Commvault 中发现的预授权漏洞链可导致远程代码执行攻击

Commvault 发布安全更新,修复 11.36.60 之前版本中的四个漏洞(CVE-2025-57788、57789、57790、57791),其中路径遍历漏洞(CVSS 8.7)最为严重,可能导致远程代码执行。研究人员指出,攻击者可通过两个预授权漏洞利用链实现代码执行,若安装后未修改默认管理员密码,风险更高。受影响版本为本地部署,Commvault SaaS 不受影响。此前,Commvault 命令中心曾曝出 CVE-2025-34028(CVSS 10.0)并被 CISA 纳入已知被利用漏洞目录。

Commvault 发布了更新,以解决四个安全漏洞,这些漏洞可能被利用在易受攻击的实例上实现远程代码执行。

Commvault 11.36.60 之前的版本中发现的漏洞列表如下:

CVE-2025-57788(CVSS 评分:6.9)- 已知登录机制中的漏洞允许未经身份验证的攻击者在无需用户凭证的情况下执行 API 调用

CVE-2025-57789(CVSS 评分:5.3)- 安装和首次管理员登录之间的设置阶段存在漏洞,允许远程攻击者利用默认凭据获取管理员控制权

CVE-2025-57790(CVSS 评分:8.7)- 一个路径遍历漏洞,允许远程攻击者通过路径遍历问题执行未经授权的文件系统访问,从而导致远程代码执行

CVE-2025-57791(CVSS 评分:6.9)- 该漏洞允许远程攻击者注入或操纵由于输入验证不足而传递给内部组件的命令行参数,从而为低权限角色创建有效的用户会话

身份安全风险评估

watchTowr Labs 的研究人员 Sonny Macdonald 和 Piotr Bazydlo 于 2025 年 4 月发现并报告了这四个安全缺陷。所有标记的漏洞均已在 11.32.102 和 11.36.60 版本中得到修复。Commvault SaaS 解决方案不受影响。

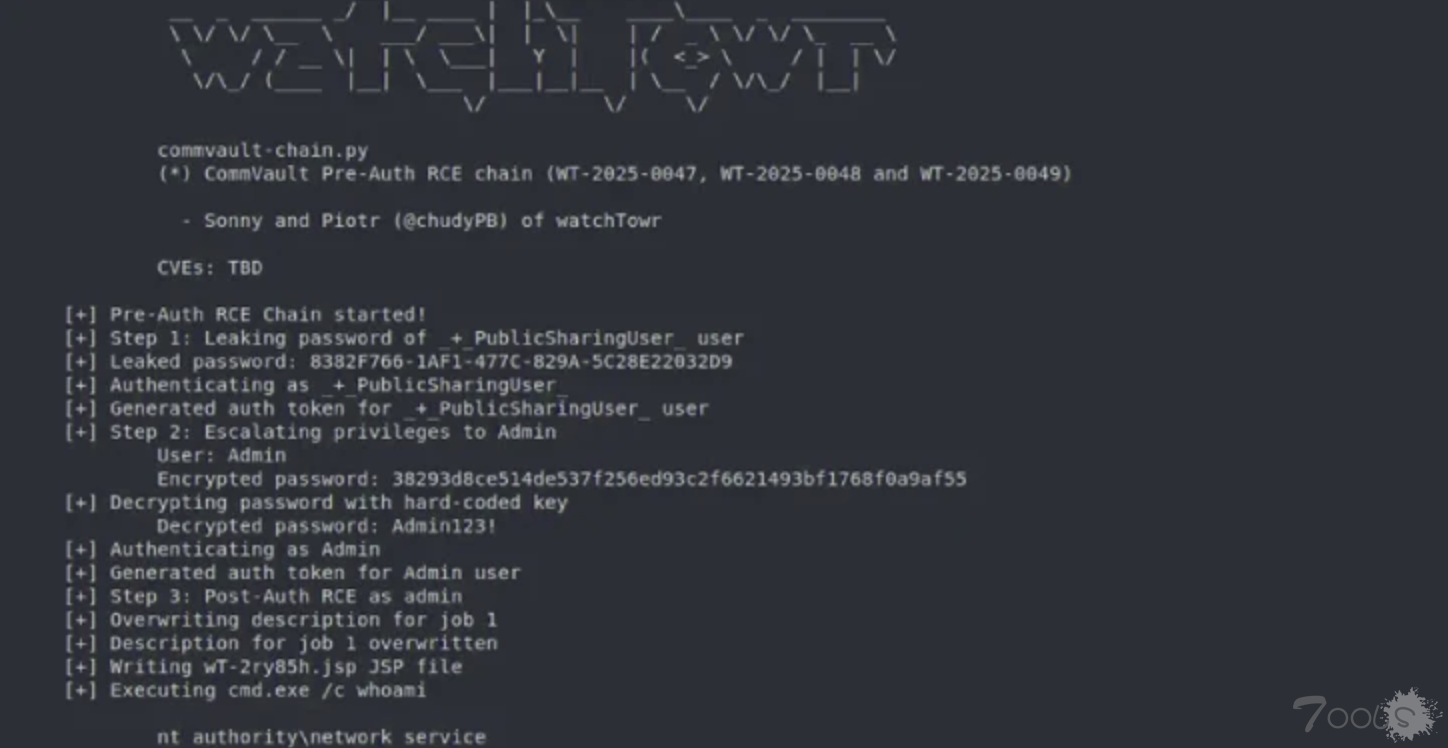

该网络安全公司在周三发布的分析报告中表示,威胁行为者可以将这些漏洞设计成两个预先认证的漏洞利用链,以在易受攻击的实例上实现代码执行:一个结合了 CVE-2025-57791 和 CVE-2025-57790,另一个串联了 CVE-2025-57788、CVE-2025-57789 和 CVE-2025-57790。

值得注意的是,只有内置管理员密码自安装后未更改,第二个预授权远程代码执行链才会成功。

此次披露是在 watchTowr Labs 报告 Commvault 命令中心存在严重漏洞( CVE-2025-34028 ,CVSS 评分:10.0)近四个月后发布的,该漏洞可能允许在受影响的安装上执行任意代码。

一个月后,美国网络安全和基础设施安全局 (CISA)将该漏洞添加到其已知被利用的漏洞 (KEV) 目录中,并指出有证据表明该漏洞在野外被积极利用。

评论0次