微软:与俄罗斯有关的黑客利用“设备代码钓鱼”劫持账户

微软正在呼吁人们关注一个新兴的威胁集群,它被称为Storm-2372,自 2024 年 8 月以来,该威胁集群被认为是针对各个行业发起的一系列新网络攻击的起因。

这些攻击的目标是欧洲、北美、非洲和中东的政府、非政府组织 (NGO)、信息技术 (IT) 服务和技术、国防、电信、卫生、高等教育以及能源/石油和天然气部门。

据观察,该威胁行为者被评估为与俄罗斯的利益、受害者学和间谍技术相一致,通过 WhatsApp、Signal 和 Microsoft Teams 等消息应用程序瞄准用户,谎称自己是与目标相关的知名人士,试图建立信任。

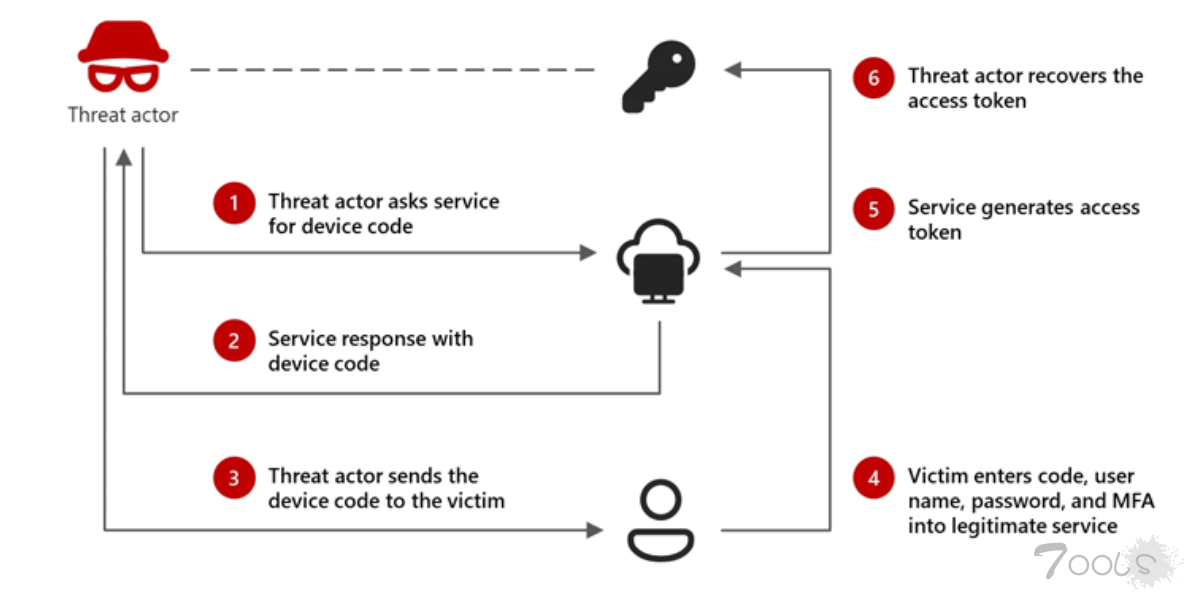

微软威胁情报部门在一份新报告中表示:“这些攻击使用一种名为‘设备代码钓鱼’的特定钓鱼技术,诱骗用户登录生产力应用程序,而 Storm-2372 攻击者则从登录(令牌)中获取信息,然后使用这些信息访问受感染的帐户。 ”

其目标是利用通过该技术获得的身份验证码来访问目标帐户,并滥用该访问权限来获取敏感数据,只要令牌仍然有效,就可以持续访问受害者环境。

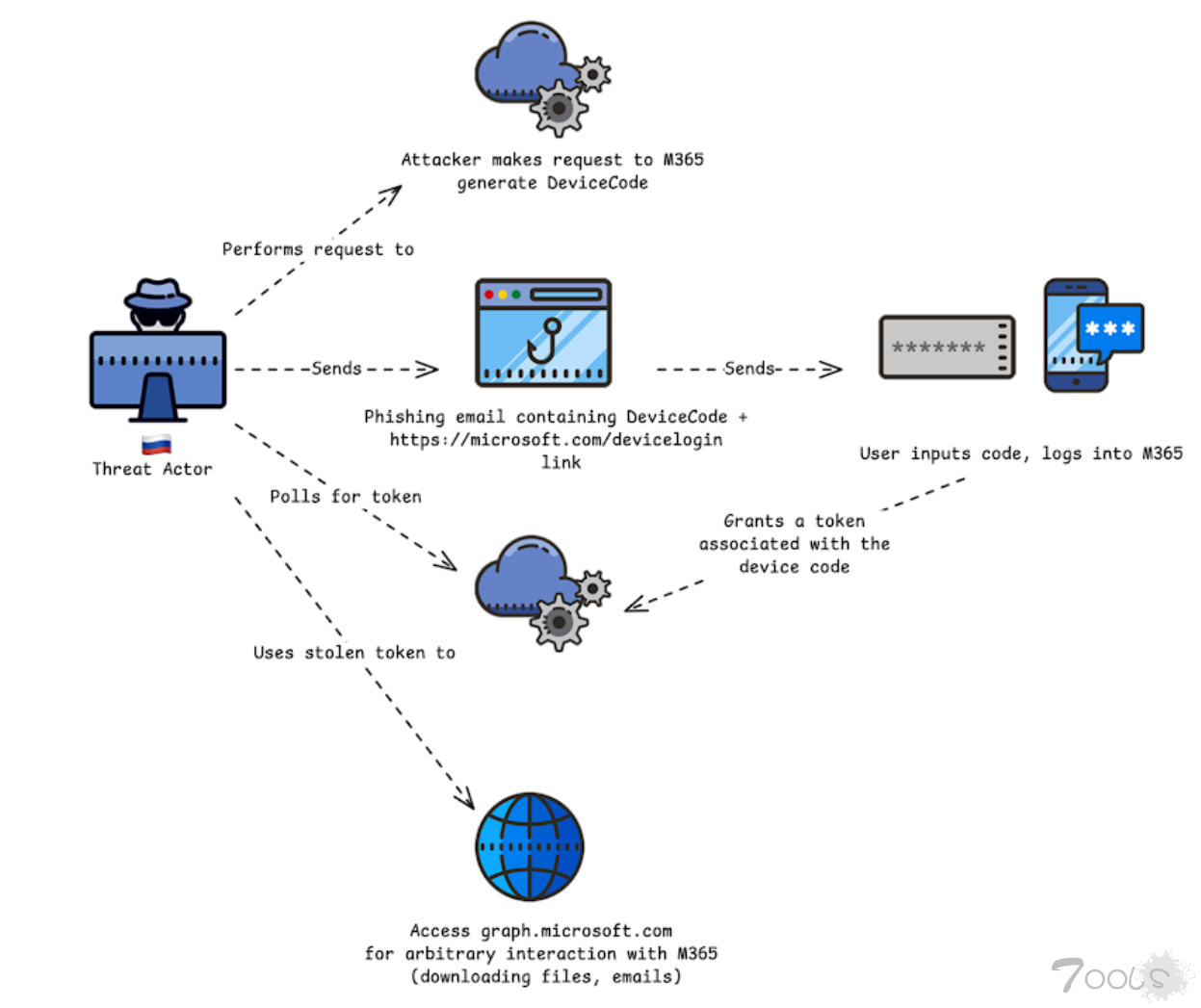

该科技巨头表示,此次攻击涉及发送伪装成 Microsoft Teams 会议邀请的网络钓鱼电子邮件,当点击这些邮件时,会敦促邮件收件人使用威胁行为者生成的设备代码进行身份验证,从而允许对手使用有效的访问令牌劫持经过身份验证的会话。

微软解释说:“在攻击过程中,威胁行为者会生成合法的设备代码请求,并诱骗目标将其输入到合法的登录页面。这将授予攻击者访问权限,并使他们能够捕获生成的身份验证(访问和刷新)令牌,然后使用这些令牌访问目标的帐户和数据。”

然后,可以使用钓鱼身份验证令牌来访问用户已经拥有权限的其他服务,例如电子邮件或云存储,而无需密码。

微软表示,有效会话用于在网络内横向移动,通过从受感染的帐户向其他用户发送类似的组织内部钓鱼消息。此外,Microsoft Graph 服务还用于搜索被入侵帐户的消息。

雷德蒙德表示:“威胁行为者使用关键字搜索来查看包含用户名、密码、管理员、teamviewer、anydesk、凭证、秘密、部门和政府等词语的消息”,并补充说,符合这些过滤条件的电子邮件随后被泄露给威胁行为者。

为了减轻此类攻击带来的风险,建议组织尽可能阻止设备代码流,启用防网络钓鱼的多因素身份验证 (MFA),并遵循最小特权原则。

更新#

在 2025 年 2 月 14 日分享的更新中,微软表示“观察到 Storm-2372 在设备代码登录流程中转向使用 Microsoft 身份验证代理的特定客户端 ID”。

报告还补充道,利用客户端 ID,攻击者可以接收一个刷新令牌,该令牌可用于请求设备注册服务的另一个令牌,然后在 Entra ID 中注册一个由攻击者控制的设备。之后,连接的设备将被用于收集电子邮件。

微软表示:“凭借相同的刷新令牌和新的设备标识,Storm-2372 能够获取主刷新令牌 (PRT) 并访问组织的资源。此外,我们还观察到该攻击者使用适合目标区域的代理,可能是为了进一步隐藏可疑的登录活动。”

网络安全公司 Volexity 表示,自 2025 年 1 月中旬以来,他们观察到至少有三名不同的俄罗斯威胁行为者使用设备代码方法开展鱼叉式网络钓鱼活动,以入侵 Microsoft 365 帐户。

部分电子邮件已被确认是由冒充美国国务院、乌克兰国防部、欧盟议会和其他著名研究机构的账户发送的。

此次攻击活动的幕后黑手之一疑似为APT29,该组织又被称为 BlueBravo、Cloaked Ursa、CozyLarch、Cozy Bear、Midnight Blizzard(原名 Nobelium)和 The Dukes。另外两个组织被分配了代号 UTA0304 和 UTA0307。

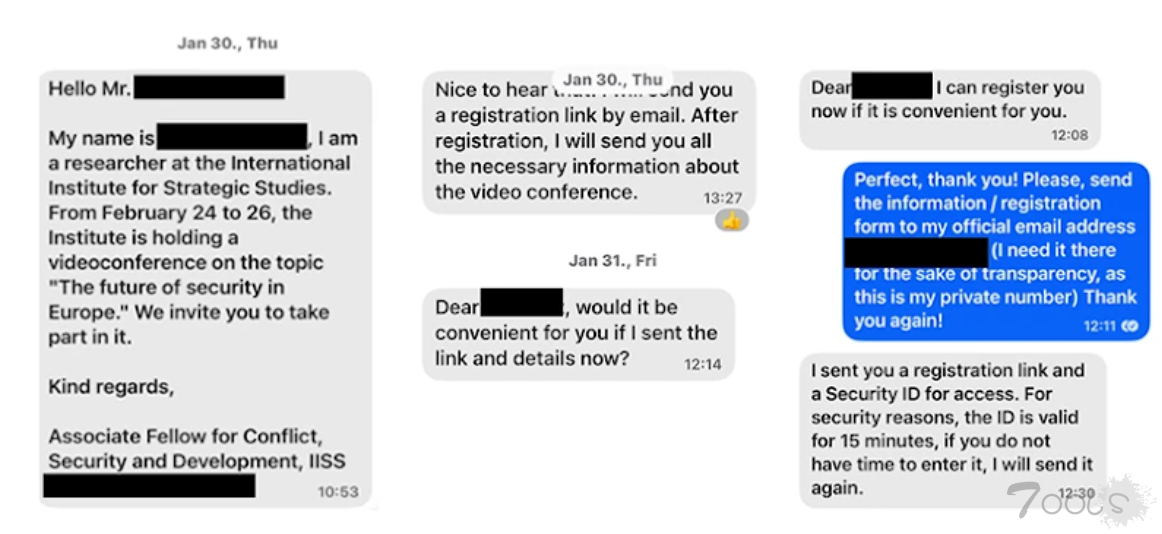

在 Volexity 分析的一个案例中,UTA0304 首先伪装成乌克兰国防部官员在 Signal 上接触一名受害者,然后说服他们将对话转移到另一个名为 Element 的安全聊天应用程序。

攻击者随后向受害者发送了一封鱼叉式网络钓鱼邮件,声称受害者需要点击邮件中提供的链接才能加入聊天室。点击该链接后,受害者会被重定向到一个微软页面,该页面会要求受害者输入设备代码才能“允许访问”。

Volexity 的 Charlie Gardner、Steven Adair 和 Tom Lancaster在分析中表示:“这条消息是一种欺骗用户,让他们以为自己被邀请参加安全聊天,而实际上他们正在允许攻击者访问他们的帐户。”

生成的设备代码仅在创建后 15 分钟内有效。因此,与受害者进行实时沟通并让他们期待“邀请”,有助于确保通过及时协调,网络钓鱼能够成功。

据称,CozyLarch 和 UTA0307 也采取了类似的策略,敦促受害者加入 Microsoft Teams 会议以未经授权访问 Microsoft 365 帐户,然后窃取感兴趣的文件。

研究人员表示:“需要注意的是,这可能是由一个威胁行为者发起的多个不同活动。”他们还补充说,由于观察到的组件存在差异,因此对它们进行了单独追踪。

“看来这些俄罗斯威胁行为者已经齐心协力,对多个组织发起了攻击,目的是在目标发现并实施对策之前同时滥用这种方法。”

评论0次