TeamViewer DEX漏洞允许攻击者触发拒绝服务攻击并泄露敏感数据

TeamViewer DEX 客户端的内容分发服务 (NomadBranch.exe) 存在多个严重漏洞,该服务以前是 1E 客户端的一部分。 该漏洞影响 25.11 之前的 Windows 版本和部分较旧的分支,其根源在于输入验证不当 (CWE-20),可能使本地网络上的攻击者能够执行代码、使服务崩溃或泄露敏感数据。

TeamViewer DEX 客户端的内容分发服务 (NomadBranch.exe) 存在多个严重漏洞,该服务以前是 1E 客户端的一部分。

该漏洞影响 25.11 之前的 Windows 版本和部分较旧的分支,其根源在于输入验证不当 (CWE-20),可能使本地网络上的攻击者能够执行代码、使服务崩溃或泄露敏感数据。

最严重的漏洞 CVE-2025-44016(CVSS 3.1 基本评分:8.8,高危)允许绕过文件完整性检查。攻击者通过构造包含恶意代码有效哈希值的请求,可以诱使服务将其视为可信请求,从而在 NomadBranch 上下文中执行任意代码。

此外,还有两个中等严重程度的漏洞。CVE-2025-12687(CVSS 6.5 中等)通过精心构造的命令触发拒绝服务 (DoS) 攻击,导致服务完全停止。同时,CVE-2025-12687(CVSS 4.3 中等)会强制服务向任意内部 IP 地址发送数据,从而可能导致敏感信息泄露。

所有漏洞都需要相邻网络访问 (AV:A),因此在点对点或共享局域网环境中都构成潜在威胁。值得注意的是,目前尚无证据表明这些漏洞已被广泛利用。默认情况下禁用 NomadBranch 的安装不受影响,TeamViewer Remote/Tensor 的“DEX Essentials”插件也不受影响。

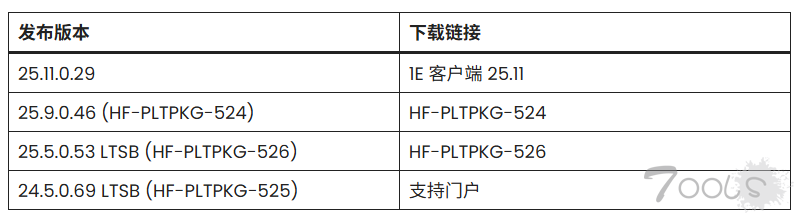

TeamViewer已在 25.11.0.29 版本中修复了这些问题,并为旧版本分支提供了热修复程序:

CVE-2025-46266 仅在 25.11 及更高版本中修复。各组织应优先进行更新,验证 NomadBranch 状态,并对网络进行分段以减轻邻近攻击的影响。

随着远程访问工具受到越来越多的审查,这一披露凸显了内容分发服务中对输入进行严格验证的必要性。

该漏洞影响 25.11 之前的 Windows 版本和部分较旧的分支,其根源在于输入验证不当 (CWE-20),可能使本地网络上的攻击者能够执行代码、使服务崩溃或泄露敏感数据。

最严重的漏洞 CVE-2025-44016(CVSS 3.1 基本评分:8.8,高危)允许绕过文件完整性检查。攻击者通过构造包含恶意代码有效哈希值的请求,可以诱使服务将其视为可信请求,从而在 NomadBranch 上下文中执行任意代码。

此外,还有两个中等严重程度的漏洞。CVE-2025-12687(CVSS 6.5 中等)通过精心构造的命令触发拒绝服务 (DoS) 攻击,导致服务完全停止。同时,CVE-2025-12687(CVSS 4.3 中等)会强制服务向任意内部 IP 地址发送数据,从而可能导致敏感信息泄露。

所有漏洞都需要相邻网络访问 (AV:A),因此在点对点或共享局域网环境中都构成潜在威胁。值得注意的是,目前尚无证据表明这些漏洞已被广泛利用。默认情况下禁用 NomadBranch 的安装不受影响,TeamViewer Remote/Tensor 的“DEX Essentials”插件也不受影响。

TeamViewer已在 25.11.0.29 版本中修复了这些问题,并为旧版本分支提供了热修复程序:

CVE-2025-46266 仅在 25.11 及更高版本中修复。各组织应优先进行更新,验证 NomadBranch 状态,并对网络进行分段以减轻邻近攻击的影响。

随着远程访问工具受到越来越多的审查,这一披露凸显了内容分发服务中对输入进行严格验证的必要性。

评论0次