WhatsApp漏洞泄露用户元数据,包括设备操作系统

WhatsApp 的多设备加密协议长期以来存在元数据泄露问题,攻击者可以利用该协议识别用户设备的操作系统,从而辅助定向恶意软件传播。近期研究表明,Meta 公司已部分修复了这一问题,但透明度问题依然存在。

WhatsApp 的多设备加密协议长期以来存在元数据泄露问题,攻击者可以利用该协议识别用户设备的操作系统,从而辅助定向恶意软件传播。近期研究表明,Meta 公司已部分修复了这一问题,但透明度问题依然存在。

Meta 的 WhatsApp 拥有超过 30 亿月活跃用户,采用端到端加密(E2EE) 来保障消息安全;但是,其多设备功能会泄露设备信息。

在这种设置下,发送方与每个接收方设备建立单独的会话,使用在设备上生成的唯一加密密钥,而不是在服务器上生成的唯一加密密钥。

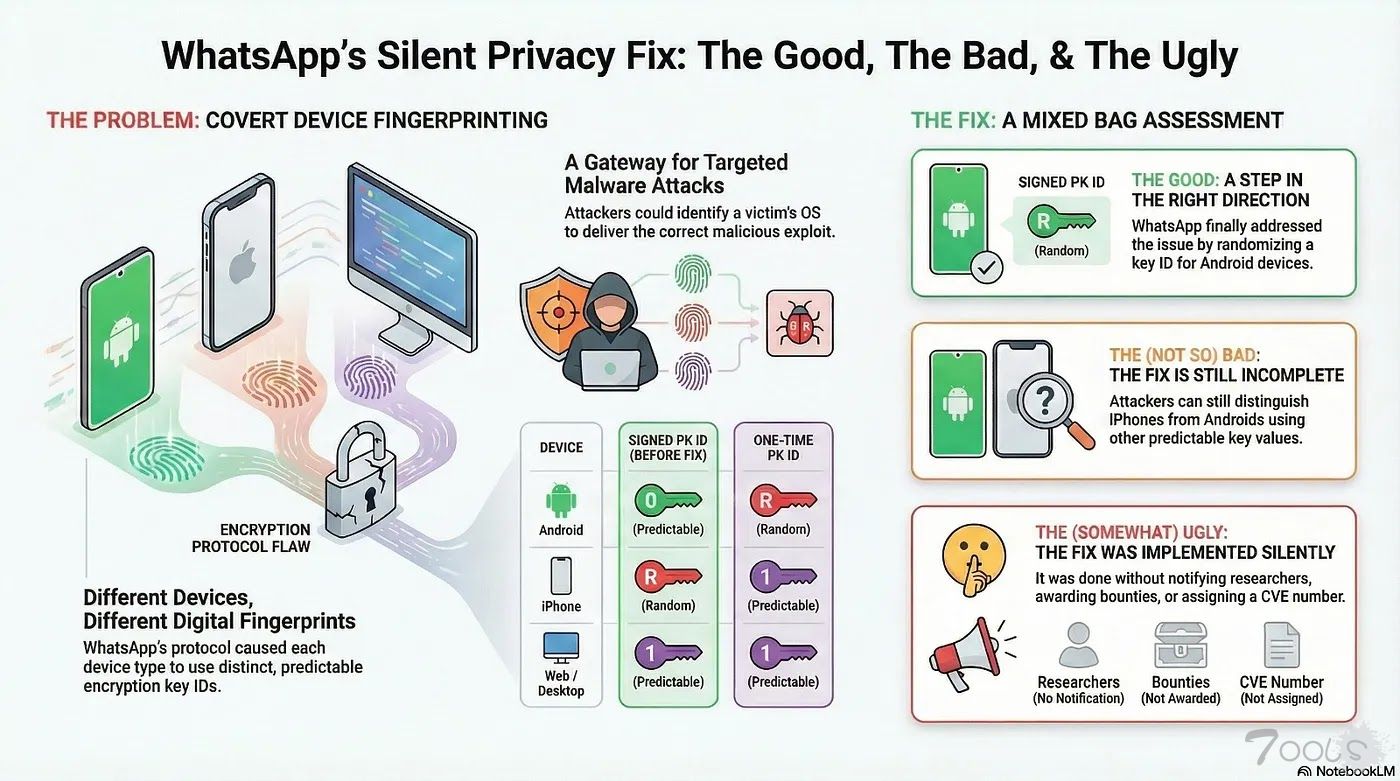

密钥 ID 实现方式的差异,例如签名预密钥 (Signed PK) 和一次性预密钥 (OTPK),可以揭示设备运行的是 Android 系统还是 iOS 系统,这对于网络攻击链中的侦察至关重要。

攻击者利用这一漏洞,无需用户交互即可被动地向 WhatsApp 服务器查询会话密钥,识别操作系统类型,从而向安卓设备部署精准的漏洞利用程序和安卓恶意软件,同时避开 iOS 设备或向受害者发出警报。

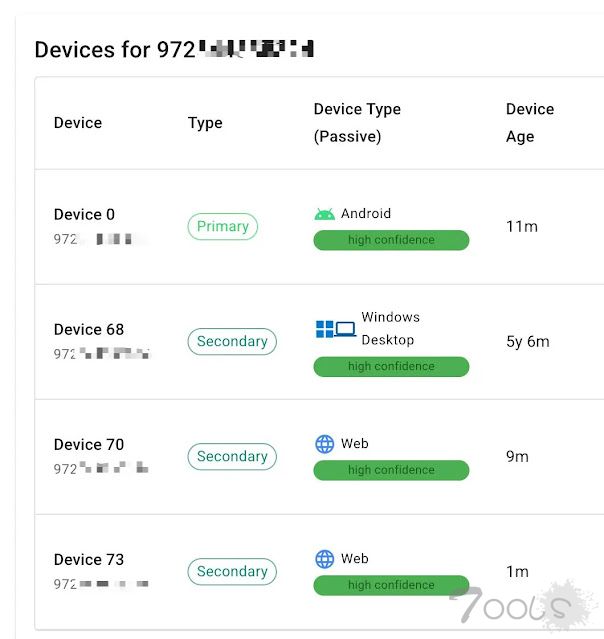

2024 年初,Tal A. Be'ery 在 WOOT'24 上发表的研究揭露了基于 Signal 协议的每设备会话中设备数量、类型和身份的泄露。

同年晚些时候,攻击者锁定了特定设备进行攻击。2025年,Gabriel Karl Gegenhuber等人在WOOT'25大会上详细介绍了操作系统指纹识别:Android签名PK ID每月从0缓慢递增,而iOS的模式则截然不同。

Tal A. Be'ery使用自定义工具验证了这一点,证实攻击者会利用这些漏洞:检测操作系统,并在不被察觉的情况下传递特定于操作系统的有效载荷。

WhatsApp 的静默修复

最近,WhatsApp 将 Android 签名 PK ID 的分配方式更改为 24 位范围内的随机值,从而阻止了这种攻击途径。这一更改是通过监控工具检测到的,这标志着 Meta 的立场发生了转变,此前 Meta 曾认为这种攻击方式不构成威胁。

然而,OTPK 仍然存在显著差异:iOS 的 OTPK 值初始值较低,每隔几天递增一次,而 Android 的 OTPK 值则完全随机。即使经过后续调整,相关工具仍然能够可靠地检测操作系统。

这使得高级持续性威胁 (APT) 能够利用 WhatsApp 作为恶意软件的传播媒介,正如 Paragon 间谍软件案例所示。查询期间不会向用户发送任何通知,从而保持隐蔽性。

批评人士指出,此次漏洞发布缺乏研究人员警报、漏洞赏金或CVE编号,这与之前一个类似问题(当时支付了赏金但未分配CVE编号)的情况不同。CVE编号通过CVSS评分记录问题,而非用于羞辱;此类疏漏会阻碍问题追踪。

在修复方案不断完善的同时,跨平台完全随机化和 CVE 透明度将更好地保护数十亿用户,并促进社区协作。用户应限制连接的设备数量,并在风险持续存在的情况下监控设备活动。

Meta 的 WhatsApp 拥有超过 30 亿月活跃用户,采用端到端加密(E2EE) 来保障消息安全;但是,其多设备功能会泄露设备信息。

在这种设置下,发送方与每个接收方设备建立单独的会话,使用在设备上生成的唯一加密密钥,而不是在服务器上生成的唯一加密密钥。

密钥 ID 实现方式的差异,例如签名预密钥 (Signed PK) 和一次性预密钥 (OTPK),可以揭示设备运行的是 Android 系统还是 iOS 系统,这对于网络攻击链中的侦察至关重要。

攻击者利用这一漏洞,无需用户交互即可被动地向 WhatsApp 服务器查询会话密钥,识别操作系统类型,从而向安卓设备部署精准的漏洞利用程序和安卓恶意软件,同时避开 iOS 设备或向受害者发出警报。

2024 年初,Tal A. Be'ery 在 WOOT'24 上发表的研究揭露了基于 Signal 协议的每设备会话中设备数量、类型和身份的泄露。

同年晚些时候,攻击者锁定了特定设备进行攻击。2025年,Gabriel Karl Gegenhuber等人在WOOT'25大会上详细介绍了操作系统指纹识别:Android签名PK ID每月从0缓慢递增,而iOS的模式则截然不同。

Tal A. Be'ery使用自定义工具验证了这一点,证实攻击者会利用这些漏洞:检测操作系统,并在不被察觉的情况下传递特定于操作系统的有效载荷。

WhatsApp 的静默修复

最近,WhatsApp 将 Android 签名 PK ID 的分配方式更改为 24 位范围内的随机值,从而阻止了这种攻击途径。这一更改是通过监控工具检测到的,这标志着 Meta 的立场发生了转变,此前 Meta 曾认为这种攻击方式不构成威胁。

然而,OTPK 仍然存在显著差异:iOS 的 OTPK 值初始值较低,每隔几天递增一次,而 Android 的 OTPK 值则完全随机。即使经过后续调整,相关工具仍然能够可靠地检测操作系统。

这使得高级持续性威胁 (APT) 能够利用 WhatsApp 作为恶意软件的传播媒介,正如 Paragon 间谍软件案例所示。查询期间不会向用户发送任何通知,从而保持隐蔽性。

批评人士指出,此次漏洞发布缺乏研究人员警报、漏洞赏金或CVE编号,这与之前一个类似问题(当时支付了赏金但未分配CVE编号)的情况不同。CVE编号通过CVSS评分记录问题,而非用于羞辱;此类疏漏会阻碍问题追踪。

在修复方案不断完善的同时,跨平台完全随机化和 CVE 透明度将更好地保护数十亿用户,并促进社区协作。用户应限制连接的设备数量,并在风险持续存在的情况下监控设备活动。

评论0次