Cloudflare分析后认为委内瑞拉AS8048路由泄露纯属技术低下 可能并非美军攻击

# 安全资讯 Cloudflare 分析后认为美军突袭委内瑞拉前当地发生 BGP 路由泄露纯粹是技术手法粗糙,并不是美国情报结构为了中间人劫持收集流量发起的攻击。Cloudflare 给出的关键数据是 CANTV 从 25 年 12 月开始已经发生 11 次类似的路由泄露,而且如果是情报机构劫持应该伪造更短的路径,而不是执行长达 10 次的路径填充。

昨天蓝点网提到国外安全分析师发现在美军进攻委内瑞拉逮捕尼古拉斯马杜罗前,当地国有电信公司 CANTV 发生 BGP 泄露,安全分析师通过事后数据分析还原事件经过,因此有不少人猜测这是美国政府在展开军事行动前通过劫持网络流量获得关键情报数据。

相关内容在安全社区引起非常大的关注,现在也引起 Cloudflare 安全分析师的关注,不过 Cloudflare 安全分析师 Bryton Herdes 回溯数据后认为 CANTV 发生的 BGP 泄露可能并非人为攻击,单纯只是 CANTV 技术人员手法粗糙出现的技术性配置错误。

就在 1 月 5 日 AS8048 又出现一次新的路由泄露

BGP 路由泄露与安全猜测:

当地时间 2026 年 1 月 2 日,在美军针对委内瑞拉展开特别军事行动前,委内瑞拉国有电信公司 CANTV (自治系统编号 AS8048) 发生了明显的 BGP 泄露。

部分安全分析发现,AS8048 流量被异常引导到未经 RPKI 过滤的意大利数据传输服务提供商 Sparkle (安全名声较差),这种路由劫持被外界解读为情报机构为了进行中间人劫持收集流量而刻意为之。

Cloudflare 安全分析师披露更多技术细节反对这种恶意攻击说法:

自我劣化的路径填充:在监测到的异常路径中,AS8048 执行高达 10 次路径填充,在 BGP 协议中这意味着该路径在路由选择算法中变得极其不可信且低优先级。

Cloudflare 安全分析师认为如果是攻击者恶意窃取流量,理应伪造更短、更具有吸引力的路径,而不是故意让流量绕道而且是绕道多次。

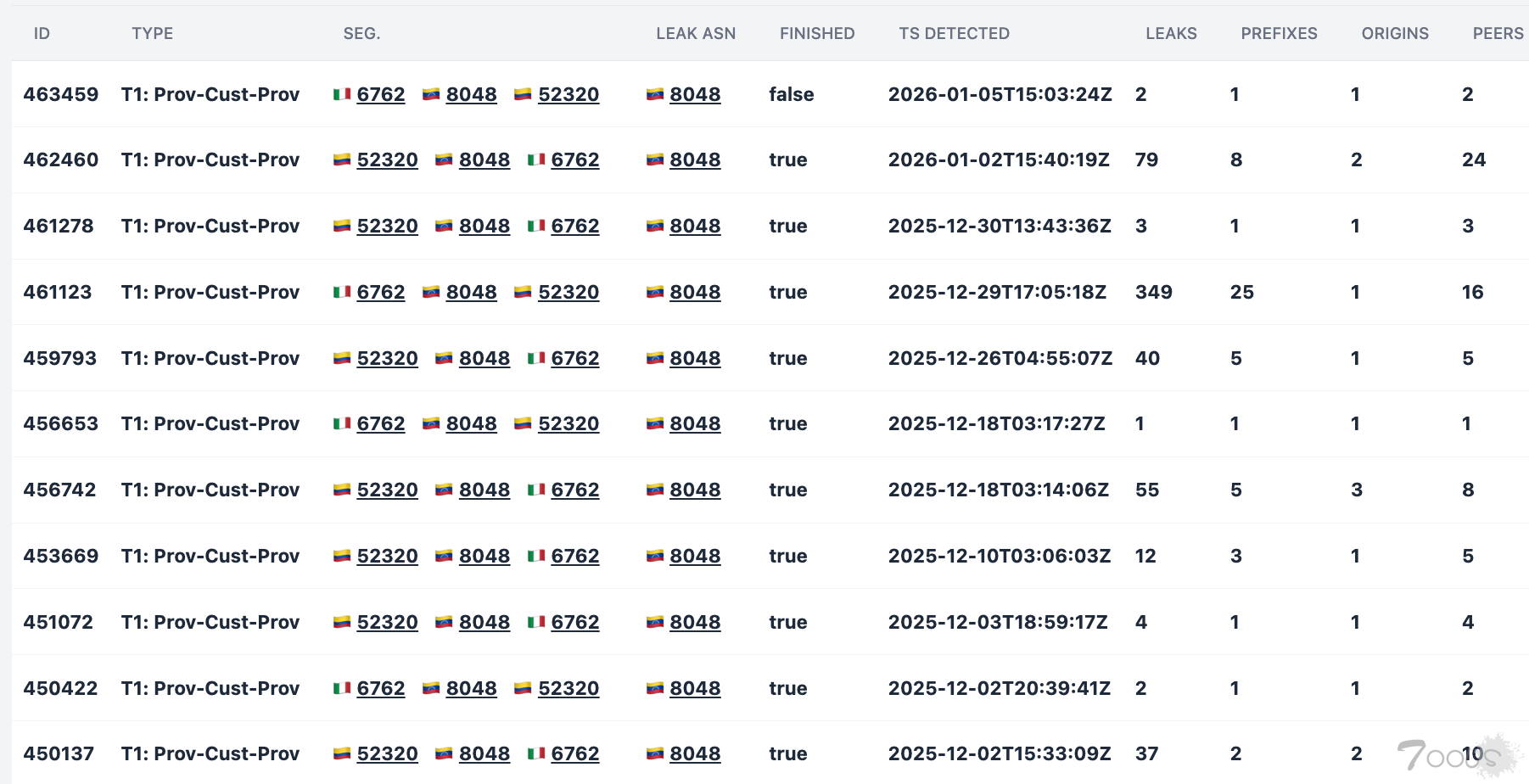

重复发生的既往史:有个关键数据是自从 2025 年 12 月以来,AS8048 已经发生了高达 11 次的类似路由泄露事件,这表明 CANTV 的出入口过滤策略长期存在缺陷,而非针对特定军事行动的临时行为。

服务提供商的关系链:受影响的 IP 段属于委内瑞拉本地服务提供商 Dayco Telecom (自治系统编号 AS21980),而 CANTV 是这家提供商的上游供应商,在供应商本来就拥有流量访问权的情况下,通过复杂的 BGP 劫持来获取情报显得多此一举。

RPKI 不是万能药,ASPA 才是未来:

此次事件也再次引起人们对 BGP 安全性的讨论,Sparkle 虽然因为未强制执行 RPKI 过滤被标记为不安全,但即便其部署了 RPKI 路由原点验证 (ROV) 也同样无法阻止此次异常。

RPKI ROV:只能验证路由的所有者是谁 (防止冒名顶替),在本次事件中路由原点并未改变,变得只是中间路径。

ASPA 自治系统提供商授权:这是目前 IETF 正在推进的新标准,通过 ASPA,网络可以定义谁才是其合法的上游供应商,如果该标准得到普及,像是 AS8048 这种流量违规发往其他供应商的发夹弯式泄露将在全球范围内被自动拦截。

最终结论:

Cloudflare 认为将委内瑞拉的网络异常活动单纯归结到电信层面的特种作战虽然具有戏剧性,但互联网基础设施的脆弱性往往来源于最简单的运维失误 (嗯!相信 Cloudflare 经历前两次大规模中断后深有体会)。

该事件也提醒全球运营商:在混合战争时代,完善 RFC 9234 协议及 OTC (仅限客户) 属性的部署已经不再是技术任务,更是国家级的基础设施保护工程。

相关内容在安全社区引起非常大的关注,现在也引起 Cloudflare 安全分析师的关注,不过 Cloudflare 安全分析师 Bryton Herdes 回溯数据后认为 CANTV 发生的 BGP 泄露可能并非人为攻击,单纯只是 CANTV 技术人员手法粗糙出现的技术性配置错误。

就在 1 月 5 日 AS8048 又出现一次新的路由泄露

BGP 路由泄露与安全猜测:

当地时间 2026 年 1 月 2 日,在美军针对委内瑞拉展开特别军事行动前,委内瑞拉国有电信公司 CANTV (自治系统编号 AS8048) 发生了明显的 BGP 泄露。

部分安全分析发现,AS8048 流量被异常引导到未经 RPKI 过滤的意大利数据传输服务提供商 Sparkle (安全名声较差),这种路由劫持被外界解读为情报机构为了进行中间人劫持收集流量而刻意为之。

Cloudflare 安全分析师披露更多技术细节反对这种恶意攻击说法:

自我劣化的路径填充:在监测到的异常路径中,AS8048 执行高达 10 次路径填充,在 BGP 协议中这意味着该路径在路由选择算法中变得极其不可信且低优先级。

Cloudflare 安全分析师认为如果是攻击者恶意窃取流量,理应伪造更短、更具有吸引力的路径,而不是故意让流量绕道而且是绕道多次。

重复发生的既往史:有个关键数据是自从 2025 年 12 月以来,AS8048 已经发生了高达 11 次的类似路由泄露事件,这表明 CANTV 的出入口过滤策略长期存在缺陷,而非针对特定军事行动的临时行为。

服务提供商的关系链:受影响的 IP 段属于委内瑞拉本地服务提供商 Dayco Telecom (自治系统编号 AS21980),而 CANTV 是这家提供商的上游供应商,在供应商本来就拥有流量访问权的情况下,通过复杂的 BGP 劫持来获取情报显得多此一举。

RPKI 不是万能药,ASPA 才是未来:

此次事件也再次引起人们对 BGP 安全性的讨论,Sparkle 虽然因为未强制执行 RPKI 过滤被标记为不安全,但即便其部署了 RPKI 路由原点验证 (ROV) 也同样无法阻止此次异常。

RPKI ROV:只能验证路由的所有者是谁 (防止冒名顶替),在本次事件中路由原点并未改变,变得只是中间路径。

ASPA 自治系统提供商授权:这是目前 IETF 正在推进的新标准,通过 ASPA,网络可以定义谁才是其合法的上游供应商,如果该标准得到普及,像是 AS8048 这种流量违规发往其他供应商的发夹弯式泄露将在全球范围内被自动拦截。

最终结论:

Cloudflare 认为将委内瑞拉的网络异常活动单纯归结到电信层面的特种作战虽然具有戏剧性,但互联网基础设施的脆弱性往往来源于最简单的运维失误 (嗯!相信 Cloudflare 经历前两次大规模中断后深有体会)。

该事件也提醒全球运营商:在混合战争时代,完善 RFC 9234 协议及 OTC (仅限客户) 属性的部署已经不再是技术任务,更是国家级的基础设施保护工程。

评论0次