揭露勒索软件行动背后隐藏基础设施的泄密事件

2025 年 2 月,一名使用别名 ExploitWhispers 的人出现在 Telegram 上,并发布了 BlackBasta 勒索软件组织的内部通信。 泄露的文件包含一个 JSON 文件,其中大约有 20 万条消息,时间跨度超过一年,从 2023 年 9 月到 2024 年 9 月。 曝光的细节中包括真实身份,例如在地下论坛上更为人熟知的“Slim Shady”——基里尔·扎托洛金。这一爆料开启了一系列连锁反应,最终瓦解了一个庞大的犯罪网络。

2025 年 2 月,一名使用别名 ExploitWhispers 的人出现在 Telegram 上,并发布了 BlackBasta 勒索软件组织的内部通信。

泄露的文件包含一个 JSON 文件,其中大约有 20 万条消息,时间跨度超过一年,从 2023 年 9 月到 2024 年 9 月。

曝光的细节中包括真实身份,例如在地下论坛上更为人熟知的“Slim Shady”——基里尔·扎托洛金。这一爆料开启了一系列连锁反应,最终瓦解了一个庞大的犯罪网络。

第一次泄露事件发生后,2025 年 3 月又发生了另一次泄露事件,一名身份不明的人员泄露了一个与 Media Land 有关的数据库,Media Land 是一家表面上看起来很合法的俄罗斯企业。

数据库显示了服务器配置、客户购买记录、用户帐户信息和加密货币钱包地址。

问题随之而来:为什么一家看似合法的公司会卷入勒索软件活动?答案既简单又令人震惊——Media Land 实际上就是 Yalishanda,一家自 2009 年底以来一直运营的、看似安全的托管服务提供商,它成为了网络犯罪活动的关键支柱。

Analyst1 分析师指出,这两次泄露事件将 BlackBasta 与其支持基础设施之间的联系联系起来。

俄罗斯网络犯罪是一个多层次的生态系统,勒索软件团伙依赖于保护服务、掩护公司和基础设施提供商,而这些机构往往伪装成合法实体。

Yalishanda 以 Media Land 的合法名义提供托管和技术支持,使 BlackBasta 能够不受干扰地进行攻击。

这种关系代表了一种专业化的犯罪供应链,其中每个环节都扮演着专门的角色。

泄密事件促使监管机构迅速采取行动。2025年11月19日,美国财政部外国资产控制办公室与澳大利亚和英国当局合作,对Media Land及其子公司Data Center Kirishi实施了制裁。

有两人面临直接后果:一是公司董事亚历山大·沃洛索维克(Aleksandr Volosovik),他在犯罪圈中被称为亚利尚达(Yalishanda);二是基里尔·扎托洛金(Kirill Zatolokin),他在支持 BlackBasta 的运营方面发挥了实际作用。

Volosovik 向威胁行为者推销基础设施,而 Zatolokin 则以 Slim Shady 的化名负责客户支持和技术协调。

Bulletproof Hosting 在勒索软件攻击中的作用

像 Yalishanda 这样的防弹主机提供商依靠一个承诺生存:他们对滥用投诉置之不理。

对于勒索软件运营者而言,这创造了一个安全的避风港,命令与控制服务器、数据泄露基础设施和支付门户可以不受干扰地运行。

Yalishanda 提供全面的服务套餐,包括服务器托管、域名注册、技术支持,以及最重要的——防止下架请求。

泄露的 BlackBasta 聊天记录显示,该组织通过 Media Land 的基础设施维护着大约 200 台服务器,每秒消耗 17 至 20 吉比特的带宽,并计划扩展到每秒 50 吉比特。

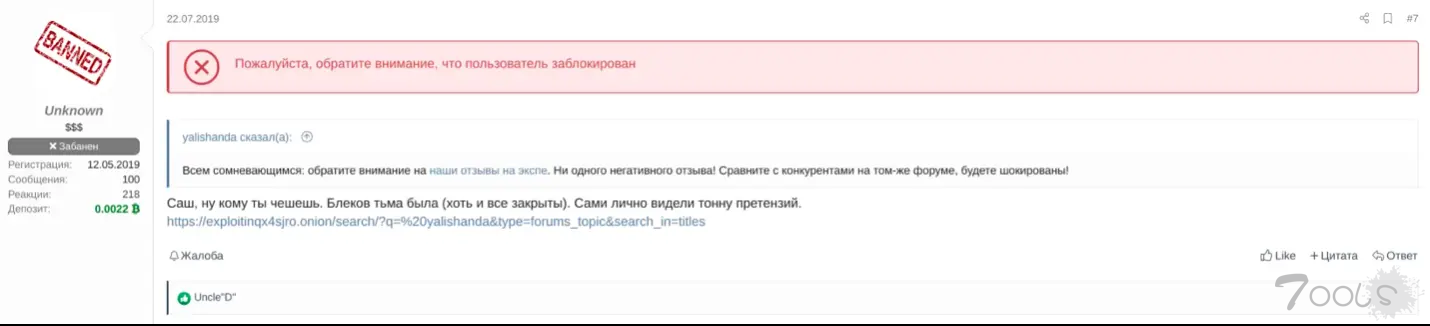

REvil 成员 Unknown 与 Yalishanda 的一位代表进行了对话(来源 – Analyst1)

Zatolokin 是BlackBasta和 Media Land之间的主要技术联系人,通过他的 Telegram 帐户 @ohyehhellno 协调基础设施需求。

泄露的聊天记录显示,他提供了速度测试结果、带宽计算和升级建议。

在一次交流中,他将 Media Land 的服务描述为来自“私人数据中心”,而不是租用的网络,强调了 BlackBasta 所受到的 VIP 待遇。

这种级别的专用基础设施支持表明,现代勒索软件组织依赖专业服务提供商,而不是管理自己的技术运营,这使他们能够专注于受害者定位和加密,同时将维护具有弹性、抗滥用的基础设施的复杂性外包出去。

评论1次

它这个就像找到了1个钥匙🔑入口,从1个小的事件,导致了一xi列连锁反应,最终瓦解了一个庞大的犯罪网络 ,这个威力不小。