Citrix NetScaler 的大规模扫描使用了数千个住宅代理服务器

Citrix NetScaler 的大规模扫描使用了数千个住宅代理服务器

过去一周,针对 Citrix NetScaler 基础设施的协同侦察行动利用数万个住宅代理来发现登录面板。

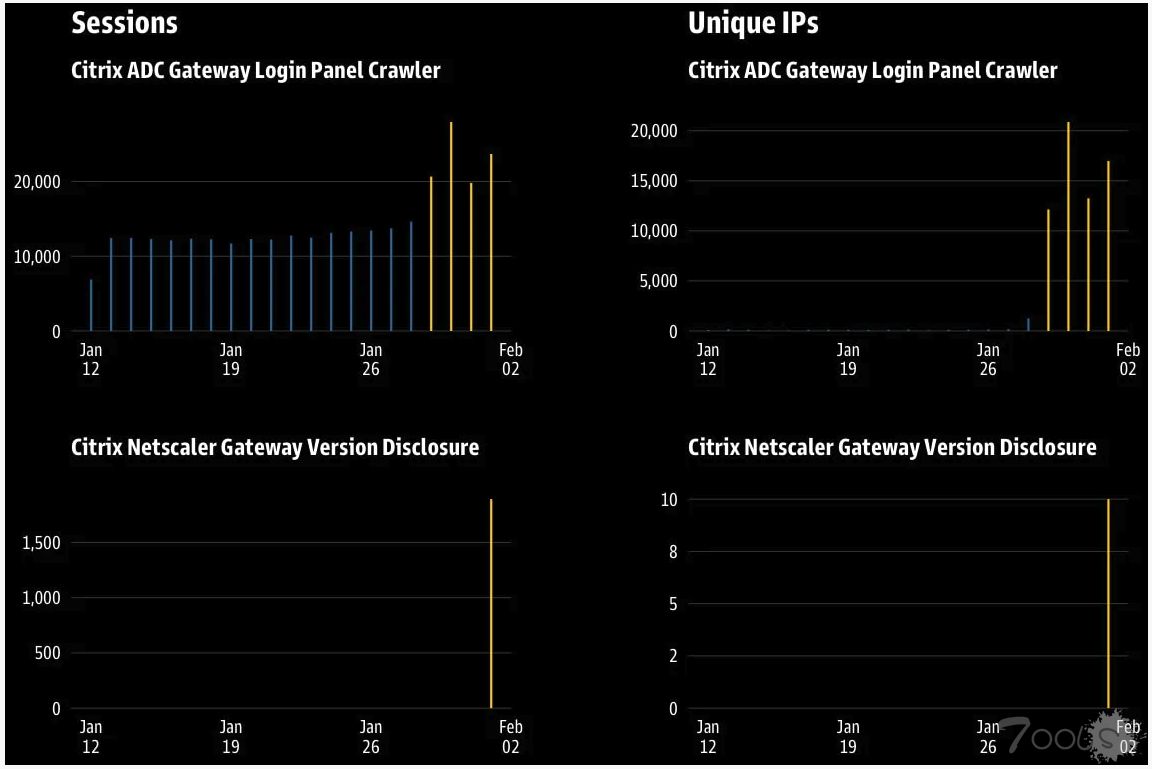

该活动于 1 月 28 日至 2 月 2 日期间被观察到,并且还侧重于列举产品的各种版本,这表明存在有组织的探索工作。

威胁监控平台 GreyNoise 追踪到扫描流量的来源,发现超过 63,000 个不同的 IP 地址发起了 111,834 个会话。研究人员表示,其中 79% 的流量指向 Citrix Gateway 蜜罐。

大约 64% 的流量来自住宅代理,其 IP 地址遍布全球,伪装成合法的消费者 ISP 地址,绕过了基于信誉的过滤机制。剩余的 36% 流量来自同一个 Azure IP 地址。

GreyNoise表示,该活动强烈表明这是在进行入侵前的基础设施测绘,而不是随机的互联网扫描。

“针对 EPA(端点分析)安装文件路径的特定攻击表明,攻击者有意开发特定版本的漏洞利用程序,或针对已知的 Citrix ADC 漏洞进行漏洞验证。”

恶意意图的两个指标很明显,其中最活跃的指标从 63,189 个独立 IP 生成了 109,942 个会话,并以“/logon/LogonPoint/index.html”处的身份验证界面为目标,大规模地识别暴露的 Citrix 登录面板。

2 月 1 日观察到的第二个指标是,在 6 小时内,10 个 IP 地址启动了 1,892 个会话,这些会话都集中在 URL 路径“/epa/scripts/win/nsepa_setup.exe”上,以通过 EPA 工件枚举 Citrix 版本。

GreyNoise 指出,攻击者使用了 Chrome 50 的用户代理,该版本于 2016 年初发布。针对 EPA 安装文件可能表明攻击者“对特定版本的漏洞利用开发或针对已知 Citrix ADC 弱点的漏洞验证感兴趣”。

GreyNoise 表示: “快速的开始和完成表明这是一次有针对性的扫描冲刺,可能是由于发现了易受攻击的 EPA 配置或有关部署窗口的情报而触发的。 ”

影响 Citrix 产品的最新严重漏洞是 CVE-2025-5777(又名“ CitrixBleed 2 ”)和 CVE-2025-5775(一个被用作零日漏洞的远程代码执行漏洞) 。

GreyNoise 列出了针对此次最新活动的几种探测机会,包括:

监控来自未经授权来源的黑盒导出器用户代理

外部访问 /epa/scripts/win/nsepa_setup.exe 时发出警报

标记快速枚举 /logon/LogonPoint/ 路径

监视针对 Citrix Gateway 端点的 HEAD 请求

追踪过时的浏览器指纹,特别是 Chrome 50(大约 2016 年)

此外,研究人员建议系统管理员审查面向互联网的 Citrix 网关的必要性,限制对 /epa/scripts/ 目录的访问,禁用 HTTP 响应中的版本披露,并监控来自意外地区的住宅 ISP 的异常访问。

GreyNoise 还分享了用于启动扫描活动的 IP 地址。

该活动于 1 月 28 日至 2 月 2 日期间被观察到,并且还侧重于列举产品的各种版本,这表明存在有组织的探索工作。

威胁监控平台 GreyNoise 追踪到扫描流量的来源,发现超过 63,000 个不同的 IP 地址发起了 111,834 个会话。研究人员表示,其中 79% 的流量指向 Citrix Gateway 蜜罐。

大约 64% 的流量来自住宅代理,其 IP 地址遍布全球,伪装成合法的消费者 ISP 地址,绕过了基于信誉的过滤机制。剩余的 36% 流量来自同一个 Azure IP 地址。

GreyNoise表示,该活动强烈表明这是在进行入侵前的基础设施测绘,而不是随机的互联网扫描。

“针对 EPA(端点分析)安装文件路径的特定攻击表明,攻击者有意开发特定版本的漏洞利用程序,或针对已知的 Citrix ADC 漏洞进行漏洞验证。”

恶意意图的两个指标很明显,其中最活跃的指标从 63,189 个独立 IP 生成了 109,942 个会话,并以“/logon/LogonPoint/index.html”处的身份验证界面为目标,大规模地识别暴露的 Citrix 登录面板。

2 月 1 日观察到的第二个指标是,在 6 小时内,10 个 IP 地址启动了 1,892 个会话,这些会话都集中在 URL 路径“/epa/scripts/win/nsepa_setup.exe”上,以通过 EPA 工件枚举 Citrix 版本。

GreyNoise 指出,攻击者使用了 Chrome 50 的用户代理,该版本于 2016 年初发布。针对 EPA 安装文件可能表明攻击者“对特定版本的漏洞利用开发或针对已知 Citrix ADC 弱点的漏洞验证感兴趣”。

GreyNoise 表示: “快速的开始和完成表明这是一次有针对性的扫描冲刺,可能是由于发现了易受攻击的 EPA 配置或有关部署窗口的情报而触发的。 ”

影响 Citrix 产品的最新严重漏洞是 CVE-2025-5777(又名“ CitrixBleed 2 ”)和 CVE-2025-5775(一个被用作零日漏洞的远程代码执行漏洞) 。

GreyNoise 列出了针对此次最新活动的几种探测机会,包括:

监控来自未经授权来源的黑盒导出器用户代理

外部访问 /epa/scripts/win/nsepa_setup.exe 时发出警报

标记快速枚举 /logon/LogonPoint/ 路径

监视针对 Citrix Gateway 端点的 HEAD 请求

追踪过时的浏览器指纹,特别是 Chrome 50(大约 2016 年)

此外,研究人员建议系统管理员审查面向互联网的 Citrix 网关的必要性,限制对 /epa/scripts/ 目录的访问,禁用 HTTP 响应中的版本披露,并监控来自意外地区的住宅 ISP 的异常访问。

GreyNoise 还分享了用于启动扫描活动的 IP 地址。

评论0次