新型 XWorm RAT 攻击活动利用主题钓鱼诱饵和 CVE-2018-0802 Excel 漏洞来逃避检测

已发现一种新的网络钓鱼活动,该活动传播了 XWorm 的更新变种,这是一种远程访问木马 (RAT),可以让攻击者完全远程控制受感染的 Microsoft Windows 系统。

已发现一种新的网络钓鱼活动,该活动传播了 XWorm 的更新变种,这是一种远程访问木马 (RAT),可以让攻击者完全远程控制受感染的 Microsoft Windows 系统。

XWorm 最早于 2022 年被发现,至今仍在积极传播,并且经常通过 Telegram 市场进行交易,这使得许多威胁行为者能够轻易获得它。

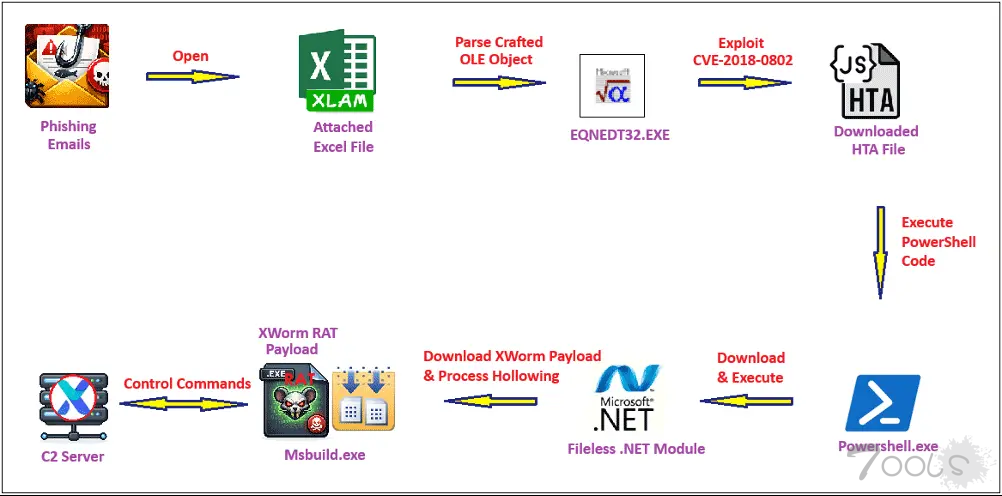

XWorm 网络钓鱼攻击感染链概述(来源:Fortinet)

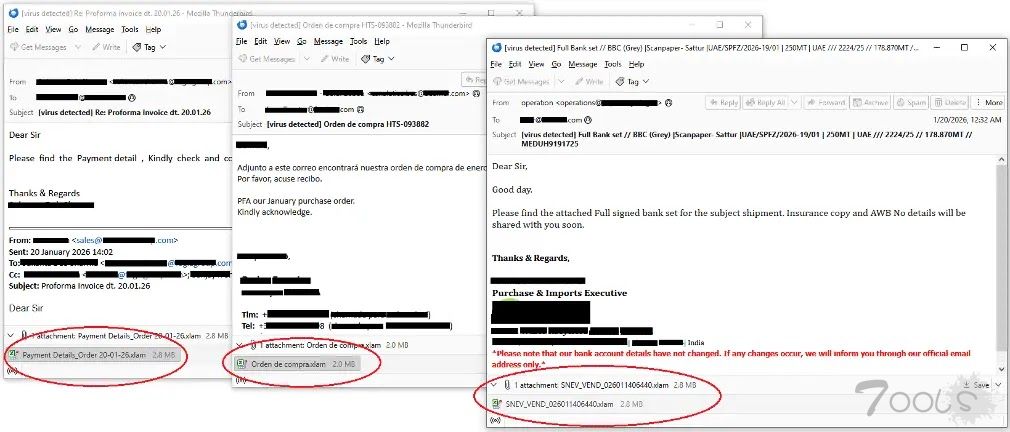

在最近的攻击活动中,攻击者使用了多种商业风格的电子邮件主题(例如付款详情审核、采购订单和已签署的发货单),诱骗目标打开恶意 Excel 加载项附件 (.XLAM)。

XWorm 攻击活动中使用的钓鱼邮件示例(来源:Fortinet)

诱饵简单却有效:一旦附件被打开,攻击链就会迅速从文档执行转移到内存中的恶意软件投放,从而增加账户被盗 、数据丢失和键盘被实际控制的风险。

Fortinet 的研究人员在实际环境中捕获到该攻击活动后,发现了这一攻击活动 ,并记录了精心构造的 Excel 文件如何利用 CVE-2018-0802 漏洞,这是一个微软公式编辑器 (EQNEDT32.EXE) 远程代码执行漏洞,目前仍在实际应用中。

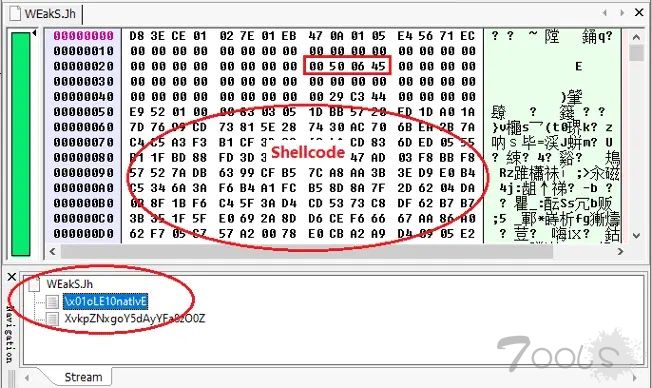

利用 CVE-2018-0802 漏洞的畸形 OLE 对象流(来源:Fortinet)

他们的分析显示,嵌入式 OLE 对象设置为自动加载,这会导致在打开文件时执行 shellcode。

感染机制

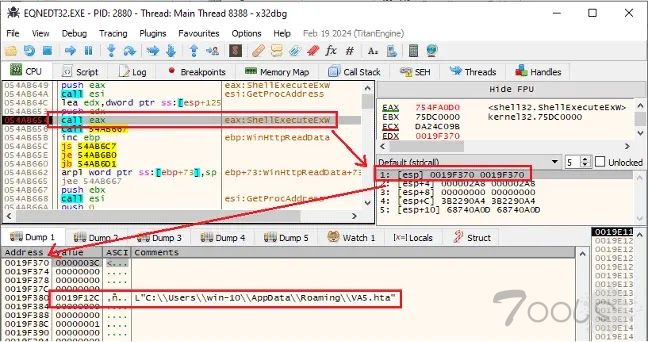

当 CVE-2018-0802 被触发时,shellcode 会从 retrodayaengineering[.]icu/HGG.hta 下载 HTA 并将其保存为 %APPDATA%\VA5.hta,然后通过 ShellExecuteExW 启动它。

通过 ShellExecuteExW() 执行下载的 HTA 文件(来源 – Fortinet)

这一步骤将攻击链从文档漏洞利用转变为基于脚本的执行,帮助攻击者在准备有效载荷的同时融入正常的 Windows 活动。

接下来,混淆后的 HTA 在 mshta.exe 下运行,并释放一个 Base64 PowerShell 有效负载 ,该有效负载从 Cloudinary URL 获取 optimized_MSI_lpsd9p.jpg,并提取位于“BaseStart”和“-BaseEnd”标记之间的隐藏的 .NET 模块。

加载器模块伪装成程序集名称 Microsoft.Win32.TaskScheduler,并在内存中无文件运行,从而避免在早期阶段生成干净的磁盘恶意软件二进制文件。

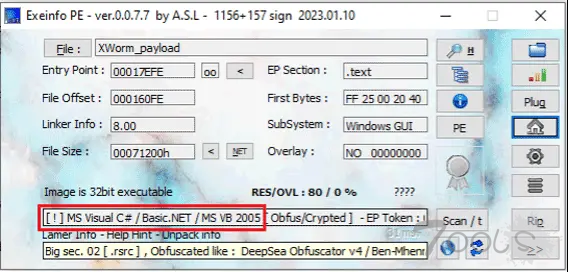

在静态分析工具中检测到了 XWorm 有效载荷(来源:Fortinet)

从那里,.NET 加载器解码反向 Base64 URL,从 pub-3bc1de741f8149f49bdbafa703067f24[.]r2[.]dev 拉取 wwa.txt,在内存中重建 XWorm 有效载荷,并使用进程空洞化将其注入到新创建的 Msbuild.exe 中。

执行后,RAT 会解密其配置,连接到 berlin101[.]com:6000,并使用 AES 加密流量,因此防御者应优先修补公式编辑器漏洞,阻止或隔离 .XLAM/HTA 执行路径,加强对 mshta.exe/PowerShell/Msbuild.exe 的控制,并添加对所列域和 URL 的检测。

评论1次

### 结论 XWorm RAT通过钓鱼邮件+CVE-2018-0802漏洞组合实现内存加载,利用文档漏洞触发Shellcode下载HTA载体,最终通过.NET无文件技术注入Msbuild.exe。攻击核心在于漏洞利用链与内存隐蔽执行的结合,防御需阻断漏洞触发点、HTA/PowerShell执行路径及C2通信。 --- ### 分析路径(T00ls方法论) #### **L1 攻击面识别** - **Source**:钓鱼邮件附件(.XLAM) - 检查邮件主题是否伪装为“付款审核”“采购订单”,附件扩展名可能被伪装成普通Excel文件(如.xlsm/xls) - **Sink**:CVE-2018-0802漏洞触发点(EQNEDT32.EXE) - 检查Excel文件是否包含恶意OLE对象,触发公式编辑器的远程代码执行 #### **L2 假设与验证** 1. **漏洞利用验证** - 提取Excel文件中的OLE对象,检测是否存在畸形对象流(如Fortinet提到的EQNEDT32.EXE相关数据块) 2. **执行链追踪** - 监控ShellExecuteExW调用是否执行`%APPDATA%\VA5.hta` - 分析HTA内容,确认Base64编码的PowerShell payload是否从`Cloudinary URL`获取模块 #### **L3 边界/异常场景** - **内存隐蔽性测试** - 检查`.NET`加载器是否利用反射执行(如`Assembly.Load`),或通过`msbuild.exe`进程空洞化规避磁盘痕迹 - **网络行为异常** - 验证C2域名`berlin101[.]com:6000`是否动态变化,或通过DNS加密通信 #### **L4 防御反推与修复** - **漏洞利用遏制** - 禁用公式编辑器(通过`DisableEQNEDT32.EXE`组策略),或强制更新MS Office至无漏洞版本 - **攻击链阻断** - 禁用`.XLAM`加载项执行权限(修改注册表`HKEY_CURRENT_USER\Software\Microsoft\Office\xx.0\Excel\Security`的`VBAWarnings`为3) - 将`retrodayaengineering.icu`、`pub-3bc1de741f8149f49bdbafa703067f24.r2.dev`加入网络黑名单 --- ### 验证步骤 1. **静态分析** - 使用`OfficeCac`解析Excel文件结构,定位嵌入的OLE对象 - 逆向HTA文件,提取Base64编码的PowerShell指令 2. **动态捕获** - 在沙箱中打开恶意Excel,监控`EQNEDT32.EXE`进程内存堆栈 - 使用`Process Monitor`跟踪`VA5.hta`执行时的文件/注册表操作 3. **网络取证** - 捕获流量,检测是否存在`wwa.txt`下载及AES加密通信 --- ### 修复建议 1. **xi统层** - 强制禁用Excel宏和公式编辑器(参考微软KB2848896补丁策略) - 部署EDR监控`mshta.exe`/`PowerShell`的异常子进程(如`Msbuild.exe`) 2. **网络层** - 阻断已知C2域名/IP,设置DLP策略拦截含`BaseStart/BaseEnd`标记的Base64流量 3. **人员层** - 培训识别钓鱼邮件,尤其针对伪装成“已签署发货单”等商业场景的附件 --- 关键防御点在于切断漏洞利用入口(CVE-2018-0802)与内存投送链路,同时阻断C2信道。如需进一步逆向样本,可提取HTA中Base64模块进行动态调试。