勒索软件AstraLocker 2.0来袭!直接从 Word 附件感染用户

勒索软件AstraLocker卷土重来

一种鲜为人知的名为 AstraLocker 的勒索软件最近发布了它的第二个主要版本,据威胁分析师称,它的运营商从事快速攻击,直接从电子邮件附件中删除其有效负载。

这种方法非常不寻常,因为通常表征电子邮件攻击的所有中间步骤都有助于逃避检测并最大限度地减少在电子邮件安全产品上发出危险信号的机会。

根据一直跟踪 AstraLocker 操作的ReversingLabs的说法,攻击者似乎并不关心侦察、有价值文件的评估和横向网络移动。

取而代之的是,他们以最大的力量对他的立即命中进行“粉碎-n-抢夺”攻击,以快速获得回报。

从文档到加密

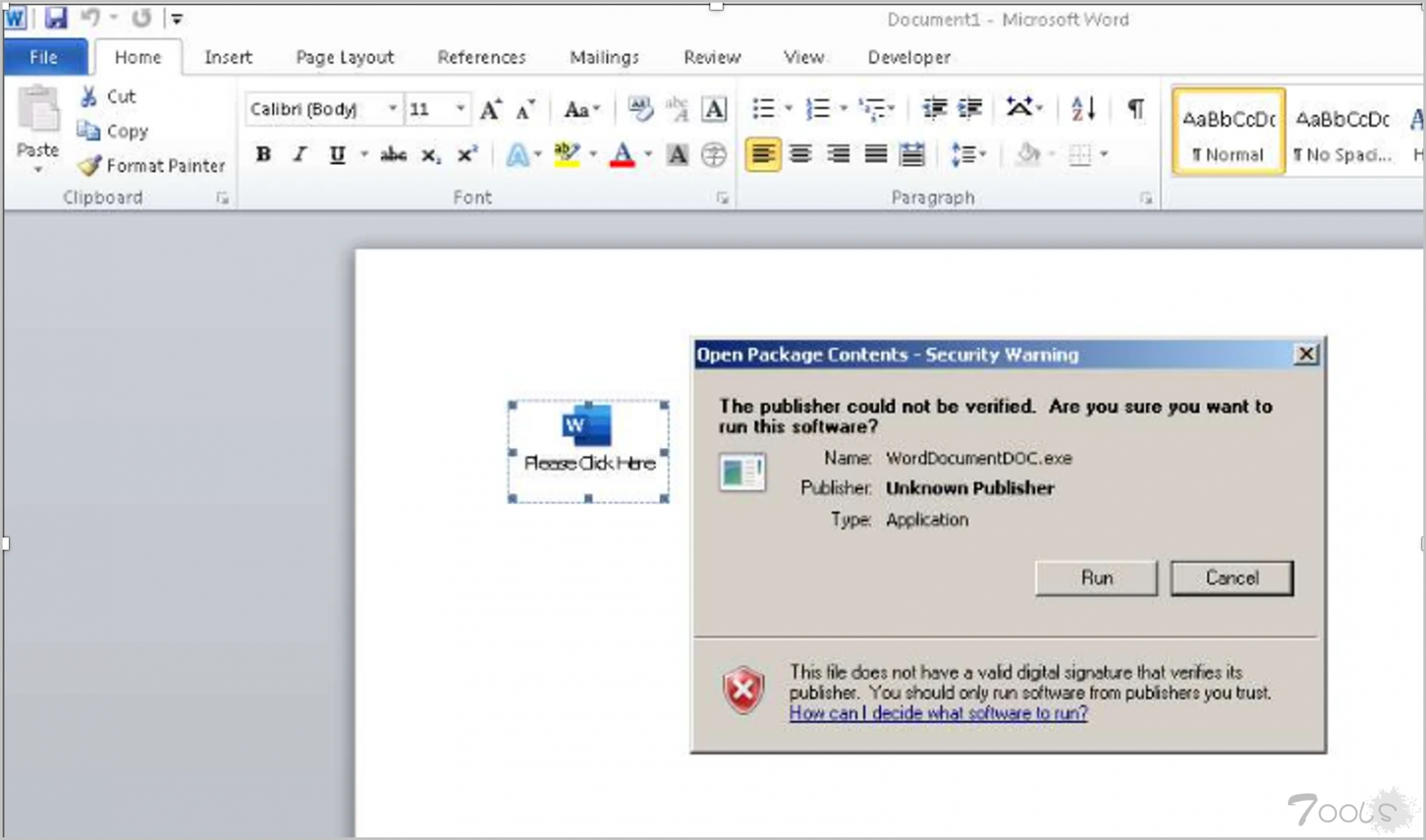

AstraLocker 2.0 的运营商使用的诱饵是一个 Microsoft Word 文档,该文档隐藏了带有勒索软件有效负载的 OLE 对象。嵌入的可执行文件使用文件名“WordDocumentDOC.exe”。

要执行有效载荷,用户需要在打开文档时出现的警告对话框中单击“运行”,从而进一步降低攻击者成功的机会。

未知发布者警告

这种批量方法符合 Astra 的整体“smash-n-grab”策略,即选择 OLE 对象而不是恶意软件分发中更常见的 VBA 宏。

另一个特殊的选择是使用 SafeEngine Shielder v2.4.0.0 来打包可执行文件,这是一个如此陈旧过时的打包程序,几乎不可能进行逆向工程。

在进行反分析检查以确保勒索软件没有在虚拟机中运行并且没有在其他活动进程中加载调试器后,恶意软件会使用 Curve25519 算法准备系统进行加密。

准备工作包括终止可能危及加密的进程,删除可能使受害者更容易恢复的卷影副本,以及停止备份和 AV 服务列表。回收站只是清空而不是加密其内容。

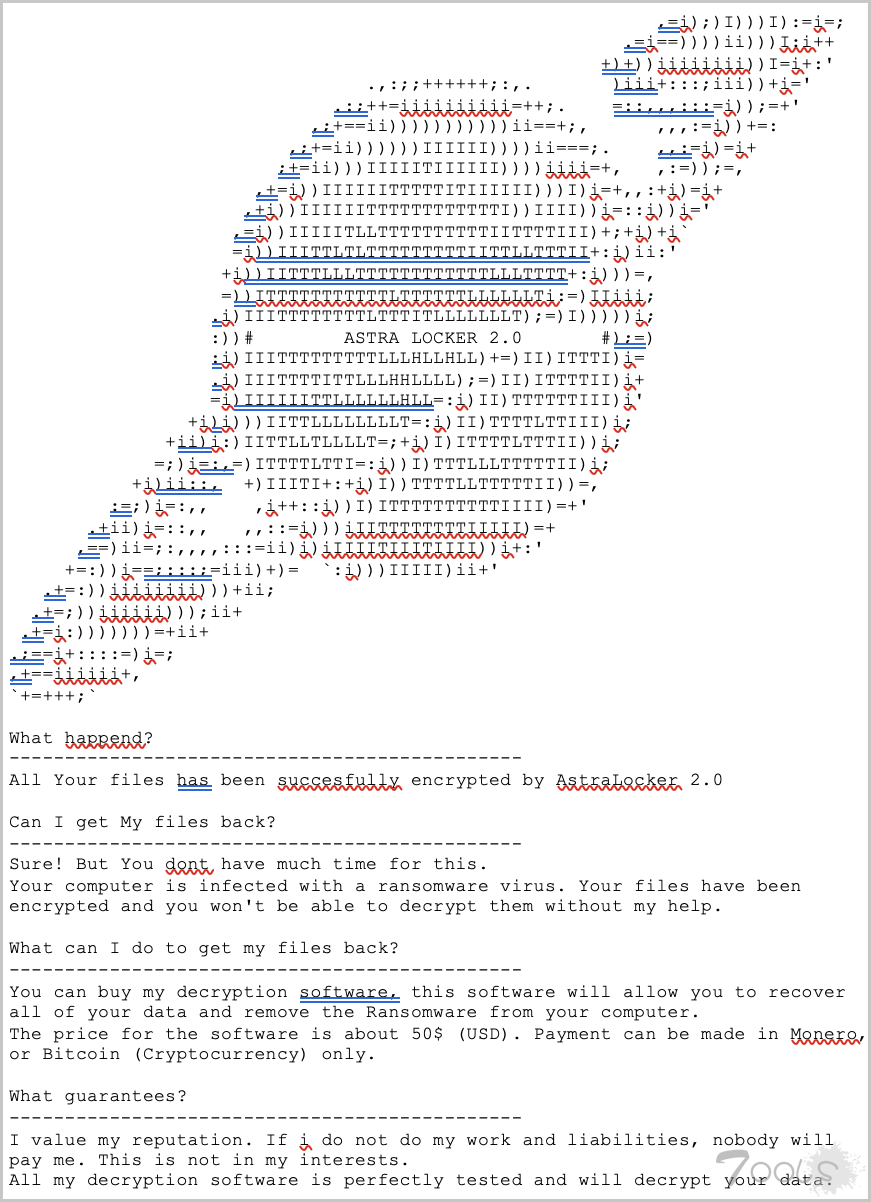

AstraLocker 2.0 赎金票据

AstraLocker 背景

根据 ReversingLabs 的代码分析,AstraLocker 是基于泄露的 Babuk 源代码,这是一种有缺陷但仍然危险的勒索软件,已于 2021 年 9 月退出该领域。

此外,勒索信中列出的门罗币钱包地址之一与Chaos 勒索软件的运营商有关。

这可能意味着相同的运营商支持这两种恶意软件,或者相同的黑客是这两个勒索软件项目的附属机构,这种情况并不少见。

从支持最新活动的策略来看,这似乎不是一个老练的演员的作品,而是一个决心尽可能多地发动破坏性攻击的人。

评论0次