复杂的隐秘网络攻击以国防承包商为目标

一场可能倾向于网络间谍活动的网络攻击行动,突显出针对美国和其他地区国防承包商的网络威胁日趋复杂。Securonix 的研究人员发现并追踪到的秘密行动名为 “陡然 #特立独行”(STEEP#MAVERICK),近几个月来已经袭击了欧洲的多家武器承包商,其中可能包括美国 F-35 闪电 II 战斗机项目的一家供应商。 据该安全供应商称,这次行动值得注意的是攻击者对操作安全 (OpSec) 的整体关注,并确保他们的恶意软件难以检测、难以删除和难以分析。Securonix 在本周的一份报告中称,用于攻击的基于 powershell 的恶意软件 “采用了一系列有趣的战术、持久性方法、反取证和一层又一层的混淆方法来隐藏其代码”。

不同寻常的恶意软件

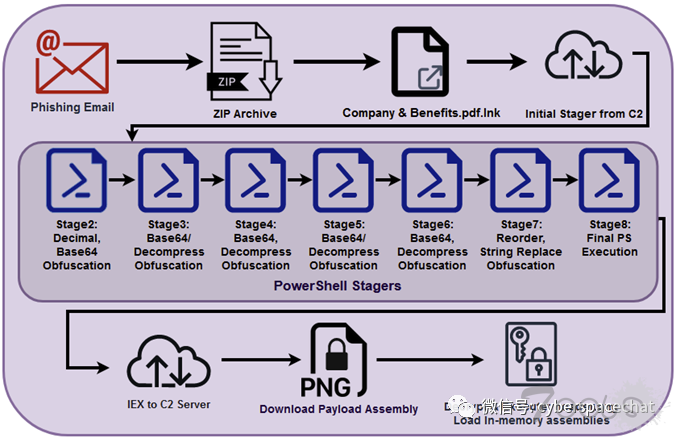

“陡然 #特立独行” 行动似乎是在夏末发起的,针对欧洲两家知名国防承包商。 与许多攻击活动一样,攻击链始于一封鱼叉式网络钓鱼电子邮件,其中包含一个压缩的 (.zip) 文件和一个快捷方式 (.lnk) 文件,据称是描述公司福利的 PDF 文档。 Securonix 称,这封网络钓鱼邮件与今年早些时候涉及朝鲜 APT37 (又名 Konni) 威胁组织的攻击中遇到的一封类似。

当.lnk 文件被执行时,它会触发 Securonix 所描述的 “相当大而健壮的阶段链”,每个阶段都是用 PowerShell 编写的,具有多达 8 个模糊层的特点。 该恶意软件还具有广泛的反取证和反调试功能,包括监视一长串进程,可以用来寻找恶意行为。 该恶意软件旨在禁用日志记录并绕过 Windows Defender。 它使用几种技术在系统上持久存在,包括将自身嵌入到系统注册表中、将自身嵌入到计划任务中以及在系统上创建启动快捷方式。

Securonix 威胁研究团队的一位发言人表示,恶意软件的反分析和反监控检查的数量和种类都不寻常。 同样,大量的混淆层有效负载和恶意软件试图替换或生成新的自定义命令和控制 (C2) 阶段有效负载以响应分析尝试:“一些混淆技术,如使用 PowerShell get-alias 执行 [invoke-expression cmdlet] 是非常罕见的。 ”

恶意活动以 OpSec 感知的方式执行,在整个攻击过程中使用不同类型的反分析检查和逃避尝试,以相对较高的操作速度和自定义有效负载注入。

这位发言人说:“根据攻击的细节,其他组织应该格外注意监控自己的安全工具。 ”“组织应该确保安全工具正常工作,避免依赖单一的安全工具或技术来检测威胁。 ”

日益严重的网络威胁

近年来,针对国防承包商和供应商的活动越来越多,“陡峭的 #特立独行” 只是其中最新的一个。 这些行动中有许多是由国家支持的行动者在俄罗斯、朝鲜和其他国家开展的。

例如,今年 1 月,美国网络安全和基础设施安全局 (CISA) 发布了一份警告,警告俄罗斯政府支持的行为者将所谓的 “合格国防承包商”(cdc) 作为攻击目标,旨在窃取美国敏感的国防信息和技术。 CISA 的警报称,这些攻击针对广泛的疾病控制中心,包括那些参与开发作战系统、情报和监视技术、武器和导弹开发以及作战车辆和飞机设计的公司。

今年 2 月,帕洛阿尔托网络公司 (Palo Alto Networks) 的研究人员报告称,在一场传播名为 SockDetour 的无文件、无插座后门的活动中,至少有 4 家美国国防承包商成为目标。 这些攻击是该安全供应商在 2021 年与国家安全局 (National security Agency) 一起调查的更广泛行动的一部分,涉及一个中国先进的顽固组织,目标是其他多个领域的国防承包商和组织。

国防承包商成为脆弱的目标

许多国防承包商的相对脆弱性加剧了人们对网络攻击数量不断增加的担忧,尽管他们拥有本该被严密保护的机密。

黑鸢最近对美国前 100 家国防承包商的安全实践进行的研究显示,近三分之一 (32%) 的承包商容易受到勒索软件攻击。 这是由于诸如证书泄露或泄露等因素,以及证书管理、应用程序安全和安全套接字层 / 传输层安全等领域的薄弱实践。

黑鸢报告中 72% 的受访者至少经历过一次与证书泄露有关的事件。

隧道尽头可能有光:美国国防部与行业利益相关者合作,为军事承包商开发了一套网络安全最佳实践,用于保护敏感数据。 根据国防部的网络安全成熟度模型认证计划,国防承包商被要求实施这些实践,并获得认证,以便能够向政府出售产品。但有 个坏消息是,该计划的推出已被推迟。

评论0次