微软发现罗克韦尔自动化 PanelView Plus 中存在严重缺陷

微软发现罗克韦尔自动化 PanelView Plus 中存在严重缺陷

微软披露了罗克韦尔自动化 PanelView Plus 中的两个安全漏洞,这些漏洞可被远程、未经身份验证的攻击者利用来执行任意代码并触发拒绝服务 (DoS) 条件。

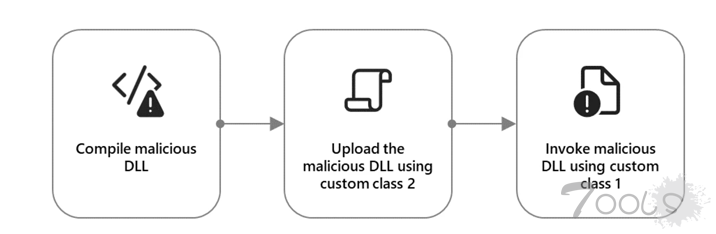

安全研究员 Yuval Gordon表示:“PanelView Plus 中的 [远程代码执行] 漏洞涉及两个自定义类,可被滥用来将恶意 DLL 上传并加载到设备中。”

“DoS 漏洞利用相同的自定义类来发送设备无法正确处理的精心设计的缓冲区,从而导致 DoS。”

缺点列表如下 -

CVE-2023-2071(CVSS 分数:9.8) - 一个不当的输入验证漏洞,允许未经身份验证的攻击者通过精心设计的恶意数据包执行远程代码。

CVE-2023-29464(CVSS 评分:8.2) - 一种不当的输入验证漏洞,允许未经身份验证的威胁行为者通过精心设计的恶意数据包从内存中读取数据,并通过发送大于缓冲区大小的数据包导致 DoS

成功利用这两个缺陷可使对手远程执行代码或导致信息泄露或 DoS 情况。

CVE-2023-2071 影响 FactoryTalk View Machine Edition(版本 13.0、12.0 及之前版本),而 CVE-2023-29464 则影响 FactoryTalk Linx(版本 6.30、6.20 及之前版本)。

值得注意的是,罗克韦尔自动化分别于2023 年 9 月 12 日和2023 年 10 月 12 日发布了针对这些漏洞的警告。美国网络安全和基础设施安全局 (CISA) 于9 月 21 日和10 月 17 日发布了自己的警报。

此次披露之际,未知威胁行为者被认为正在利用HTTP 文件服务器中最近披露的严重安全漏洞 ( CVE-2024-23692,CVSS 评分:9.8) 来传播加密货币矿工和木马,如Xeno RAT、Gh0st RAT、PlugX 和 GoThief,其中 GoThief 使用亚马逊网络服务 (AWS) 从受感染主机窃取信息。

该漏洞被描述为模板注入的案例,允许远程、未经身份验证的攻击者通过发送特制的 HTTP 请求在受影响的系统上执行任意命令。

评论0次