SocGholish 恶意软件通过广告工具传播;提供对 LockBit、Evil Corp 和其他恶意软件的访问权限

安全公司 Silent Push 披露,TA569(又名 Gold Prelude)利用 SocGholish 恶意 JavaScript 加载器,通过被入侵网站及 Parrot TDS、Keitaro TDS 等流量分配系统精准过滤并重定向用户,作为恶意软件即服务(MaaS)初始入侵点,协助 Evil Corp、LockBit、Dridex、Raspberry Robin 等传播攻击。Keitaro TDS 涉及更广泛威胁活动,并与 TA2726、TA2727 有关联。近期,Raspberry Robin 更新混淆、通信及利用新 LPE 漏洞(CVE-2024-38196),显示规避侦测能力正持续增强。

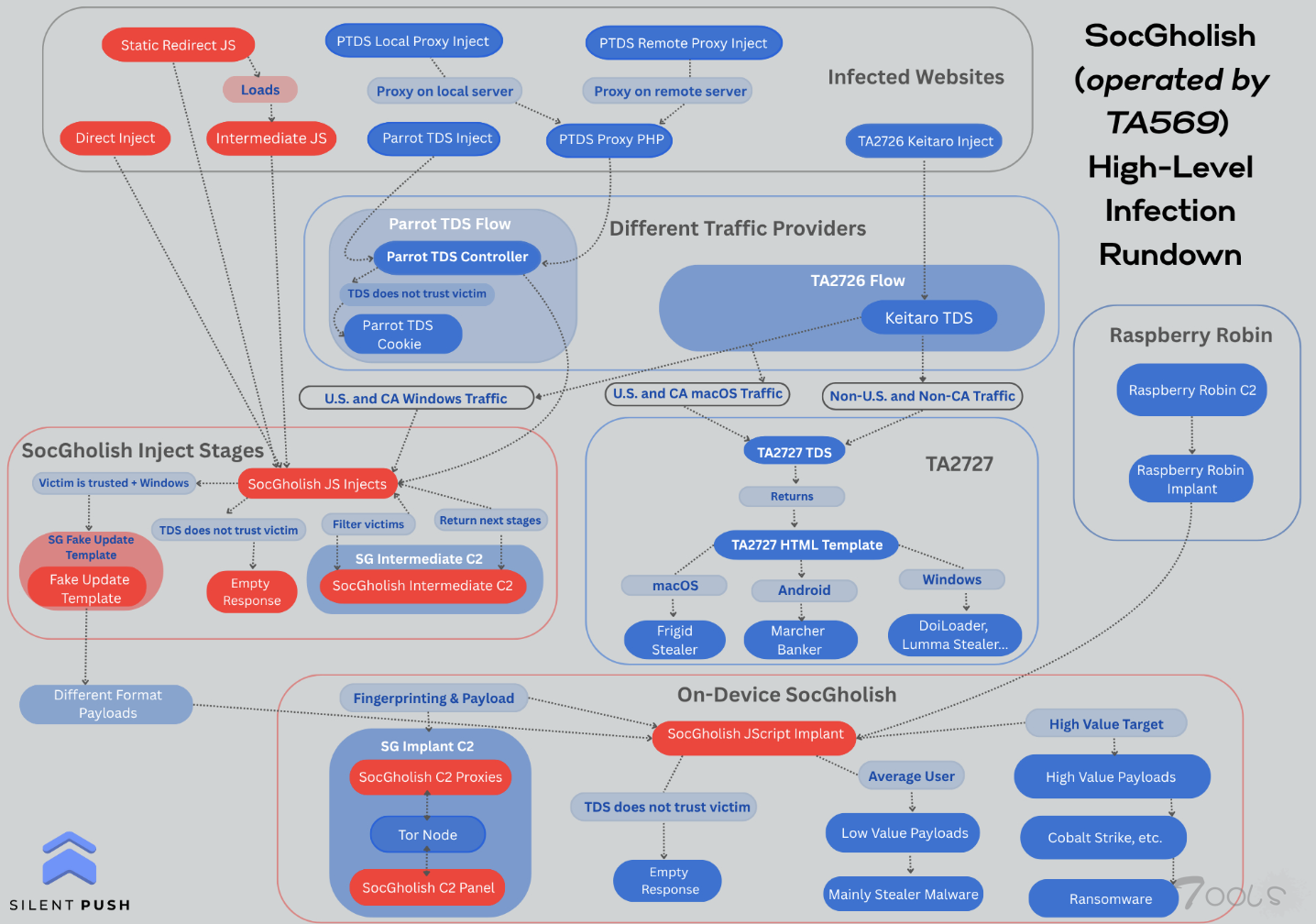

据观察,SocGholish 恶意软件背后的威胁行为者利用Parrot TDS 和 Keitaro TDS等流量分配系统 (TDS)来过滤并将毫无戒心的用户重定向到可疑内容。

Silent Push在分析中表示: “他们运营的核心是一种复杂的恶意软件即服务 (MaaS) 模型,受感染的系统被出售给其他网络犯罪组织,作为初始接入点。”

SocGholish,又名FakeUpdates,是一种JavaScript加载器恶意软件,通过被入侵的网站进行传播,伪装成Google Chrome或Mozilla Firefox等网络浏览器以及Adobe Flash Player或Microsoft Teams等其他软件的欺骗性更新。该恶意软件被归咎于一个名为TA569的威胁行为者,该组织还被追踪为Gold Prelude、Mustard Tempest、Purple Vallhund和UNC1543。

攻击链涉及部署 SocGholish 来建立初始访问权限,并利用中间人攻击来窃取不同客户端的系统访问权限,这些客户端包括 Evil Corp(又名 DEV-0243)、LockBit、Dridex 和Raspberry Robin(又名 Roshtyak)。值得注意的是,最近的攻击活动也利用 Raspberry Robin 作为 SocGholish 的传播媒介。

网络安全

Silent Push 表示:“SocGholish 感染通常源自受感染的网站,这些网站已通过多种不同方式被感染。网站感染可能涉及直接注入,SocGholish 的有效载荷传递会注入直接从受感染网页加载的 JS,或通过使用中间 JS 文件加载相关注入的直接注入版本。”

除了通过受感染的网站重定向到 SocGholish 域名之外,另一个主要流量来源是使用第三方 TDS(如 Parrot TDS 和 Keitaro TDS)对网站访问者进行广泛的指纹识别,并根据某些预定义的标准确定他们是否感兴趣,然后将网络流量引导到特定网站或登录页面。

Keitaro TDS 长期以来一直参与威胁活动,其范围远不止恶意广告和诈骗,还包括传播更复杂的恶意软件,包括漏洞利用工具包、加载程序、勒索软件和俄罗斯影响力行动。去年,Infoblox 披露了VexTrio 的合作伙伴SocGholish 如何利用 Keitaro 将受害者重定向到VexTrio 的 TDS。

Proofpoint早在 2019 年就指出: “由于 Keitaro 还拥有许多合法应用程序,因此在不产生过多误报的情况下简单地阻止通过该服务的流量通常很困难或不可能,尽管组织可以在自己的政策中考虑到这一点。”

据信 Keitaro TDS 与TA2726有联系,TA2726 通过入侵网站并注入 Keitaro TDS 链接,然后将其出售给客户,充当 SocGholish 和 TA2727 的流量提供商。

Silent Push 指出:“中间 C2 [命令和控制] 框架会动态生成受害者在运行时下载的有效载荷。”

值得注意的是,在整个执行框架中,从最初的 SocGholish 注入到 Windows 植入的设备上执行,整个过程都由 SocGholish 的 C2 框架持续跟踪。如果该框架在任何时候确定某个受害者不“合法”,它就会停止提供有效载荷。

该网络安全公司还评估,鉴于观察到的活动具有重叠 性,可能有前成员参与了 Dridex、Raspberry Robin 和 SocGholish。

这一进展是在 Zscaler 详细介绍了 Raspberry Robin 的更新版本之后发布的,该版本改进了混淆方法,改变了其网络通信过程,并嵌入了指向故意破坏的 TOR C2 域的内容,这表明该公司正在继续努力避免被发现并阻碍逆向工程。

身份安全风险评估

该公司表示: “网络加密算法已从 AES(CTR 模式)更改为 Chacha-20。” “Raspberry Robin 添加了一个新的本地权限提升 (LPE) 漏洞 ( CVE-2024-38196 ),用于在目标系统上获取提升的权限。”

此次披露还遵循了DarkCloud Stealer 攻击的演变,该攻击利用网络钓鱼电子邮件来传递用 Visual Basic 6 编写的受 ConfuserEx 保护的窃取负载版本,该负载使用一种称为进程挖空的技术启动和执行。

Unit 42表示: “DarkCloud Stealer 是网络威胁演变的典型代表,它利用混淆技术和复杂的有效载荷结构来规避传统的检测机制。2025年 4 月观察到的传播方式的转变表明,规避策略正在不断演变。”

评论0次