OpenVPN 漏洞允许黑客触发 DoS 攻击并绕过安全检查

OpenVPN 发布了针对其 2.6 稳定版和 2.7 开发分支的关键安全更新,修复了三个可能导致本地拒绝服务 (DoS)、安全绕过和缓冲区越界读取(Buffer Over-read)的漏洞。

OpenVPN 发布了针对其 2.6 稳定版和 2.7 开发分支的关键安全更新,修复了三个可能导致本地拒绝服务 (DoS)、安全绕过和缓冲区越界读取(Buffer Over-read)的漏洞。

包含在最新发布的 2.6.17 和 2.7_rc3 版本中的补丁,修复了从 HMAC 验证中的逻辑错误到 Windows 交互式服务中的稳定性缺陷等一系列问题。

强烈建议管理员立即升级,特别是那些在 Windows 上运行 OpenVPN 或使用 2.7 候选发布版本(Release Candidates)的用户。

Windows 交互式服务 DoS (CVE-2025-13751)

对于 Windows 环境而言,最重要的问题是 CVE-2025-13751,这是一个影响交互式服务组件的本地拒绝服务漏洞。

该缺陷涉及一个错误的退出例程:当服务遇到特定错误条件时,它会完全关闭,而不是记录错误并继续运行。

任何经过身份验证的本地用户都可以触发此漏洞,这使其成为多用户 Windows 系统的一个中等风险。

一旦触发,OpenVPN 服务将终止,阻止任何新的 VPN 连接,直到手动重启服务或重启系统。此问题影响 OpenVPN 版本 2.6.0 至 2.6.16 以及 2.7_alpha1 至 2.7_rc2。该问题已在 2.6.17 和 2.7_rc3 中得到解决。

HMAC 验证绕过 (CVE-2025-13086)

在三次握手期间使用的 HMAC 验证检查中发现了一个严重的逻辑缺陷,标识为 CVE-2025-13086。由于代码中 memcmp() 调用反转,系统无意中接受了所有 HMAC cookie,从而有效地使源 IP 地址验证失效。

此故障允许攻击者绕过初始验证层,可能会建立 TLS 会话并消耗来自未发起合法连接的 IP 地址的服务器状态资源。

此次更新还强制执行更严格的时间段检查,拒绝来自未来时间戳的 HMAC。此漏洞影响版本 2.6.0 至 2.6.15,并在 2.6.16 中修复(并包含在 2.6.17 中)。

IPv6 缓冲区越界读取 (CVE-2025-12106)

对于开发分支(2.7 系列)的用户,CVE-2025-12106 存在高严重性的内存安全问题。该漏洞源于 get_addr_generic 函数中的地址族检查不匹配,这可能导致在解析无效 IPv6 输入时发生堆缓冲区越界读取。

虽然由于其内存损坏的潜在风险,该缺陷在某些报告中被评为 CVSS 9.1 的危急分数,但它严格限于 2.7_alpha1 至 2.7_rc1 版本,并不影响稳定的 2.6 分支。

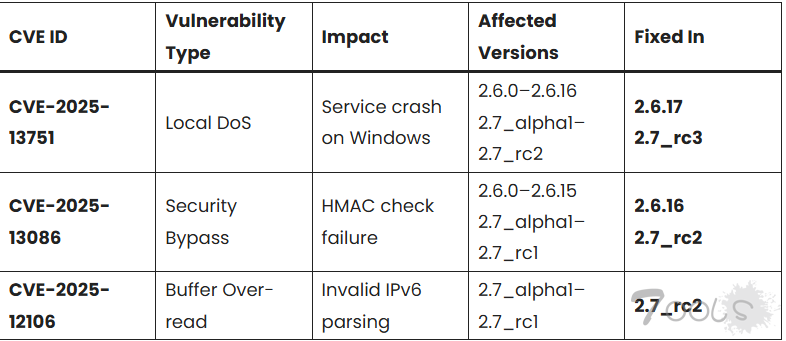

下表总结了这些漏洞以及缓解这些漏洞所需的版本。稳定分支的用户应升级到 2.6.17,而测试分支的用户必须更新到 2.7_rc3。

包含在最新发布的 2.6.17 和 2.7_rc3 版本中的补丁,修复了从 HMAC 验证中的逻辑错误到 Windows 交互式服务中的稳定性缺陷等一系列问题。

强烈建议管理员立即升级,特别是那些在 Windows 上运行 OpenVPN 或使用 2.7 候选发布版本(Release Candidates)的用户。

Windows 交互式服务 DoS (CVE-2025-13751)

对于 Windows 环境而言,最重要的问题是 CVE-2025-13751,这是一个影响交互式服务组件的本地拒绝服务漏洞。

该缺陷涉及一个错误的退出例程:当服务遇到特定错误条件时,它会完全关闭,而不是记录错误并继续运行。

任何经过身份验证的本地用户都可以触发此漏洞,这使其成为多用户 Windows 系统的一个中等风险。

一旦触发,OpenVPN 服务将终止,阻止任何新的 VPN 连接,直到手动重启服务或重启系统。此问题影响 OpenVPN 版本 2.6.0 至 2.6.16 以及 2.7_alpha1 至 2.7_rc2。该问题已在 2.6.17 和 2.7_rc3 中得到解决。

HMAC 验证绕过 (CVE-2025-13086)

在三次握手期间使用的 HMAC 验证检查中发现了一个严重的逻辑缺陷,标识为 CVE-2025-13086。由于代码中 memcmp() 调用反转,系统无意中接受了所有 HMAC cookie,从而有效地使源 IP 地址验证失效。

此故障允许攻击者绕过初始验证层,可能会建立 TLS 会话并消耗来自未发起合法连接的 IP 地址的服务器状态资源。

此次更新还强制执行更严格的时间段检查,拒绝来自未来时间戳的 HMAC。此漏洞影响版本 2.6.0 至 2.6.15,并在 2.6.16 中修复(并包含在 2.6.17 中)。

IPv6 缓冲区越界读取 (CVE-2025-12106)

对于开发分支(2.7 系列)的用户,CVE-2025-12106 存在高严重性的内存安全问题。该漏洞源于 get_addr_generic 函数中的地址族检查不匹配,这可能导致在解析无效 IPv6 输入时发生堆缓冲区越界读取。

虽然由于其内存损坏的潜在风险,该缺陷在某些报告中被评为 CVSS 9.1 的危急分数,但它严格限于 2.7_alpha1 至 2.7_rc1 版本,并不影响稳定的 2.6 分支。

下表总结了这些漏洞以及缓解这些漏洞所需的版本。稳定分支的用户应升级到 2.6.17,而测试分支的用户必须更新到 2.7_rc3。

评论0次