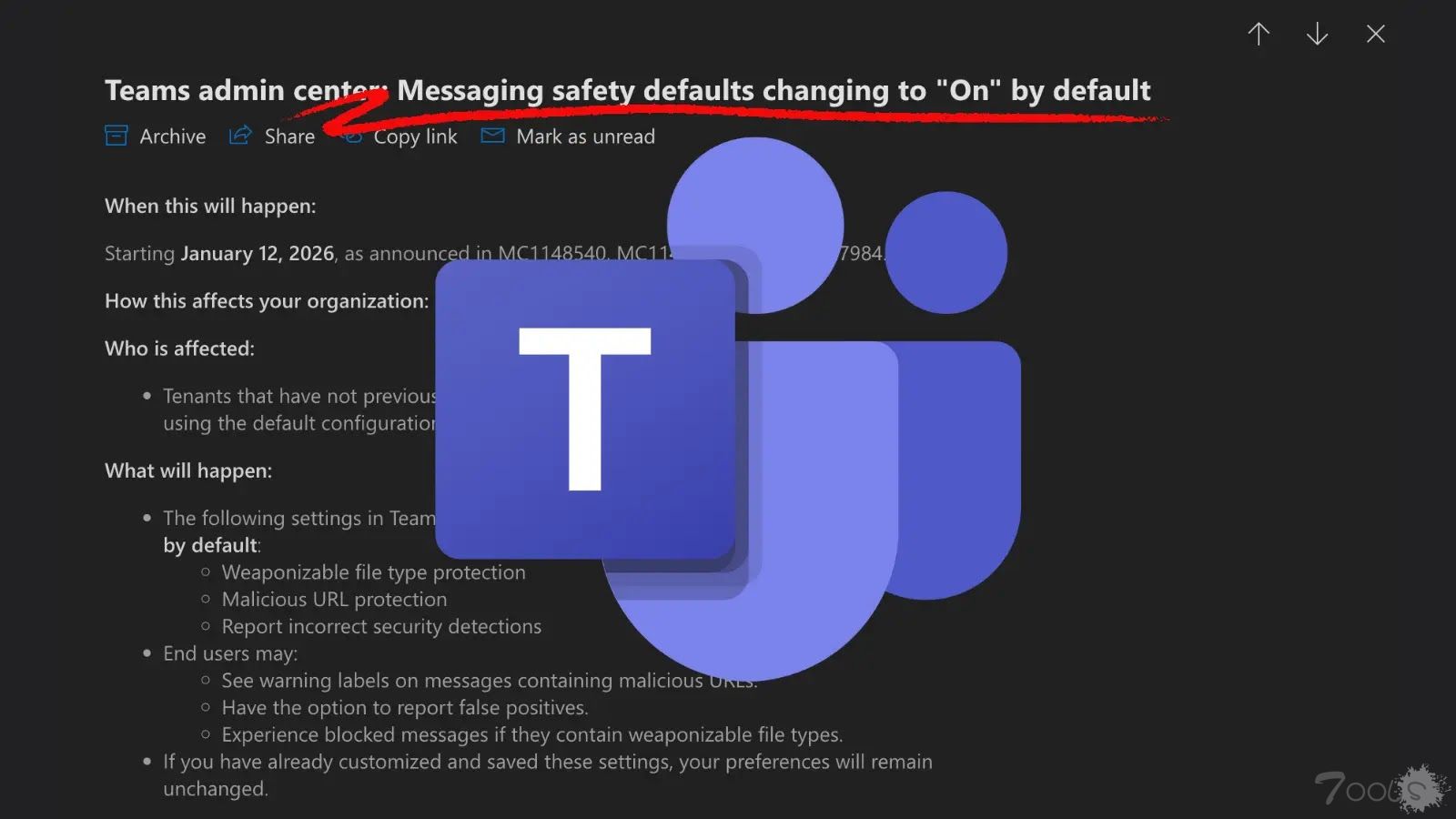

微软 Teams 将于 2026 年 1 月起强制执行消息安全默认设置

微软正在通过自动启用Microsoft Teams中的关键消息传递安全功能来加强企业协作的安全态势。 根据最新的管理更新,该公司将从 2026 年 1 月 12 日起默认启用多个保护设置,这将影响依赖标准配置的租户。

微软正在通过自动启用Microsoft Teams中的关键消息传递安全功能来加强企业协作的安全态势。

根据最新的管理更新,该公司将从 2026 年 1 月 12 日起默认启用多个保护设置,这将影响依赖标准配置的租户。

该举措代表着向“默认安全”原则的转变,旨在减少那些可能忽视手动安全加固的组织的攻击面。

如管理咨询 MC1148540、MC1148539 和 MC1147984 中所述,此次更新针对 Teams 管理中心的“消息安全”部分。

哪些方面发生了变化?

对于尚未修改消息安全设置的租户,系统将自动激活三项特定保护措施:

此次更新主要影响使用默认配置的租户。此前已自定义并保存消息安全设置的组织将不受影响;其既有设置将优先于新的默认设置。

更新生效后,最终用户可能会立即注意到日常工作流程的变化。员工在分享内容时,可能会看到包含可疑 URL 的消息附带警告标签。

此外,尝试传输被判定为“可攻击文件”类型的用户将会收到阻止通知。但是,报告功能的加入确保了正常的业务流程不会因误报而受到永久性干扰。

IT 管理员现在可以查看这些更改。微软建议管理员导航至Teams 管理中心 > 消息传递 > 消息传递设置 > 消息传递安全,以查看当前值。

管理员如需选择不采用这些默认设置,必须在 2026 年 1 月 12 日截止日期前手动调整并保存设置。如未采取任何操作,新的安全协议将自动生效。

为确保平稳过渡,建议安全团队更新内部文档,明确可接受的文件类型和 URL 警告。微软还建议各组织将即将发生的变更告知服务台人员。

现在就做好准备支持团队,将有助于他们在 2026 年初用户开始报告问题时,区分合法的安全阻止和潜在的系统错误。

通过规范这些保护措施,微软旨在缓解威胁行为者利用协作平台进行横向移动和恶意软件传播的日益增长的趋势。

根据最新的管理更新,该公司将从 2026 年 1 月 12 日起默认启用多个保护设置,这将影响依赖标准配置的租户。

该举措代表着向“默认安全”原则的转变,旨在减少那些可能忽视手动安全加固的组织的攻击面。

如管理咨询 MC1148540、MC1148539 和 MC1147984 中所述,此次更新针对 Teams 管理中心的“消息安全”部分。

哪些方面发生了变化?

对于尚未修改消息安全设置的租户,系统将自动激活三项特定保护措施:

- 可攻击文件类型保护:此功能可阻止传输已知是恶意软件执行高风险载体的文件扩展名。

- 恶意网址防护:团队将实时扫描共享链接,以检测和标记已知的钓鱼网站或恶意域名。

- 报告错误安全检测:此反馈机制使最终用户能够报告误报,帮助微软改进其威胁检测算法。

此次更新主要影响使用默认配置的租户。此前已自定义并保存消息安全设置的组织将不受影响;其既有设置将优先于新的默认设置。

更新生效后,最终用户可能会立即注意到日常工作流程的变化。员工在分享内容时,可能会看到包含可疑 URL 的消息附带警告标签。

此外,尝试传输被判定为“可攻击文件”类型的用户将会收到阻止通知。但是,报告功能的加入确保了正常的业务流程不会因误报而受到永久性干扰。

IT 管理员现在可以查看这些更改。微软建议管理员导航至Teams 管理中心 > 消息传递 > 消息传递设置 > 消息传递安全,以查看当前值。

管理员如需选择不采用这些默认设置,必须在 2026 年 1 月 12 日截止日期前手动调整并保存设置。如未采取任何操作,新的安全协议将自动生效。

为确保平稳过渡,建议安全团队更新内部文档,明确可接受的文件类型和 URL 警告。微软还建议各组织将即将发生的变更告知服务台人员。

现在就做好准备支持团队,将有助于他们在 2026 年初用户开始报告问题时,区分合法的安全阻止和潜在的系统错误。

通过规范这些保护措施,微软旨在缓解威胁行为者利用协作平台进行横向移动和恶意软件传播的日益增长的趋势。

评论0次