Konni APT组织针对韩国目标利用谷歌和Naver广告传播恶意软件

该攻击被分析为一个案例,通过利用谷歌广告生态系统中使用的广告点击重定向机制的鱼叉式网络钓鱼攻击载体,有效地绕过了电子邮件安全过滤和用户警惕。据证实,攻击者利用了用于合法广告点击跟踪的域的重定向URL结构。

谷歌于2007年宣布了收购互联网广告技术公司DoubleClick的计划,并于2008年3月以约31亿美元完成了收购。

此后,DoubleClick的广告点击跟踪和重定向技术被集成到谷歌广告和谷歌营销平台(GMP)中,作为广告流量交付和绩效衡量的核心基础设施。

基于此类广告基础设施的重定向URL极有可能被识别为合法流量,从而有利于逃避初始检测。

观察到Konni APT组建立了一个攻击流,首先通过这种方法建立可信度,然后引诱受害者使用合法内容和金融主题诱饵下载文件,最后通过伪装成PDF文件执行来加载和执行最终恶意软件。

这种方法被认为是一种复杂的初始访问策略,能够有效地绕过静态分析和基于签名的安全框架。

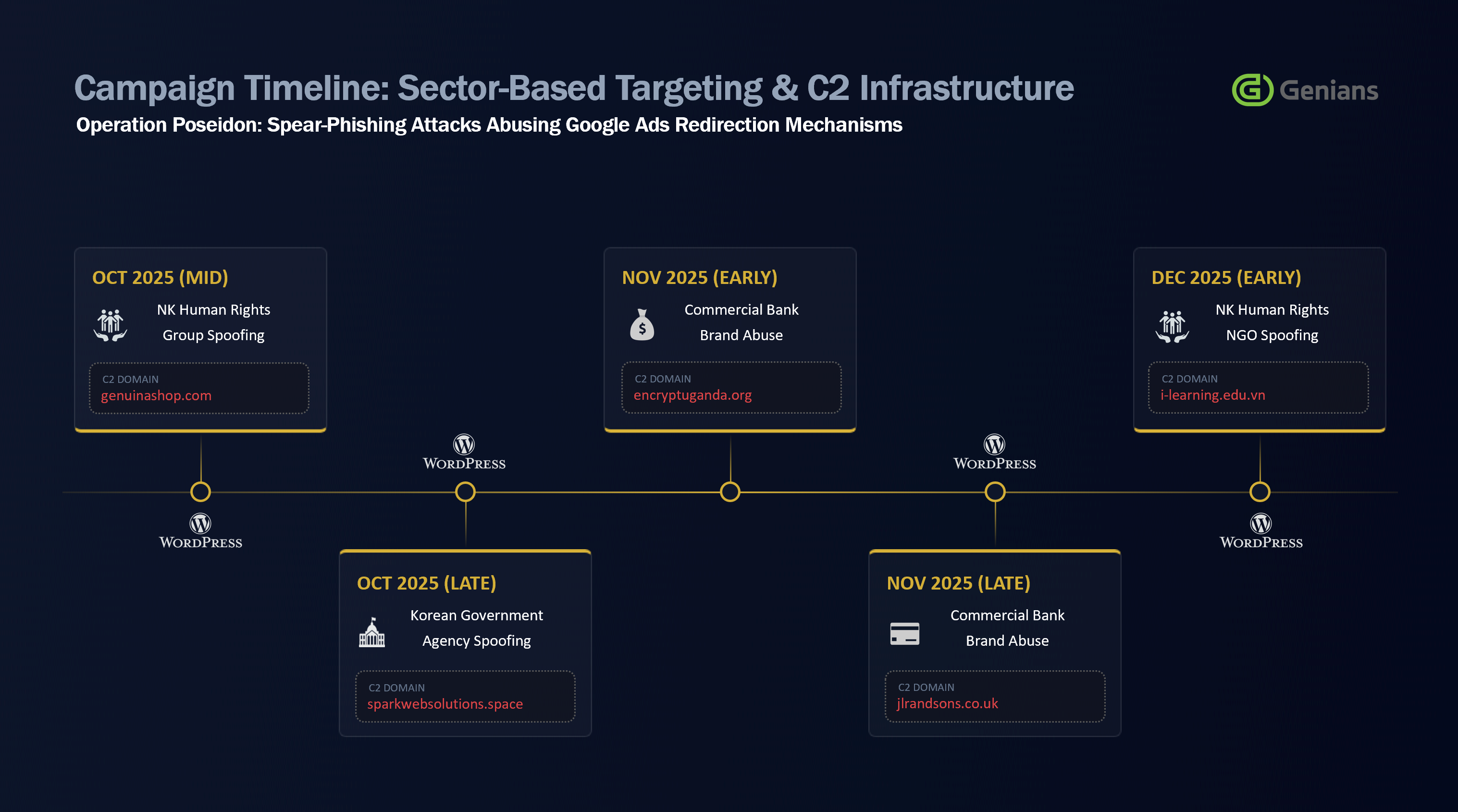

有证据表明,这种威胁行为者不断危害管理不善的基于WordPress的网站,将它们用作恶意软件分发点和C2基础设施,特别是为了逃避检测和跟踪。这种操作方法允许攻击基础设施的快速转换,提供了一种结构优势,破坏了基于URL和基于域的阻止策略的有效性。

在最初的访问阶段,攻击者利用社会工程电子邮件冒充朝鲜人权组织或金融机构。攻击场景包括诱导收件人执行伪装成财务文档或官方通知的文件,使恶意活动无缝融入合法的业务工作流。

为了发送恶意软件,参与者利用快捷方式(LNK)文件的结构属性来掩盖文件扩展名和图标,随后触发旨在模仿合法PDF文档的AutoIt脚本。该脚本通过直接在内存中加载和执行EndRAT变体远程访问特洛伊木马,无需用户进一步交互和运行。

攻击者滥用ad.doubleclick[.]net、mkt.naver[.]com的合法重定向链接,使初始点击对安全过滤器呈良性,诱导用户经广告服务器跳转至已被攻陷的WordPress网站获取恶意载荷。

攻击精准针对韩国目标,伪装人权组织、金融机构发送钓鱼邮件,以“材料提交说明”“转账交易记录确认”等名义诱骗下载恶意压缩包,还通过HTML隐藏文本的内容填充技术,用无意义英文语句混淆AI安全扫描器。

总之,“海神行动”代表了一种集成的攻击模式,它无缝地结合了基础设施隐藏、基于社会工程的初始访问和脚本驱动的恶意软件执行。它是Konni APT集团如何继续发展其战术、技术和程序(TTP)的一个典型例子。

此后,DoubleClick的广告点击跟踪和重定向技术被集成到谷歌广告和谷歌营销平台(GMP)中,作为广告流量交付和绩效衡量的核心基础设施。

基于此类广告基础设施的重定向URL极有可能被识别为合法流量,从而有利于逃避初始检测。

观察到Konni APT组建立了一个攻击流,首先通过这种方法建立可信度,然后引诱受害者使用合法内容和金融主题诱饵下载文件,最后通过伪装成PDF文件执行来加载和执行最终恶意软件。

这种方法被认为是一种复杂的初始访问策略,能够有效地绕过静态分析和基于签名的安全框架。

有证据表明,这种威胁行为者不断危害管理不善的基于WordPress的网站,将它们用作恶意软件分发点和C2基础设施,特别是为了逃避检测和跟踪。这种操作方法允许攻击基础设施的快速转换,提供了一种结构优势,破坏了基于URL和基于域的阻止策略的有效性。

在最初的访问阶段,攻击者利用社会工程电子邮件冒充朝鲜人权组织或金融机构。攻击场景包括诱导收件人执行伪装成财务文档或官方通知的文件,使恶意活动无缝融入合法的业务工作流。

为了发送恶意软件,参与者利用快捷方式(LNK)文件的结构属性来掩盖文件扩展名和图标,随后触发旨在模仿合法PDF文档的AutoIt脚本。该脚本通过直接在内存中加载和执行EndRAT变体远程访问特洛伊木马,无需用户进一步交互和运行。

攻击者滥用ad.doubleclick[.]net、mkt.naver[.]com的合法重定向链接,使初始点击对安全过滤器呈良性,诱导用户经广告服务器跳转至已被攻陷的WordPress网站获取恶意载荷。

攻击精准针对韩国目标,伪装人权组织、金融机构发送钓鱼邮件,以“材料提交说明”“转账交易记录确认”等名义诱骗下载恶意压缩包,还通过HTML隐藏文本的内容填充技术,用无意义英文语句混淆AI安全扫描器。

总之,“海神行动”代表了一种集成的攻击模式,它无缝地结合了基础设施隐藏、基于社会工程的初始访问和脚本驱动的恶意软件执行。它是Konni APT集团如何继续发展其战术、技术和程序(TTP)的一个典型例子。

评论0次