攻击者劫持官方 GitHub Desktop 代码库,以官方安装程序的形式分发恶意软件

网络犯罪分子发现了一种危险的方法,即利用 GitHub 的工作原理诱骗开发者下载恶意软件。 该攻击涉及创建 GitHub Desktop 安装程序的虚假版本,并使其对毫无戒心的用户看起来合法。 2025 年 9 月至 10 月期间,该活动主要针对欧洲和欧洲经济区的用户,但感染蔓延至日本和其他地区。

网络犯罪分子发现了一种危险的方法,即利用 GitHub 的工作原理诱骗开发者下载恶意软件。

该攻击涉及创建 GitHub Desktop 安装程序的虚假版本,并使其对毫无戒心的用户看起来合法。

2025 年 9 月至 10 月期间,该活动主要针对欧洲和欧洲经济区的用户,但感染蔓延至日本和其他地区。

该恶意软件伪装成标准开发工具安装程序,对依赖 GitHub 进行日常工作的开发者构成严重威胁。

攻击链始于犯罪分子创建一次性GitHub帐户并 fork 官方 GitHub Desktop 存储库。

然后,他们篡改 README 文件中的下载链接,使其指向恶意安装程序而非合法安装程序。攻击者利用针对“GitHub Desktop”搜索结果的赞助广告,向开发者推广这些受感染的文件。

犯罪分子利用 GitHub 设计中的一个特性,即即使原始分支或帐户被删除,来自分支存储库的提交仍然会在官方存储库的命名空间下可见。

这种被称为仓库抢注的技术,使得 GitHub 很难追踪和删除恶意内容。

GMO网络安全分析师指出,此次攻击活动代表了一种适应性强、持续存在的威胁,并且还在不断演变。

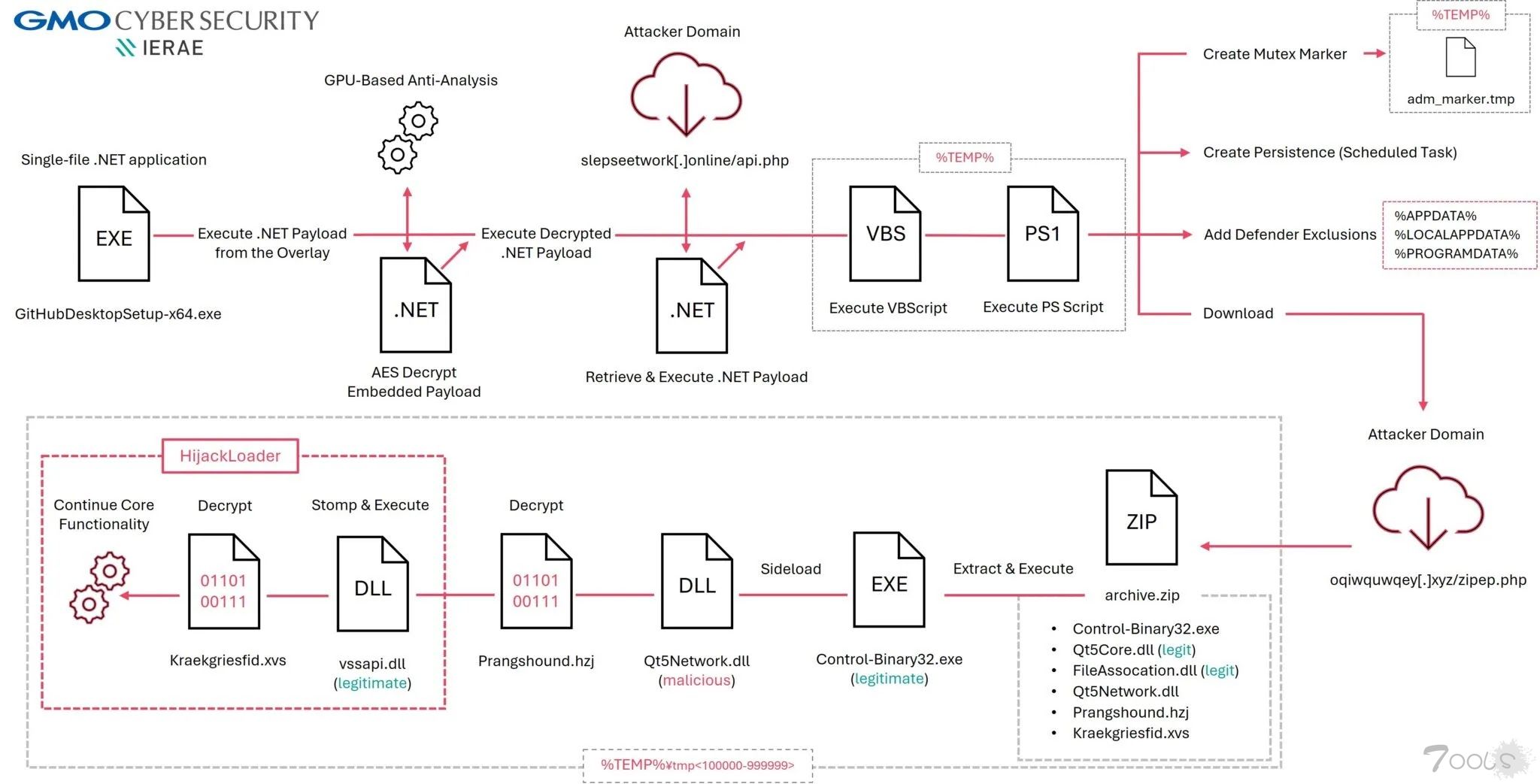

研究人员检测到的恶意 Windows 安装程序名为 GitHubDesktopSetup-x64.exe,文件大小为 127.68 兆字节,它用作多阶段加载器。

类似的恶意样本已被发现伪装成其他应用程序名称,包括 Chrome、Notion、1Password 和 Bitwarden 安装程序,最早可追溯到 2025 年 5 月。

分析感染机制和高级逃避策略

感染机制揭示了复杂的技术欺骗手段。

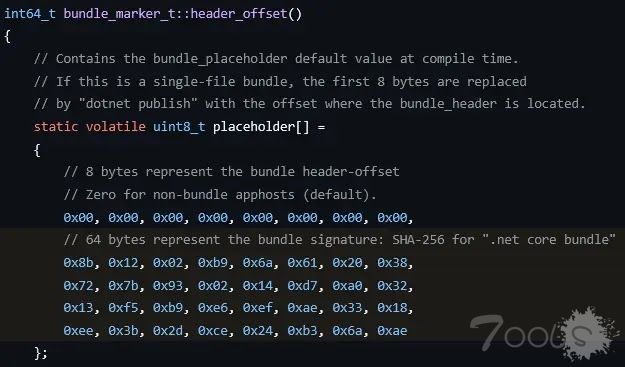

恶意安装程序表面上看起来像一个标准的C++应用程序,但对其调试信息的分析表明,它实际上是一个单文件 .NET 应用程序,被打包成一个名为 AppHost 的单个可执行文件。

实际的恶意 .NET 有效载荷隐藏在文件的覆盖层部分中,因此简单的扫描工具无法发现它。

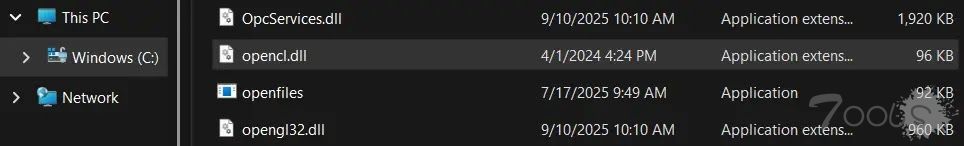

尤其令人担忧的是,该恶意软件集成了名为 OpenCL 的基于 GPU 的 API,以故意阻止在标准沙箱环境中进行分析。

大多数安全测试沙箱和虚拟机缺乏 GPU 驱动程序或 OpenCL 支持,迫使安全研究人员在具有真实图形硬件的实际物理机器上进行分析,才能了解恶意软件的真实行为。

这种被称为 GPUGate 的技术,是一种旨在减缓安全研究人员速度的蓄意反分析保护措施。

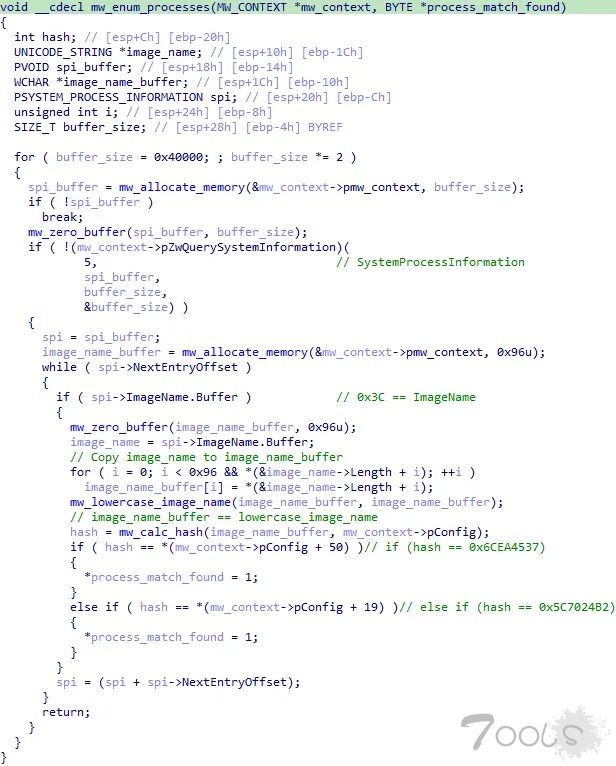

此外,该恶意软件还故意使用代码误导策略来迷惑试图静态恢复解密密钥的分析人员。

该攻击涉及创建 GitHub Desktop 安装程序的虚假版本,并使其对毫无戒心的用户看起来合法。

2025 年 9 月至 10 月期间,该活动主要针对欧洲和欧洲经济区的用户,但感染蔓延至日本和其他地区。

该恶意软件伪装成标准开发工具安装程序,对依赖 GitHub 进行日常工作的开发者构成严重威胁。

攻击链始于犯罪分子创建一次性GitHub帐户并 fork 官方 GitHub Desktop 存储库。

然后,他们篡改 README 文件中的下载链接,使其指向恶意安装程序而非合法安装程序。攻击者利用针对“GitHub Desktop”搜索结果的赞助广告,向开发者推广这些受感染的文件。

犯罪分子利用 GitHub 设计中的一个特性,即即使原始分支或帐户被删除,来自分支存储库的提交仍然会在官方存储库的命名空间下可见。

这种被称为仓库抢注的技术,使得 GitHub 很难追踪和删除恶意内容。

GMO网络安全分析师指出,此次攻击活动代表了一种适应性强、持续存在的威胁,并且还在不断演变。

研究人员检测到的恶意 Windows 安装程序名为 GitHubDesktopSetup-x64.exe,文件大小为 127.68 兆字节,它用作多阶段加载器。

类似的恶意样本已被发现伪装成其他应用程序名称,包括 Chrome、Notion、1Password 和 Bitwarden 安装程序,最早可追溯到 2025 年 5 月。

分析感染机制和高级逃避策略

感染机制揭示了复杂的技术欺骗手段。

恶意安装程序表面上看起来像一个标准的C++应用程序,但对其调试信息的分析表明,它实际上是一个单文件 .NET 应用程序,被打包成一个名为 AppHost 的单个可执行文件。

实际的恶意 .NET 有效载荷隐藏在文件的覆盖层部分中,因此简单的扫描工具无法发现它。

尤其令人担忧的是,该恶意软件集成了名为 OpenCL 的基于 GPU 的 API,以故意阻止在标准沙箱环境中进行分析。

大多数安全测试沙箱和虚拟机缺乏 GPU 驱动程序或 OpenCL 支持,迫使安全研究人员在具有真实图形硬件的实际物理机器上进行分析,才能了解恶意软件的真实行为。

这种被称为 GPUGate 的技术,是一种旨在减缓安全研究人员速度的蓄意反分析保护措施。

此外,该恶意软件还故意使用代码误导策略来迷惑试图静态恢复解密密钥的分析人员。

评论0次