恶意 7-Zip 网站分发掺杂了代理工具的安装程序

恶意 7-Zip 网站分发掺杂了代理工具的安装程序

一个假冒的 7-Zip 网站正在散布一款植入木马的安装程序,该程序会将用户的计算机变成一个住宅代理节点。

住宅代理网络利用家庭用户设备路由流量,目的是绕过封锁并执行各种恶意活动,例如凭证填充、网络钓鱼和恶意软件传播。

一位用户报告称,他在按照 YouTube 上的电脑组装教程操作时,从一个冒充 7-Zip 项目的网站下载了一个恶意安装程序,此后,这一新的攻击活动才广为人知。BleepingComputer 可以确认,该恶意网站 7zip[.]com 目前仍然有效。

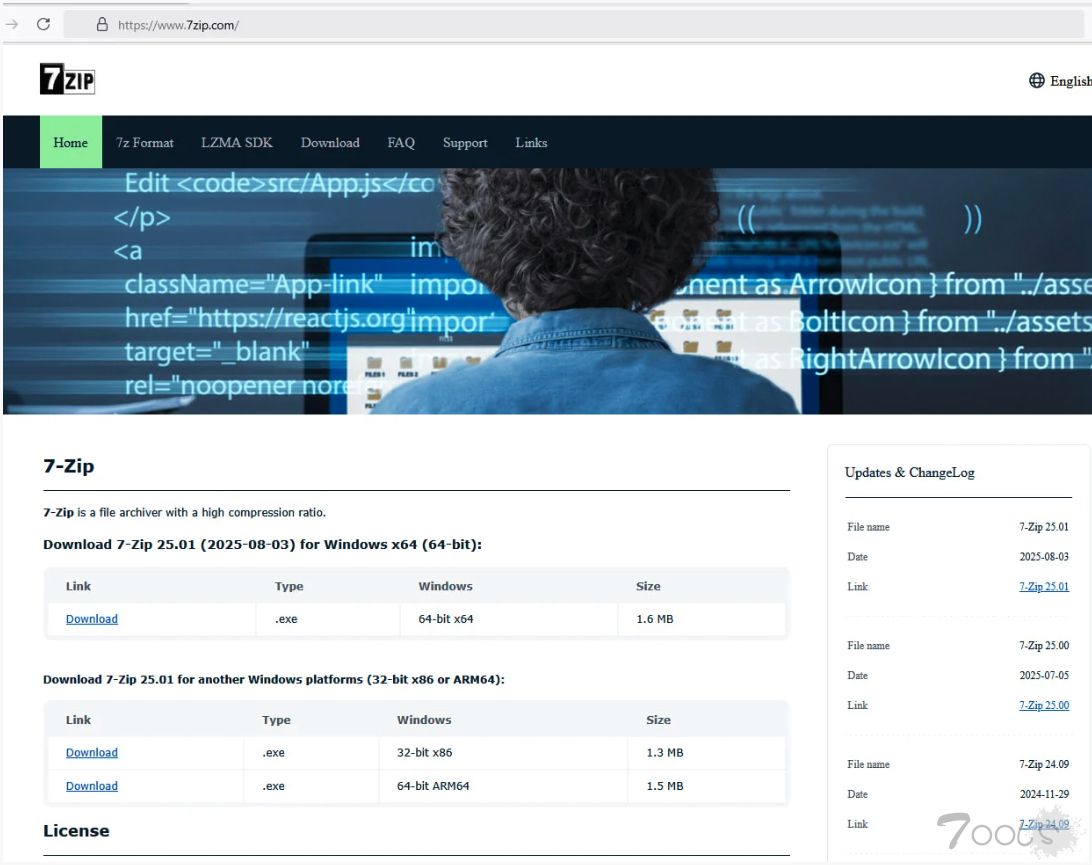

威胁行为者注册了域名7zip[.]com(截至撰写本文时仍然有效),该域名很容易诱骗用户误以为自己访问了合法工具的网站。

此外,攻击者复制了文本并模仿了位于 7-zip.org 的原始 7-Zip 网站的结构。

网络安全公司 Malwarebytes 的研究人员分析了安装程序文件,发现该文件使用现已吊销的证书进行了数字签名,该证书最初颁发给了 Jozeal Network Technology Co., Limited。

恶意副本还包含 7-Zip 程序,因此具备该工具的常规功能。但是,安装程序会释放三个恶意文件:

Uphero.exe – 服务管理器和更新加载程序

hero.exe – 主代理有效载荷

hero.dll – 支持库

这些文件被放置在“C:\Windows\SysWOW64\hero\”目录中,并为这两个恶意可执行文件创建了一个以 SYSTEM 身份运行的自动启动 Windows 服务。

此外,使用“netsh”修改防火墙规则,以允许二进制文件建立入站和出站连接。

最终,利用微软的Windows管理规范(WMI)和Windows API对主机系统进行分析,以确定其硬件、内存、CPU、磁盘和网络特性。收集到的数据随后被发送到“iplogger[.]org”。

Malwarebytes 解释说:“虽然最初的迹象表明该恶意软件具有后门功能,但进一步的分析表明,该恶意软件的主要功能是代理软件。”

“受感染的主机被注册为住宅代理节点,允许第三方通过受害者的 IP 地址路由流量。”

根据分析,hero.exe从轮换的“smshero”主题 C2 域拉取配置,然后在 1000 和 1002 等非标准端口上打开出站代理连接。控制消息使用轻量级 XOR 密钥进行混淆。

Malwarebytes 发现,此次攻击活动比 7-Zip 诱饵规模更大,还使用了针对 HolaVPN、TikTok、WhatsApp 和 Wire VPN 的木马安装程序。

该恶意软件使用围绕 hero/smshero 域名构建的轮换 C2 基础设施,流量通过 Cloudflare 基础设施并通过 TLS 加密的 HTTPS 传输。

它还依赖于通过谷歌解析器实现的 DNS-over-HTTPS,这降低了防御者监控标准 DNS 流量的可见性。

该恶意软件还会检查 VMware、VirtualBox、QEMU、Parallels 等虚拟化平台以及调试器,以确定它何时被分析。

Malwarebytes 的调查始于注意到一些独立安全研究人员对该恶意软件进行分析并揭露其真实目的之后。研究人员Luke Acha 发现了 Uphero/hero 恶意软件的用途。

基于异或运算的通信协议被s1dhy逆向工程并解码 ,他证实了代理行为。数字取证和事件响应(DFIR)工程师 Andrew Danis将伪造的7-Zip安装程序与冒充多个软件品牌的更大规模攻击活动联系起来。

Malwarebytes 列出了在分析过程中观察到的入侵指标(域名、文件路径、IP 地址)和主机相关数据。

建议用户避免点击 YouTube 视频或推广搜索结果中的 URL,而是将常用软件的下载门户网站域名添加到书签。

住宅代理网络利用家庭用户设备路由流量,目的是绕过封锁并执行各种恶意活动,例如凭证填充、网络钓鱼和恶意软件传播。

一位用户报告称,他在按照 YouTube 上的电脑组装教程操作时,从一个冒充 7-Zip 项目的网站下载了一个恶意安装程序,此后,这一新的攻击活动才广为人知。BleepingComputer 可以确认,该恶意网站 7zip[.]com 目前仍然有效。

威胁行为者注册了域名7zip[.]com(截至撰写本文时仍然有效),该域名很容易诱骗用户误以为自己访问了合法工具的网站。

此外,攻击者复制了文本并模仿了位于 7-zip.org 的原始 7-Zip 网站的结构。

网络安全公司 Malwarebytes 的研究人员分析了安装程序文件,发现该文件使用现已吊销的证书进行了数字签名,该证书最初颁发给了 Jozeal Network Technology Co., Limited。

恶意副本还包含 7-Zip 程序,因此具备该工具的常规功能。但是,安装程序会释放三个恶意文件:

Uphero.exe – 服务管理器和更新加载程序

hero.exe – 主代理有效载荷

hero.dll – 支持库

这些文件被放置在“C:\Windows\SysWOW64\hero\”目录中,并为这两个恶意可执行文件创建了一个以 SYSTEM 身份运行的自动启动 Windows 服务。

此外,使用“netsh”修改防火墙规则,以允许二进制文件建立入站和出站连接。

最终,利用微软的Windows管理规范(WMI)和Windows API对主机系统进行分析,以确定其硬件、内存、CPU、磁盘和网络特性。收集到的数据随后被发送到“iplogger[.]org”。

Malwarebytes 解释说:“虽然最初的迹象表明该恶意软件具有后门功能,但进一步的分析表明,该恶意软件的主要功能是代理软件。”

“受感染的主机被注册为住宅代理节点,允许第三方通过受害者的 IP 地址路由流量。”

根据分析,hero.exe从轮换的“smshero”主题 C2 域拉取配置,然后在 1000 和 1002 等非标准端口上打开出站代理连接。控制消息使用轻量级 XOR 密钥进行混淆。

Malwarebytes 发现,此次攻击活动比 7-Zip 诱饵规模更大,还使用了针对 HolaVPN、TikTok、WhatsApp 和 Wire VPN 的木马安装程序。

该恶意软件使用围绕 hero/smshero 域名构建的轮换 C2 基础设施,流量通过 Cloudflare 基础设施并通过 TLS 加密的 HTTPS 传输。

它还依赖于通过谷歌解析器实现的 DNS-over-HTTPS,这降低了防御者监控标准 DNS 流量的可见性。

该恶意软件还会检查 VMware、VirtualBox、QEMU、Parallels 等虚拟化平台以及调试器,以确定它何时被分析。

Malwarebytes 的调查始于注意到一些独立安全研究人员对该恶意软件进行分析并揭露其真实目的之后。研究人员Luke Acha 发现了 Uphero/hero 恶意软件的用途。

基于异或运算的通信协议被s1dhy逆向工程并解码 ,他证实了代理行为。数字取证和事件响应(DFIR)工程师 Andrew Danis将伪造的7-Zip安装程序与冒充多个软件品牌的更大规模攻击活动联系起来。

Malwarebytes 列出了在分析过程中观察到的入侵指标(域名、文件路径、IP 地址)和主机相关数据。

建议用户避免点击 YouTube 视频或推广搜索结果中的 URL,而是将常用软件的下载门户网站域名添加到书签。

评论2次

现在还能访问,感谢提供新鲜的样本

### 结论 该攻击通过仿冒7-Zip官网诱导用户下载木马化安装包,落地后通过服务注入、防火墙绕过、C2通信及硬件信息回传实现住宅代理网络节点化。核心攻击链为:域名仿冒(入口)→恶意安装包(载体)→持久化服务(Sink点)→C2通信(数据输出)。 --- ### 分析路径 **L1 攻击面识别(Source定位)** 1. 域名仿冒:`7zip[.]com`与合法站点`7-zip.org`高度相似,需检查HTTP重定向链与SSL证书指纹; 2. 分发渠道:YouTube教程嵌入恶意链接,需溯源视频评论区/来源IP关联性; 3. 感染载体:安装包利用合法证书签名(已吊销),需分析签名时间戳与证书吊销列表(CRL)。 **L2 假设与验证(Sink影响范围)** 1. 恶意组件行为验证: - `Uphero.exe`管理服务与更新逻辑; - `hero.exe`与C2(`smshero`主题域名)的HTTPS通信; - `hero.dll`通过WMI/API获取硬件信息(Sink:敏感数据外泄)。 2. 持久化机制验证: - 服务注册路径`C:\Windows\SysWOW64\hero\`; - `netsh`修改防火墙规则(入站/出站端口1000-1002); - 通过WMI事件触发服务自启。 **L3 边界/异常场景(绕过防御的条件)** 1. 虚拟环境检测逻辑: - 检测VMware/VirtualBox/QEMU等虚拟化工具(动态分析规避); - 调试器检测(反调试代码注入)。 2. C2隐蔽性: - Cloudflare代理+DNS-over-HTTPS(降低DNS流量监控可见性); - XOR加密通信(需逆向协议密钥)。 **L4 防御反推与修复(Sink点阻断)** 1. 横向防御: - 将合法域名(如`7-zip.org`)加入浏览器HSTS白名单; - 阻断`iplogger[.]org`及`smshero`主题域名的HTTPS流量; - 禁用非标准端口(如1000/1002)的出站连接。 2. 终端防御: - 监控`SysWOW64\hero\`目录及关联服务; - 检测`netsh advfirewall`命令异常调用; - 终端安全软件拦截已知恶意哈xi值(需补充样本SHA256)。 --- ### 验证步骤 1. **文件行为分析**: - 用`procmon`监控安装过程,捕获写入`SysWOW64\hero\`的所有文件; - 通过`strings hero.exe`搜索C2域名(如`smshero[.]xxx`)及`iplogger[.]org`。 2. **网络流量检测**: - 用Wireshark抓包,过滤TLS握手流量,检查SNI字段是否包含`smshero`; - 检查`netsh show advfirewall firewall`输出,定位异常端口规则。 3. **虚拟化检测逻辑逆向**: - 使用IDA/Ghidra反编译`hero.dll`,定位VM检测API调用(如`IsWow64Process`)。 --- ### 修复建议 **应急清除**: ```powershell # 删除恶意服务及文件 sc stop hero_service sc delete hero_service Remove-Item -Path "C:\Windows\SysWOW64\hero\*" -Recurse # 恢复防火墙规则 netsh advfirewall reset ``` **长期防御**: 1. 部署域名监控: - 监控`7zip.com`的SSL证书签发记录及子域名变更; - 使用OpenDNS或本地DNS过滤拦截`smshero`前缀域名。 2. 证书验证加固: - 在终端部署签名证书白名单,拦截吊销证书(如Jozeal Network的证书); - 对下载的安装包强制检查PE文件时间戳与CRL状态。 3. 行为基线防御: - 建立`netsh`命令黑白名单,仅允许管理员执行防火墙修改操作; - 监控非交互进程(如`hero.exe`)的DNS-over-HTTPS请求异常。 --- 注:若需进一步逆向C2协议,需获取样本中XOR密钥(通常与域名或时间相关),或使用动态调试工具(如x64dbg)跟踪通信逻辑。