Druid未授权漏洞实战利用

本文章仅用于渗透交流学习,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任

0x00 前言

此文章是在某SRC的某个企业的渗透实战,干货不是很多,但是相信对你的实战思路绝对是有帮助的。

0x01 Druid未授权漏洞发现

对于Druid未授权访问,直接用扫描工具就可以扫描出来,有的不是在网站根目录下,会有二级目录,我这个是直接挂的xray的被动扫描扫出来的。

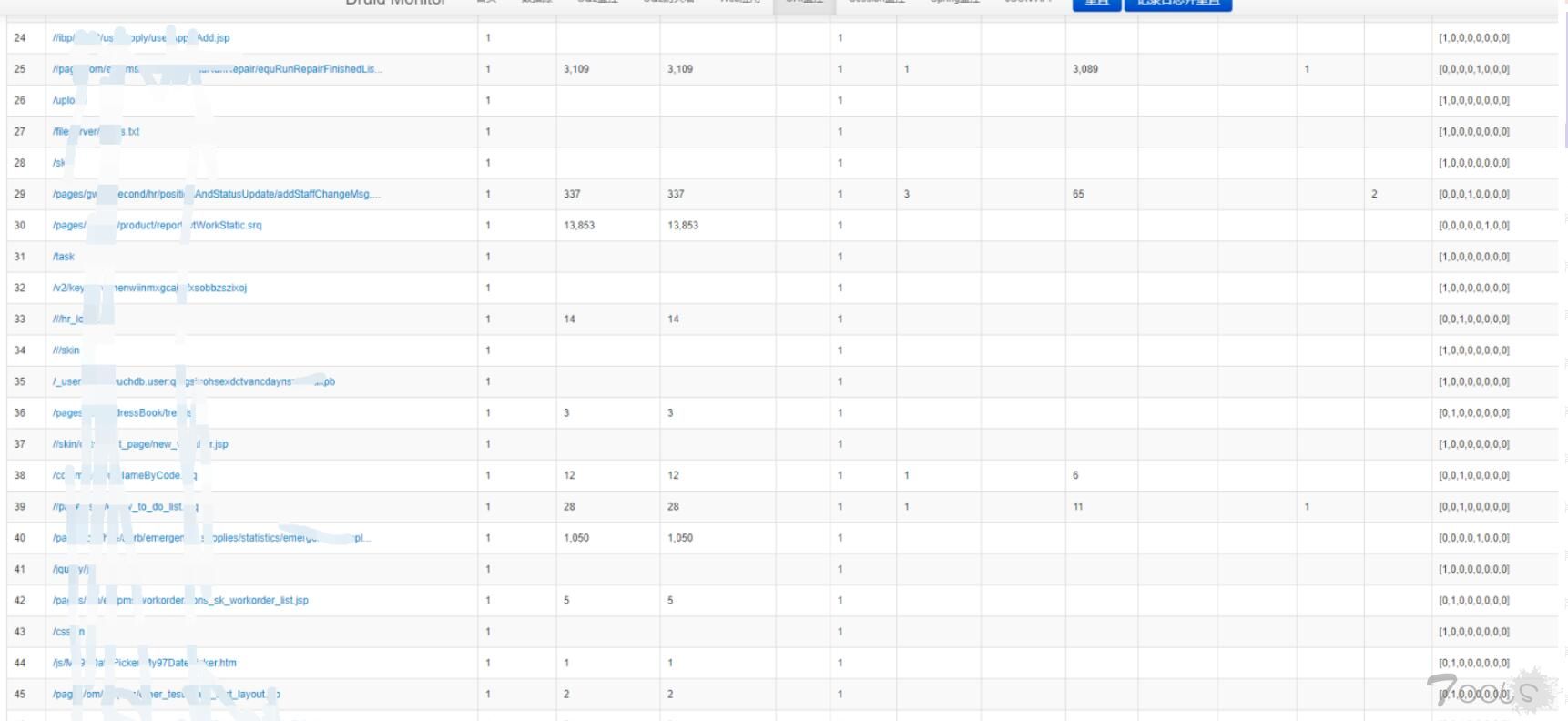

http://127.0.0.1/druid/weburi.html

泄露了网站后台功能模块的url地址,大多数都是一些api接口,有时候也会泄露一些敏感文件

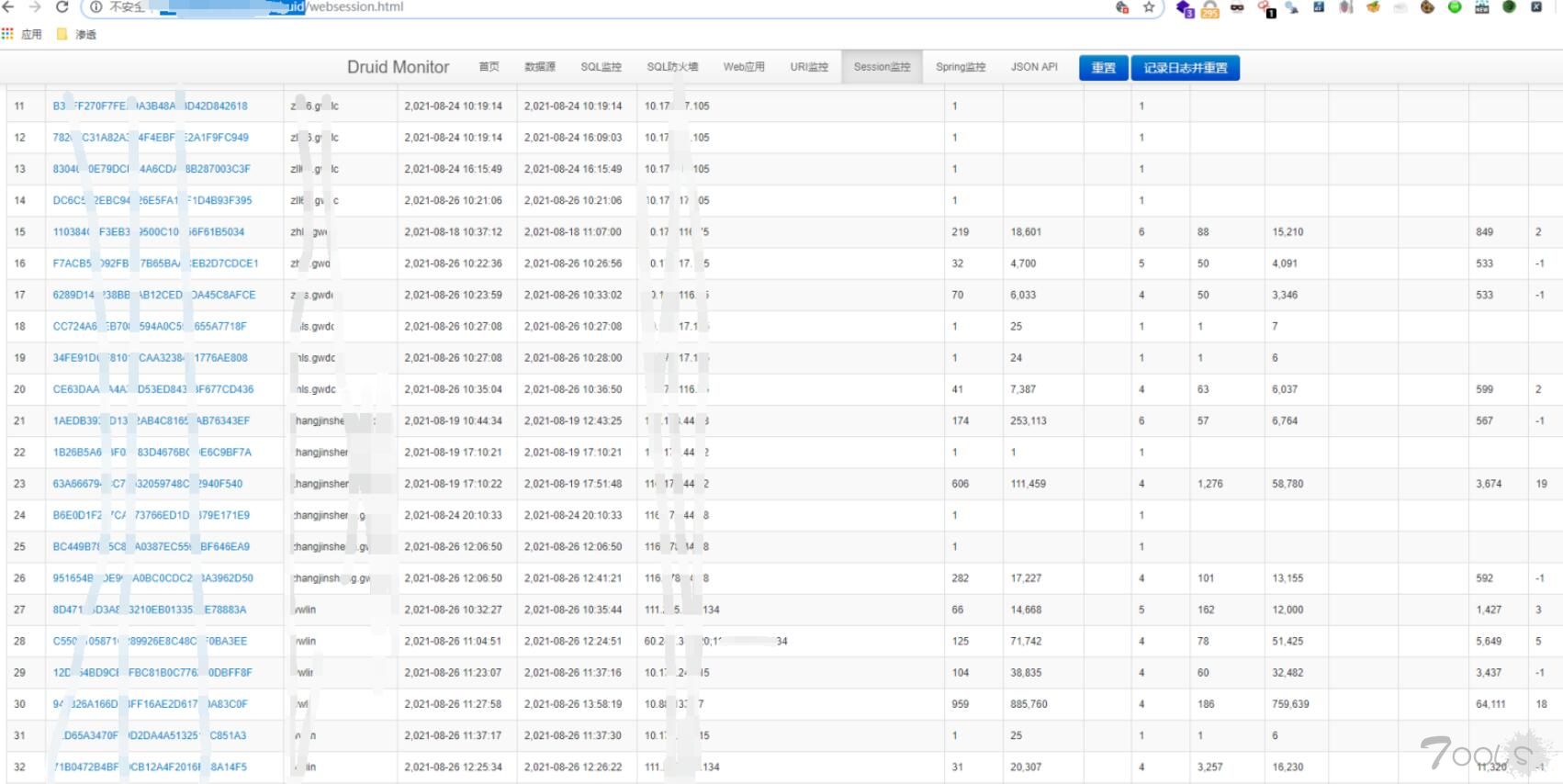

http://127.0.0.1/druid/websession.html

这里泄露的主要是登录用户的session,不管是登陆成功的,没登陆成功的,还是失效的都会储存在这里.

0x02 Druid泄露点利用

如果是单纯的提交一个未授权访问,可能SRC平台也就给个低危,几十块钱,但是如果我们利用泄露的session进行url爆破,可能就能从低危转向高危,具体操作步骤如下

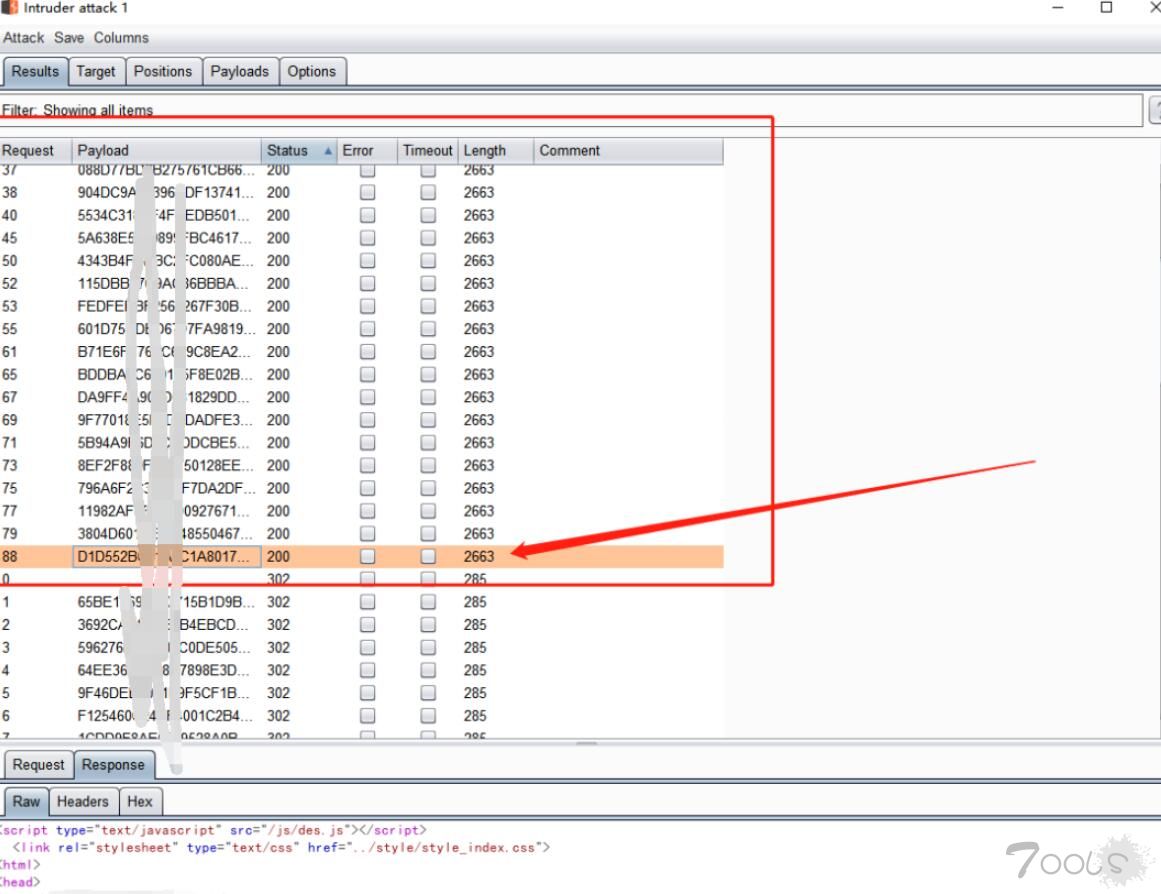

1.将所有的session组成字典,我这是是直接copy下来用sublime正则去提取的,随便找了一个普通的接口去爆破,如果session没失效的话会提示200,如果session失效会提示302跳转登陆页

我这里是爆破出来了将近100个没有失效的 session,构造请求包也很简单,就抓一个登录的包,把url跟cookie里面的session替换一下就可以。

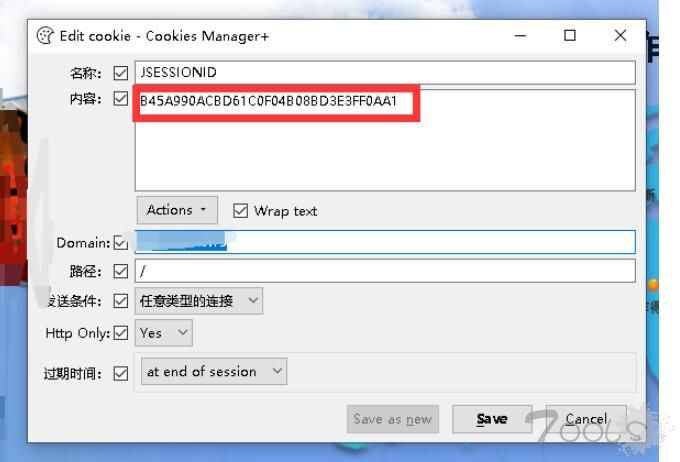

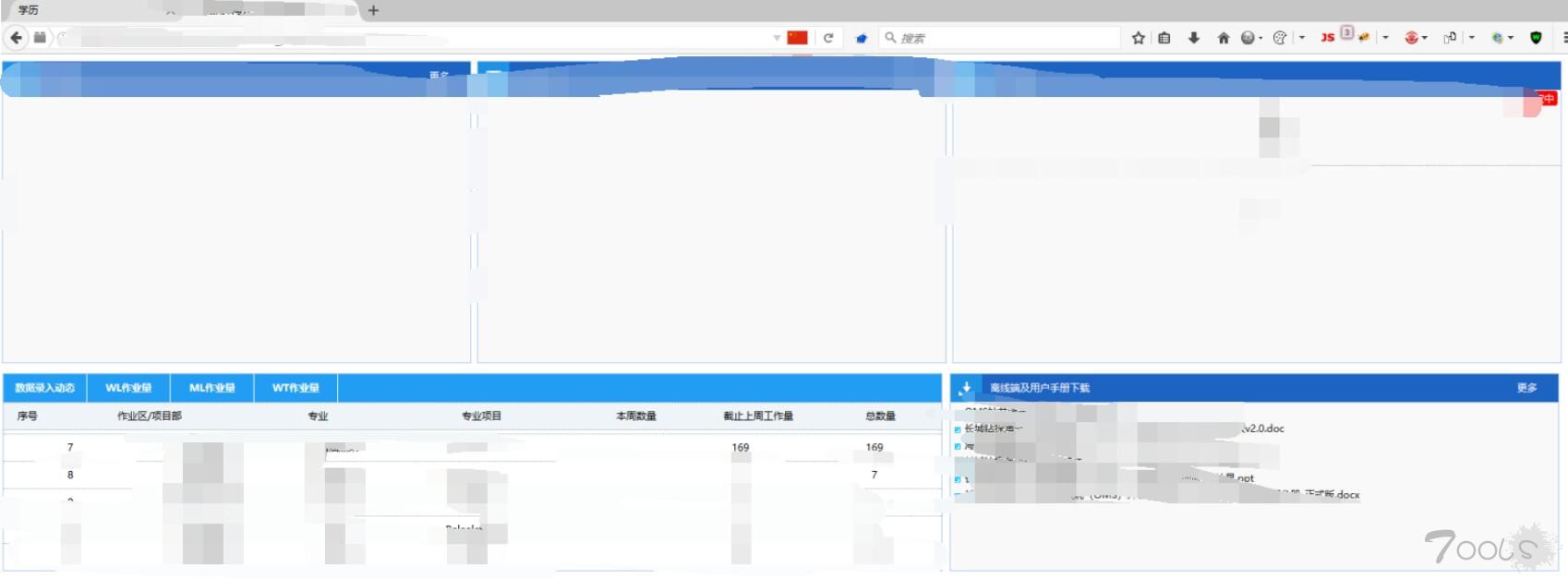

利用火狐里面的cookie替换工具,将cookie替换成我们爆破成功的cookie,即可登录页面查看,

利用没失效的session成功访问后台界面

这里我碰到了一个小问题,就是访问单页面没有联动,每一个都是静态的页面,只能查看当前页面的东西,对于提交漏洞报告的时候,不是很能表明出漏洞的危害程度。

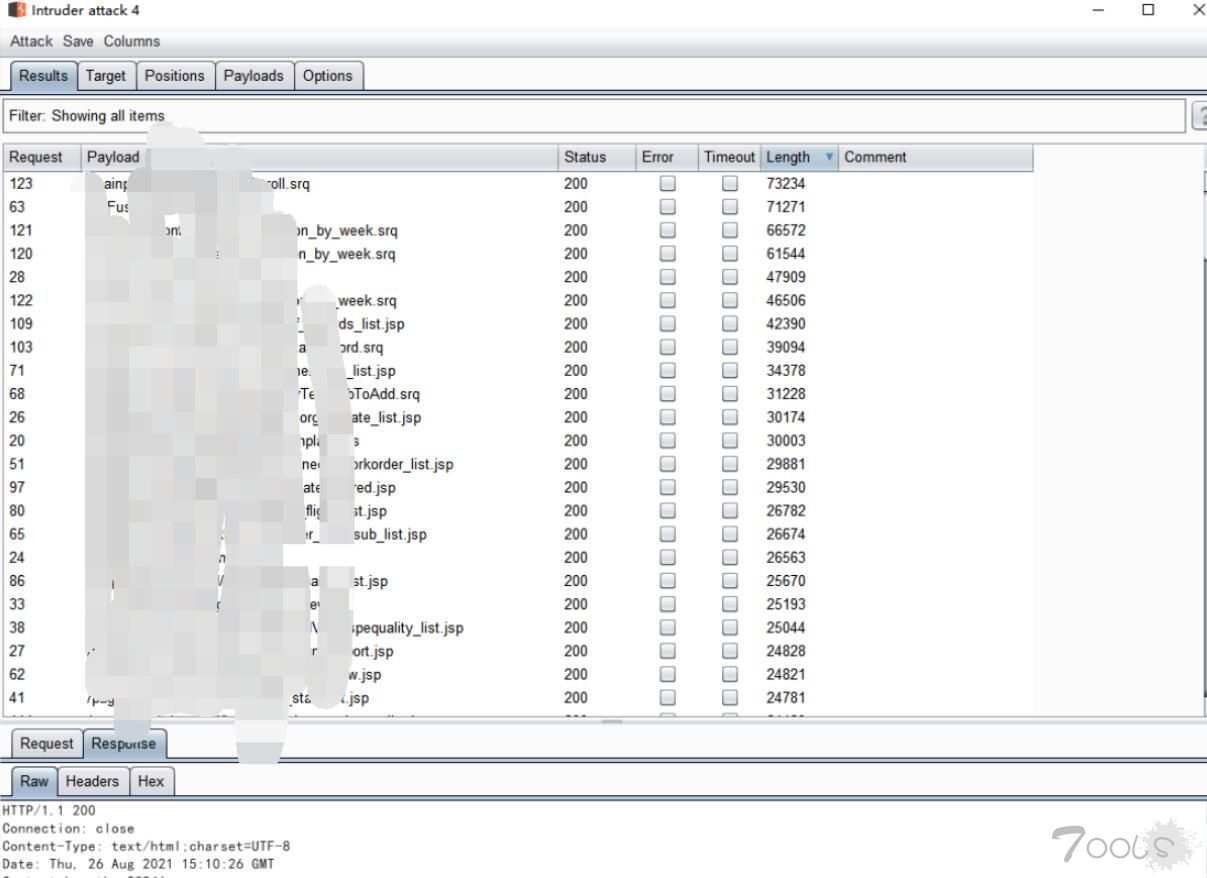

2.这里我们继续爆破,将泄露的druid/weburi.html组成字典,进行爆破。

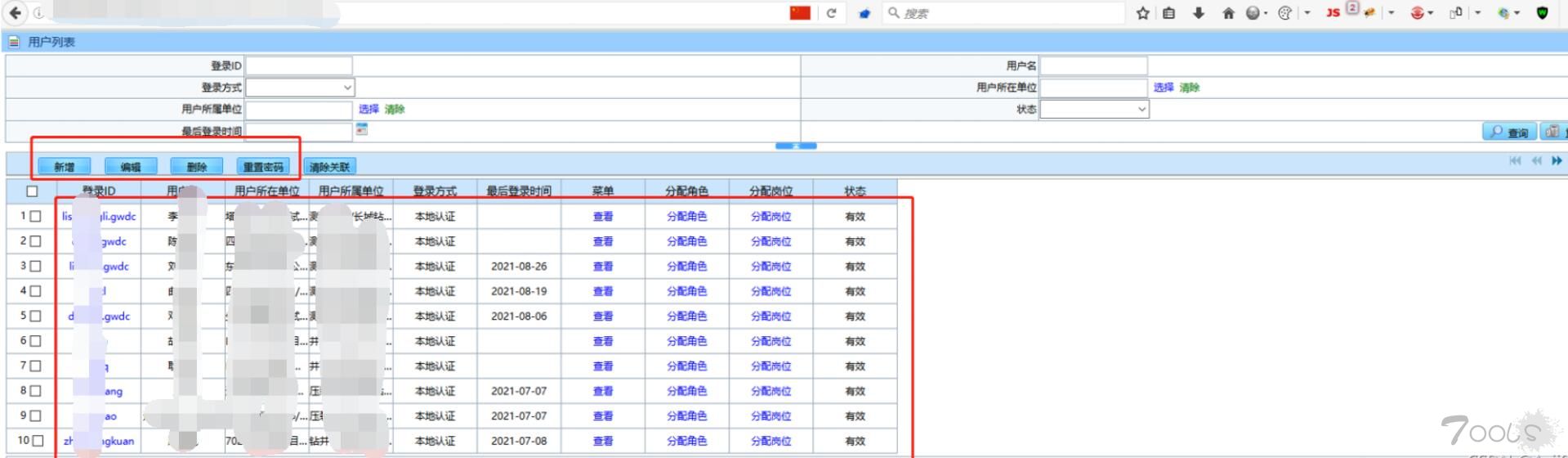

在爆破url的时候,发现好几处管理员的页面,提示用户权限不足,看了一下是用户管理,这里我们就可以再对当前页面继续进行session爆破,我这里运气比较好,成功爆破到了管理员的session,一般情况来说生产环境的应用系统,管理员一般都是会登录的。

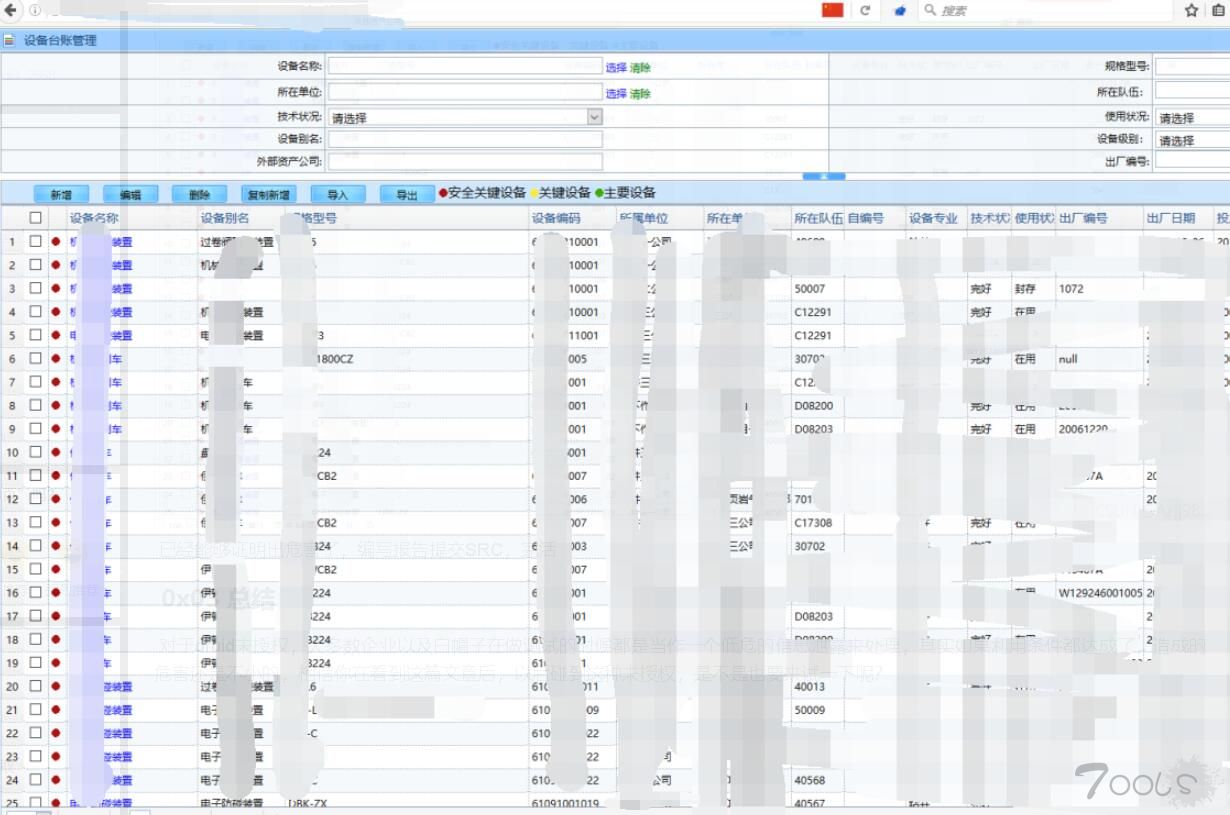

利用管理员的session成功登录到了人员管理界面

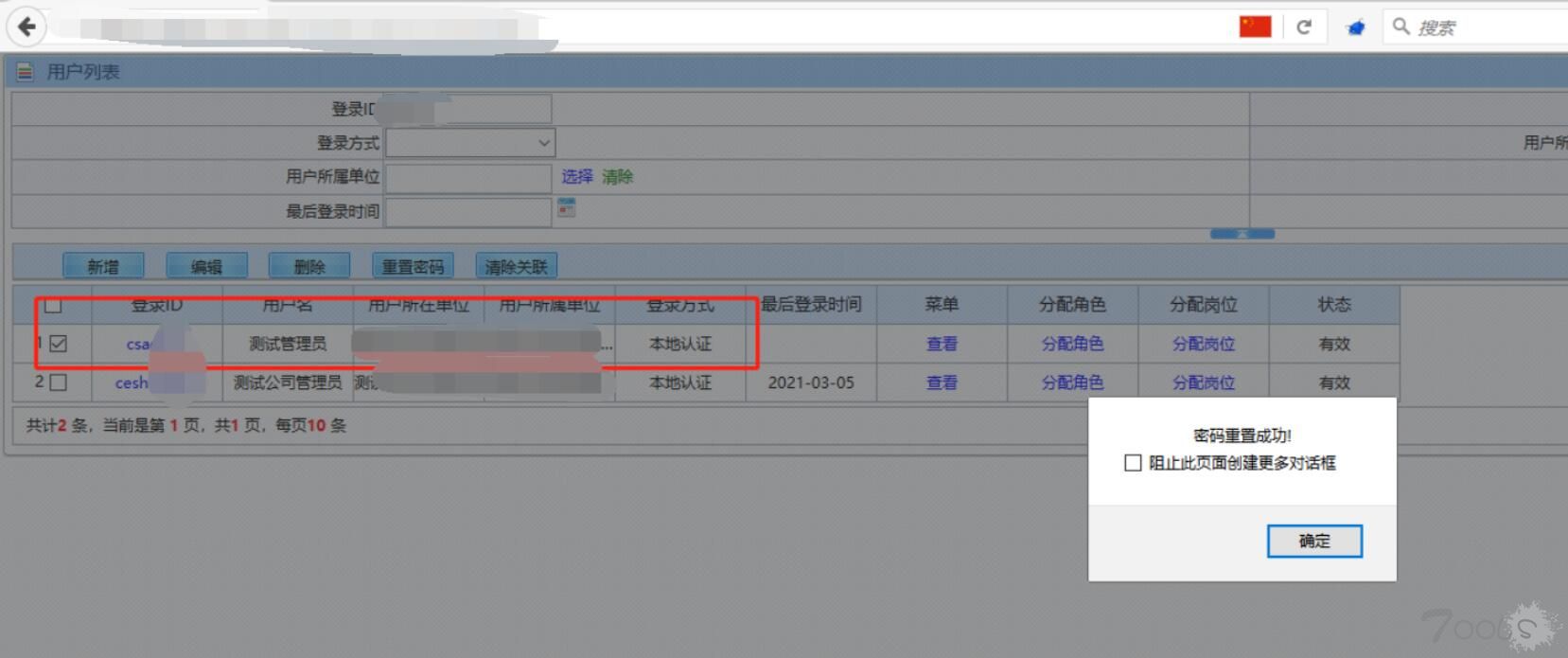

为了验证是否具有管理权限,我重置了一个测试管理员用户的密码,并且提示重置成功

利用管理员的session直接管理所有模块

已经能够证明出危害了,编写报告提交SRC,完活

0x03 总结

对于druid未授权,大多数企业以及白帽子在做测试的时候都是当作一个低危的信息泄露来处理,其实如果利用条件都达成了,造成的危害还是不小的,相信你在看到这篇文章后,以后碰到这种未授权,是不是也要来试一下呢?

TCV:1

评论80次

学到了,以前只会找相关接口。

学到了,谢谢大佬分享

爆破测了druid的uri,返回200的包都显示{"result":"xi统异常","code":1,"message":"error"}这是什么情况?

应该是有参数没加?

学xi了一波 下次碰见了 可以照猫画虎的试试了

爆破测了druid的uri,返回200的包都显示{"result":"xi统异常","code":1,"message":"error"}这是什么情况?

会不会是那种有其他验证字段,比如jwt或者其他的

真的吗 一个低危几十块

xray真的强大

爆破的哪个url呀师傅.

从url那个页面找一个需要登录访问的

前几天goby扫到了,还有个Alibaba Druid ,简单复现了一下,妥妥的两个高危。

两个高危?请问还有个高危是啥

把危害扩大化,的确在src中由低危到高危

爆破测了druid的uri,返回200的包都显示{"result":"xi统异常","code":1,"message":"error"}这是什么情况?

爆破的哪个url呀师傅.

这个爆破就很厉害了以前遇到就随手关了 推介一篇不错的文章 https://baijiahao.baidu.com/s?id=1660969810444268979&wfr=spider&for=pc

你那个cookies工具太差劲了,chrome有个非常好用的cookies修改工具 simple modify headers,自定义各种头

学到了,之前找到未授权就不会利用了

原来都是随机几个session去试的,忘记Burp这个神器了

以前也想过爆破session但是没成功过????

批量扫描资产的时候确实遇到过许多Druid未授权访问的问题,但大部分都没有session监控信息。所以也没仔细看,都当做中危处理了。

之前遇到过,真的就当成低危利用了。感谢师傅分享思路;session这个确实没想到

学会了利用泄露的session进行url爆破,感谢

遇到过蛮多,但是好些xi统人家采用的是JWT认证的……