MongoDB漏洞CVE-2025-14847目前在全球范围内正被积极利用

最近披露的 MongoDB 安全漏洞已被积极利用,全球范围内已发现超过 87,000 个潜在易受攻击的实例。

该漏洞编号为CVE-2025-14847(CVSS 评分:8.7),允许未经身份验证的攻击者远程泄露 MongoDB 服务器内存中的敏感数据。该漏洞的代号为MongoBleed。

OX Security表示: “zlib压缩算法的一个缺陷允许攻击者触发信息泄露。攻击者通过发送格式错误的网络数据包,可以提取出部分私人数据。”

网络安全

问题根源在于 MongoDB 服务器的 zlib 消息解压缩实现(“message_compressor_zlib.cpp”)。它会影响启用了 zlib 压缩的实例,而这通常是默认配置。成功利用此漏洞,攻击者可以从 MongoDB 服务器中提取敏感信息,包括用户信息、密码和 API 密钥。

OX Security补充道:“虽然攻击者可能需要发送大量请求才能收集到完整的数据库,而且有些数据可能毫无意义,但攻击者拥有的时间越长,就能收集到越多的信息。”

云安全公司 Wiz 表示,CVE-2025-14847 源于基于 zlib 的网络消息解压缩逻辑中的一个缺陷,这使得未经身份验证的攻击者能够发送格式错误的压缩网络数据包来触发漏洞,并在没有有效凭据或用户交互的情况下访问未初始化的堆内存。

安全研究人员梅拉夫·巴尔和阿米泰·科恩表示: “受影响的逻辑返回的是已分配的缓冲区大小(output.length()),而不是实际解压缩后的数据长度,这使得过小或格式错误的有效载荷能够暴露相邻的堆内存。由于该漏洞在身份验证之前即可利用,且无需用户交互,因此暴露在互联网上的 MongoDB 服务器尤其容易受到攻击。”

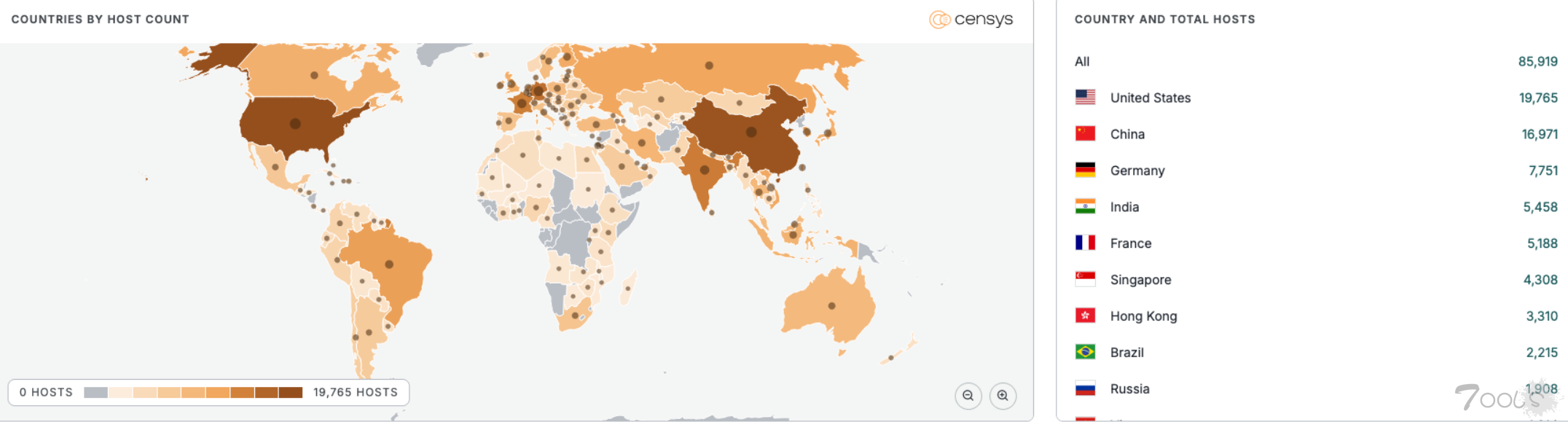

攻击面管理公司 Censys 的数据显示,存在超过87,000 个潜在易受攻击的实例,其中大部分位于美国、中国、德国、印度和法国。Wiz 指出,42% 的云环境中至少有一个 MongoDB 实例存在 CVE-2025-14847 漏洞。这包括暴露在互联网上的资源和内部资源。

网络安全

目前尚不清楚利用此漏洞发起的攻击的具体细节。建议用户更新至 MongoDB 版本 8.2.3、8.0.17、7.0.28、6.0.27、5.0.32 和 4.4.30。MongoDB Atlas 的补丁程序已发布。值得注意的是,由于Ubuntu rsync 软件包使用了 zlib,因此该漏洞也会影响该软件包。

作为临时解决方案,建议禁用 MongoDB 服务器上的 zlib 压缩,方法是在启动 mongod 或 mongos 时使用 networkMessageCompressors 或 net.compression.compressors 选项,明确排除 zlib。其他缓解措施包括限制 MongoDB 服务器的网络暴露,以及监控 MongoDB 日志中是否存在异常的预认证连接。

更新#

美国网络安全和基础设施安全局 (CISA)于 2025 年 12 月 29 日将CVE-2025-14847添加到其已利用漏洞目录中,要求联邦民事行政部门 (FCEB) 机构在 2026 年 1 月 19 日之前应用修复程序。

美国网络安全和基础设施安全局 (CISA) 表示:“MongoDB 服务器的 zlib 压缩协议头中存在长度参数不一致漏洞,该漏洞处理不当。未经身份验证的客户端可能利用此漏洞读取未初始化的堆内存。”

评论0次