黑客滥用合法云平台和CDN平台托管钓鱼工具包

威胁行为者越来越多地使用可信云和内容分发网络平台来托管网络钓鱼工具包,这给安全团队带来了重大的检测挑战。 与依赖新注册的可疑域名的传统网络钓鱼活动不同,这些攻击使用来自 Google、Microsoft Azure 和 AWS CloudFront 等提供商的合法基础设施。 这种方法可以让黑客绕过许多安全过滤器,因为这些域名乍一看似乎是可信的。

威胁行为者越来越多地使用可信云和内容分发网络平台来托管网络钓鱼工具包,这给安全团队带来了重大的检测挑战。

与依赖新注册的可疑域名的传统网络钓鱼活动不同,这些攻击使用来自 Google、Microsoft Azure 和 AWS CloudFront 等提供商的合法基础设施。

这种方法可以让黑客绕过许多安全过滤器,因为这些域名乍一看似乎是可信的。

向基于云的网络钓鱼基础设施的转变,代表着社会工程攻击领域令人担忧的演变。

受害者会遇到来自知名科技公司的熟悉域名,这使得他们更有可能输入敏感凭证。

网络监控工具也很难标记这些活动,因为它们看到的是从现有云服务加载的普通 HTML 内容,而不是可疑的流量模式。

该技术专门针对企业用户开展多项营销活动,过滤掉免费电子邮件帐户,专注于企业凭据。

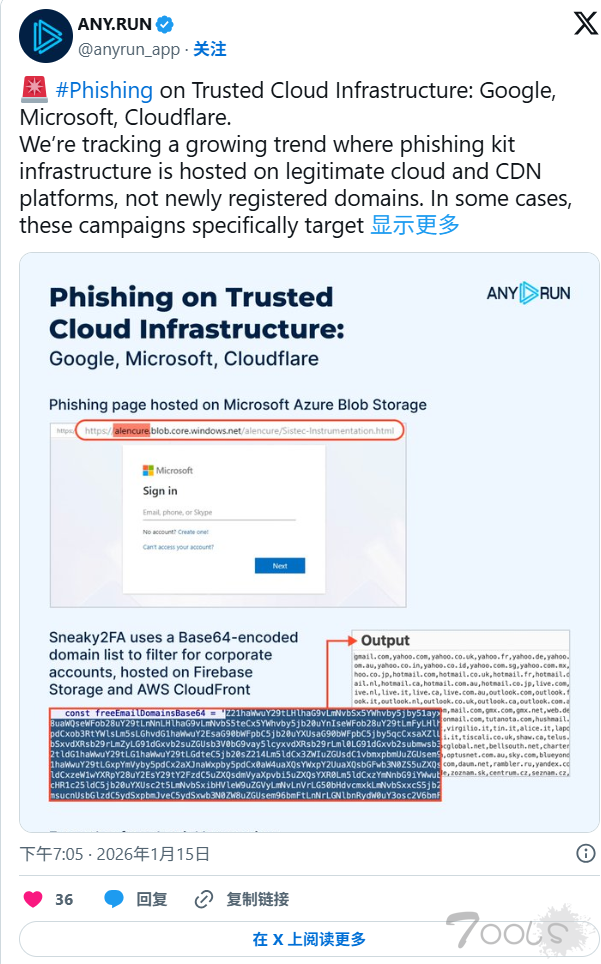

Any.Run 的研究人员在分析多个钓鱼工具包家族时发现了这种日益增长的模式。分析显示,Tycoon 钓鱼工具包利用 Microsoft Azure Blob 存储运行,具体使用的是 alencure[.]blob[.]core[.]windows[.]net 域名。

Sneaky2FA 网络钓鱼工具包在 Firebase Cloud Storage (firebasestorage[.]googleapis[.]com) 和 AWS CloudFront (cloudfront[.]net)上被发现,它使用伪造的 Microsoft 365 登录页面来窃取企业帐户凭据。

EvilProxy网络钓鱼工具包利用位于 sites[.]google[.]com 的 Google Sites 来托管其恶意页面。

检测与响应挑战

安全团队在处理云托管的网络钓鱼基础设施时面临着独特的挑战。

传统的域名信誉检查之所以无效,是因为托管平台本身是合法的服务,被无数组织用于正当用途。

大多数安全厂商将这些云域归类为安全域,这在技术上是正确的。恶意活动存在于所提供的内容中,而不是基础设施本身。

该解决方案需要进行行为分析,而非简单的域名检查。安全平台需要分析用户与这些云端托管页面的交互方式,并实时识别可疑模式。

Any.Run Sandbox 通过在 60 秒内暴露这些威胁来展示这一能力,从而缩短了平均检测时间和平均响应时间。

组织应实施威胁情报查询,专门搜索 Microsoft Azure Blob Storage、Firebase Cloud Storage 和 Google Sites 平台上的滥用模式。

相关泄露指标包括 mphdvh[.]icu、kamitore[.]com、aircosspascual[.]com 和 Lustefea[.]my[.]id。

与依赖新注册的可疑域名的传统网络钓鱼活动不同,这些攻击使用来自 Google、Microsoft Azure 和 AWS CloudFront 等提供商的合法基础设施。

这种方法可以让黑客绕过许多安全过滤器,因为这些域名乍一看似乎是可信的。

向基于云的网络钓鱼基础设施的转变,代表着社会工程攻击领域令人担忧的演变。

受害者会遇到来自知名科技公司的熟悉域名,这使得他们更有可能输入敏感凭证。

网络监控工具也很难标记这些活动,因为它们看到的是从现有云服务加载的普通 HTML 内容,而不是可疑的流量模式。

该技术专门针对企业用户开展多项营销活动,过滤掉免费电子邮件帐户,专注于企业凭据。

Any.Run 的研究人员在分析多个钓鱼工具包家族时发现了这种日益增长的模式。分析显示,Tycoon 钓鱼工具包利用 Microsoft Azure Blob 存储运行,具体使用的是 alencure[.]blob[.]core[.]windows[.]net 域名。

Sneaky2FA 网络钓鱼工具包在 Firebase Cloud Storage (firebasestorage[.]googleapis[.]com) 和 AWS CloudFront (cloudfront[.]net)上被发现,它使用伪造的 Microsoft 365 登录页面来窃取企业帐户凭据。

EvilProxy网络钓鱼工具包利用位于 sites[.]google[.]com 的 Google Sites 来托管其恶意页面。

检测与响应挑战

安全团队在处理云托管的网络钓鱼基础设施时面临着独特的挑战。

传统的域名信誉检查之所以无效,是因为托管平台本身是合法的服务,被无数组织用于正当用途。

大多数安全厂商将这些云域归类为安全域,这在技术上是正确的。恶意活动存在于所提供的内容中,而不是基础设施本身。

该解决方案需要进行行为分析,而非简单的域名检查。安全平台需要分析用户与这些云端托管页面的交互方式,并实时识别可疑模式。

Any.Run Sandbox 通过在 60 秒内暴露这些威胁来展示这一能力,从而缩短了平均检测时间和平均响应时间。

组织应实施威胁情报查询,专门搜索 Microsoft Azure Blob Storage、Firebase Cloud Storage 和 Google Sites 平台上的滥用模式。

相关泄露指标包括 mphdvh[.]icu、kamitore[.]com、aircosspascual[.]com 和 Lustefea[.]my[.]id。

评论3次

大多数安全厂商将这些云域归类为安全域

目前在做沙箱检测方面的话,已经看过大量使用合法服务域名来做的钓鱼网页,不过anyrun给出的几个案例确实质量高,值得分析,目前大量都是一些一眼钓鱼的网站

通过伪造域名 增加了检测难度,危机隐藏在合法的服务之下