暴露的 MongoDB 实例仍然是数据勒索攻击的目标

暴露的 MongoDB 实例仍然是数据勒索攻击的目标

有威胁行为者针对暴露的 MongoDB 实例发起自动化数据勒索攻击,向数据所有者索要低额赎金以恢复数据。

攻击者将目标锁定在最容易下手的目标上,即那些由于配置错误而存在安全漏洞、允许不受限制访问的数据库。大约1400台暴露的服务器已被攻破,勒索信要求以比特币支付约500美元的赎金。

直到2021年,网络攻击层出不穷,导致数千个数据库被删除,攻击者索要赎金以恢复信息[ 1,2 ]。有时,攻击者甚至会直接删除数据库,而不提出任何经济要求。

网络安全公司 Flare 的研究人员进行的渗透测试表明,这些攻击仍在继续,只是规模较小。

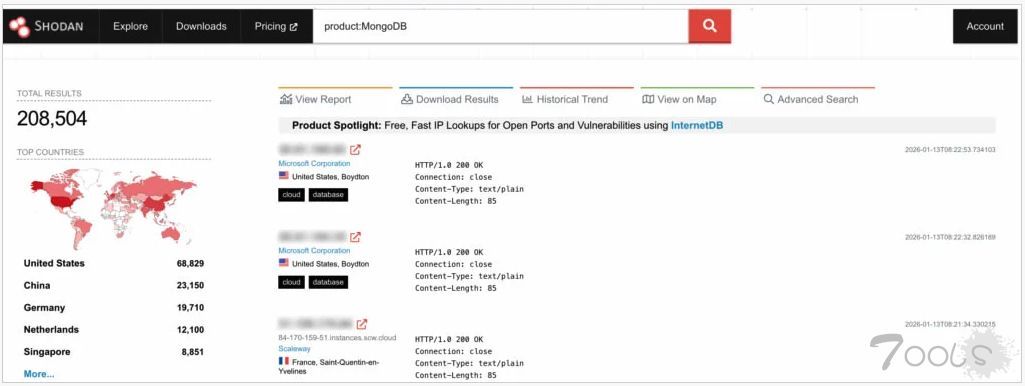

研究人员发现了超过 208,500 台公开暴露的 MongoDB 服务器。其中,100,000 台服务器暴露了运行信息,3,100 台服务器无需身份验证即可访问。

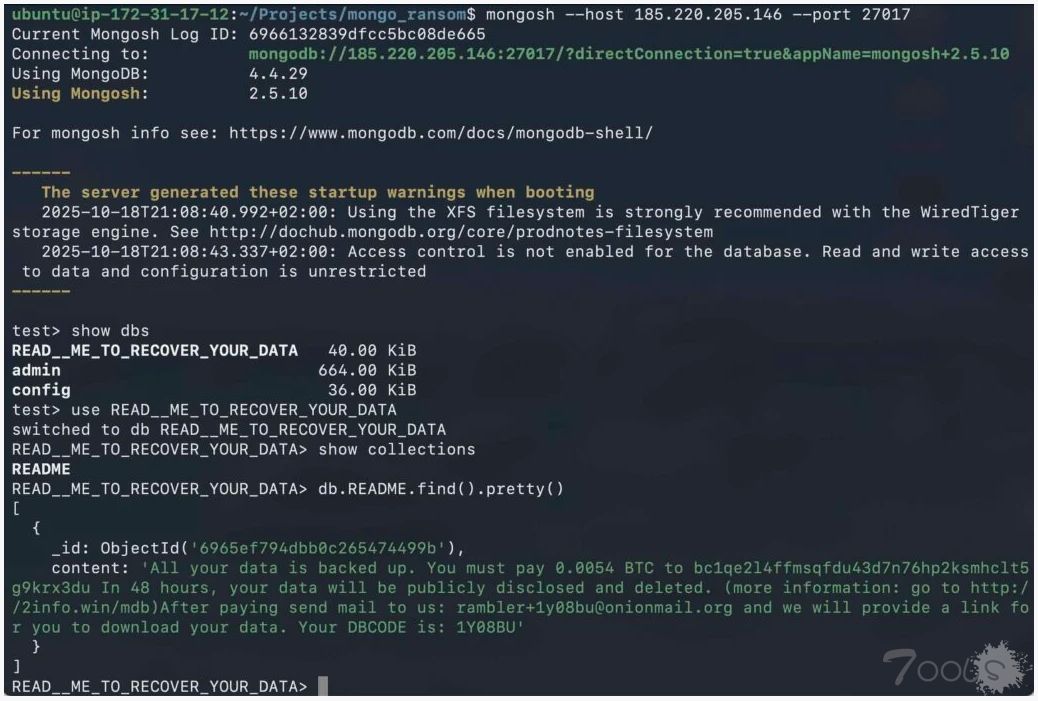

Flare公司检查时发现,拥有不受限制访问权限的用户中,近一半(45.6%)的系统已被入侵。数据库已被清空,并留下了勒索信。

对赎金信的分析表明,大多数赎金信要求在 48 小时内支付 0.005 BTC。

Flare 的报告指出:“威胁行为者要求向指定的钱包地址支付比特币(通常约为 0.005 BTC,相当于今天的 500-600 美元),并承诺恢复数据。”

“但是,并不能保证攻击者拥有这些数据,或者即使付钱也会提供可用的解密密钥。”

在泄露的勒索信中,只有五个不同的钱包地址,其中一个地址在约 98% 的案例中都出现,这表明是同一个威胁行为者专注于这些攻击。

Flare 还评论了其余暴露的实例,这些实例似乎没有受到攻击,尽管它们暴露在外且安全措施很差,他推测这些实例可能已经向攻击者支付了赎金。

除了身份验证措施不完善之外,研究人员还发现,近一半(95,000台)暴露于互联网的MongoDB服务器运行的是易受n日漏洞攻击的旧版本。然而,这些漏洞大多仅限于拒绝服务攻击,并不支持远程代码执行。

Flare 建议 MongoDB 管理员避免将实例暴露给公众,除非绝对必要;使用强身份验证;强制执行防火墙规则和 Kubernetes 网络策略,只允许受信任的连接;避免从部署指南中复制配置。

MongoDB 应更新至最新版本,并持续监控安全漏洞。一旦发现安全漏洞,需要轮换凭据并检查日志以查找未经授权的活动。

攻击者将目标锁定在最容易下手的目标上,即那些由于配置错误而存在安全漏洞、允许不受限制访问的数据库。大约1400台暴露的服务器已被攻破,勒索信要求以比特币支付约500美元的赎金。

直到2021年,网络攻击层出不穷,导致数千个数据库被删除,攻击者索要赎金以恢复信息[ 1,2 ]。有时,攻击者甚至会直接删除数据库,而不提出任何经济要求。

网络安全公司 Flare 的研究人员进行的渗透测试表明,这些攻击仍在继续,只是规模较小。

研究人员发现了超过 208,500 台公开暴露的 MongoDB 服务器。其中,100,000 台服务器暴露了运行信息,3,100 台服务器无需身份验证即可访问。

Flare公司检查时发现,拥有不受限制访问权限的用户中,近一半(45.6%)的系统已被入侵。数据库已被清空,并留下了勒索信。

对赎金信的分析表明,大多数赎金信要求在 48 小时内支付 0.005 BTC。

Flare 的报告指出:“威胁行为者要求向指定的钱包地址支付比特币(通常约为 0.005 BTC,相当于今天的 500-600 美元),并承诺恢复数据。”

“但是,并不能保证攻击者拥有这些数据,或者即使付钱也会提供可用的解密密钥。”

在泄露的勒索信中,只有五个不同的钱包地址,其中一个地址在约 98% 的案例中都出现,这表明是同一个威胁行为者专注于这些攻击。

Flare 还评论了其余暴露的实例,这些实例似乎没有受到攻击,尽管它们暴露在外且安全措施很差,他推测这些实例可能已经向攻击者支付了赎金。

除了身份验证措施不完善之外,研究人员还发现,近一半(95,000台)暴露于互联网的MongoDB服务器运行的是易受n日漏洞攻击的旧版本。然而,这些漏洞大多仅限于拒绝服务攻击,并不支持远程代码执行。

Flare 建议 MongoDB 管理员避免将实例暴露给公众,除非绝对必要;使用强身份验证;强制执行防火墙规则和 Kubernetes 网络策略,只允许受信任的连接;避免从部署指南中复制配置。

MongoDB 应更新至最新版本,并持续监控安全漏洞。一旦发现安全漏洞,需要轮换凭据并检查日志以查找未经授权的活动。

评论0次